Akira fidye yazılımı grubunun arkasındaki tehdit aktörleri, 1 Ocak 2024 itibarıyla 250’den fazla kurbanın ağlarını ihlal ettikten sonra yaklaşık 42 milyon dolarlık yasa dışı gelir elde etti.

Europol’ün Avrupa Siber Suç Merkezi (EC3) ile birlikte Hollanda ve ABD’den siber güvenlik kuruluşları, “Mart 2023’ten bu yana Akira fidye yazılımı, Kuzey Amerika, Avrupa ve Avustralya’daki çok çeşitli işletmeleri ve kritik altyapı kuruluşlarını etkiledi.” dedi. ortak alarm.

“Nisan 2023’te, Windows sistemlerine odaklanan Akira tehdit aktörleri, VMware ESXi sanal makinelerini hedef alan bir Linux varyantı kullandı.”

Çifte gasp grubunun, Ağustos 2023 itibarıyla Rust tabanlı koda geçmeden önce, ilk aşamalarda dolabın C++ versiyonunu kullandığı gözlemlendi. E-suç aktörünün Akira fidye yazılımı ailesinden tamamen farklı olduğunu belirtmekte fayda var. 2017’de aktifti.

Hedef ağlara ilk erişim, Cisco cihazlarındaki bilinen kusurlardan (örneğin, CVE-2020-3259 ve CVE-2023-20269) yararlanılarak kolaylaştırılır.

Alternatif vektörler arasında Uzak Masaüstü Protokolü (RDP), hedefe yönelik kimlik avı, geçerli kimlik bilgileri ve çok faktörlü kimlik doğrulama (MFA) koruması bulunmayan sanal özel ağ (VPN) hizmetlerinin kullanımı yer alır.

Akira aktörlerinin, güvenliği ihlal edilen sistemde yeni bir etki alanı hesabı oluşturarak kalıcılık oluşturmanın çeşitli yollarından yararlandıkları ve ayrıca Kendi Savunmasız Sürücünüzü Getirin adı verilen bir yöntemle antivirüsle ilgili işlemleri sonlandırmak için Zemana AntiMalware sürücüsünü kötüye kullanarak tespitten kaçtıkları biliniyor. (BYOVD) saldırısı.

Ayrıcalık yükseltmeye yardımcı olmak için düşman, Mimikatz ve LaZagne gibi kimlik bilgisi kazıma araçlarına güvenirken, kurbanın ağı içinde yanal olarak hareket etmek için Windows RDP’den yararlanılıyor. Veri sızdırma işlemi FileZilla, WinRAR, WinSCP ve RClone aracılığıyla gerçekleştirilir.

Trend Micro, Ekim 2023’te yayınlanan fidye yazılımı analizinde “Akira fidye yazılımı, Chacha20 ve RSA’yı birleştiren hibrit bir şifreleme algoritması kullanarak hedeflenen sistemleri şifreliyor” dedi.

“Ayrıca, Akira fidye yazılımı ikili dosyası, çoğu modern fidye yazılımı ikili dosyası gibi, etkilenen sistemden gölge kopyaları silerek sistem kurtarmayı engellemesine olanak tanıyan bir özelliğe sahiptir.”

Blockchain ve kaynak kodu verileri, Akira fidye yazılımı grubunun muhtemelen şu anda feshedilmiş olan Conti fidye yazılımı çetesine bağlı olduğunu gösteriyor. Geçtiğimiz Temmuz ayında Avast tarafından Akira için bir şifre çözücü piyasaya sürüldü, ancak büyük olasılıkla eksiklikler o zamandan beri giderilmiş durumda.

Akira’nın Linux kurumsal ortamlarını hedef alan mutasyonu, LockBit, Cl0p, Royal, Monti ve RTM Locker gibi diğer yerleşik fidye yazılımı ailelerinin benzer hareketlerini de takip ediyor.

LockBit’in Geri Dönme Mücadelesi

Bu açıklama, Trend Micro’nun, üretken LockBit çetesinin kolluk kuvvetleri tarafından bu Şubat ayı başlarında kapsamlı bir şekilde ortadan kaldırılmasının, grubun toparlanma yeteneği üzerinde önemli bir operasyonel ve itibar etkisi yarattığını ve grubun yeni veri sızıntısında eski ve sahte kurbanları yayınlamaya sevk ettiğini ortaya çıkarmasıyla geldi. alan.

Chainalytics, Şubat ayında şunları kaydetti: “LockBit, birçoğu diğer önemli türlerle ilişkili olanlar da dahil olmak üzere potansiyel olarak yüzlerce bağlı kuruluşuyla, faaliyette olan en üretken ve yaygın olarak kullanılan RaaS türlerinden biriydi.”

Blockchain analiz firması, bir LockBit yöneticisini, Russo salgınının başlamasının ardından Donetsk ve Luhansk’ın yaptırım uygulanan bölgelerinde Rus milis grubu operasyonları için bağış toplama geçmişi olan Albay Cassad olarak bilinen, Sevastopol merkezli bir gazeteciye bağlayan kripto para birimi izlerini ortaya çıkardığını söyledi. -2022’de Ukrayna savaşı.

Cisco Talos’un Ocak 2022’de Albay Cassad’ı (namı diğer Boris Rozhin) APT28 olarak bilinen Rus devleti destekli grup tarafından düzenlenen Ukrayna karşıtı bir dezenformasyon kampanyasıyla ilişkilendirdiğini belirtmekte fayda var.

“Operasyonun ardından LockBitSupp [the alleged leader of LockBit] Trend Micro yakın zamanda yapılan derin bir incelemede, “görünüşe göre mağdur sayısını şişirmeye çalışıyor ve aynı zamanda kolluk kuvvetlerinin kesintiye katıldığı ülkelerdeki mağdurları göndermeye odaklanıyor” dedi.

“Bu muhtemelen daha güçlü bir şekilde geri döneceği ve kesintiden sorumlu olanları hedef alacağı yönündeki anlatıyı güçlendirme girişimidir.”

Geçtiğimiz ay Recorded Future News’a verdiği röportajda LockBitSupp, karlardaki kısa vadeli düşüşü kabul etti ancak güvenlik önlemlerini iyileştireceğine ve “kalbim attığı sürece çalışacağına” söz verdi.

Trend Micro, “İtibar ve güven, bağlı kuruluşları çekmenin anahtarıdır ve bunlar kaybolduğunda insanların geri dönmesini sağlamak daha zor olur. Cronos Operasyonu, işinin en önemli unsuru olan markasına darbe indirmeyi başardı” dedi.

Agenda Güncellenmiş Rust Versiyonuyla Geri Dönüyor

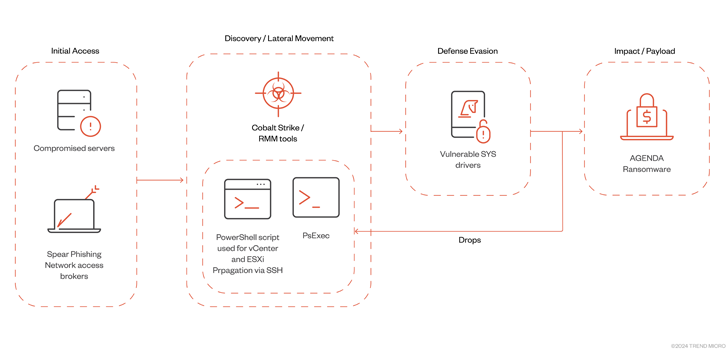

Gelişme aynı zamanda Agenda fidye yazılımı grubunun (diğer adıyla Qilin ve Water Galura), Uzaktan İzleme ve Yönetim (RMM) araçları ve Cobalt Strike aracılığıyla VMWare vCenter ve ESXi sunucularına virüs bulaştırmak için güncellenmiş bir Rust varyantını kullanmasını da takip ediyor.

Siber güvenlik şirketi, “Ajanda fidye yazılımının sanal makine altyapısına yayılma yeteneği, operatörlerinin de yeni hedeflere ve sistemlere doğru genişlediğini gösteriyor” dedi.

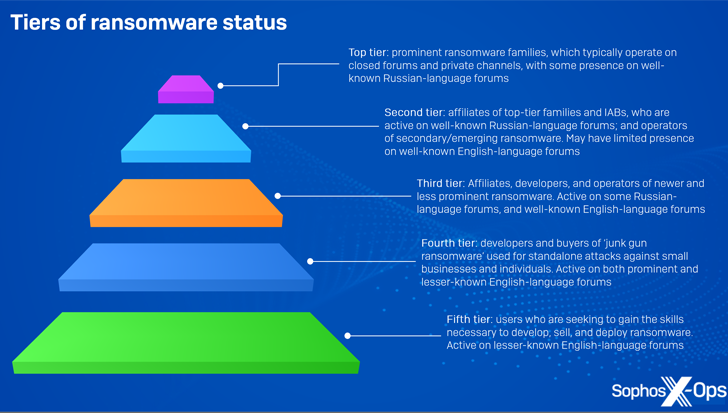

Yeni bir dizi fidye yazılımı aktörü tehdit ortamını canlandırmaya devam ederken, siber suç yeraltında satılan “kaba, ucuz fidye yazılımlarının” gerçek dünyadaki saldırılarda kullanıldığı ve daha düşük seviyeli bireysel tehdit aktörlerinin saldırılara izin verdiği daha da netleşiyor. İyi organize olmuş bir grubun parçası olmak zorunda kalmadan önemli miktarda kar elde edin.

İlginç bir şekilde, bu çeşitlerin çoğu, tek bir yapı için 20 $ gibi düşük bir fiyattan başlayan tek seferlik bir fiyatla mevcutken, HardShield ve RansomTuga gibi diğer birkaç ürün hiçbir ekstra ücret ödemeden sunuluyor.

Sophos, bunu giriş maliyetini daha da düşüren “nispeten yeni bir fenomen” olarak tanımlayarak, “Modern fidye yazılımının karmaşık altyapısından uzakta, hurda silah fidye yazılımı suçluların eyleme ucuz, kolay ve bağımsız bir şekilde katılmasına olanak tanıyor” dedi.

“Kendilerini savunmak veya olaylara etkili bir şekilde müdahale etmek için gerekli kaynaklara sahip olmayan küçük şirketleri ve bireyleri, kimseye pay vermeden hedefleyebilirler.”