Yükleniciler ve atölyeler, aletlerine güç sağlamak ve projelerini çalışır durumda tutmak için genellikle hava kompresörlerine güveniyor. Ancak bu kompresörler internete bağlandığında kolaylık yeni riskleri de beraberinde getirebilir. George Mason Üniversitesi’ndeki araştırmacılar, California Hava Araçları CAT-10020SHAD akıllı hava kompresörünün, bir saldırganın operasyonları aksatmasına veya kullanım verilerini tahrif etmesine olanak verebilecek bir dizi güvenlik açıkları içerdiğini buldu.

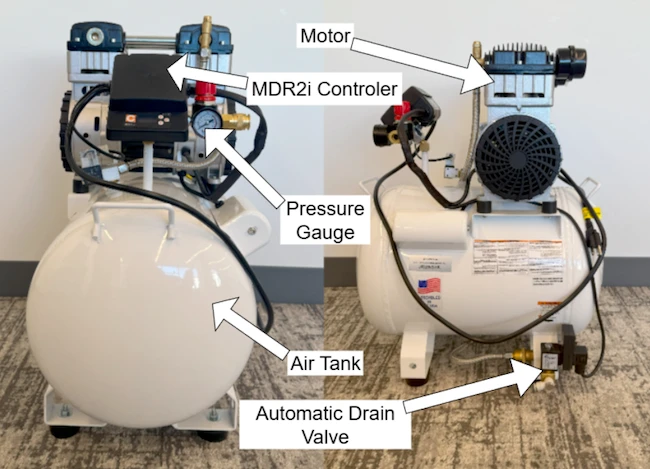

California Hava Araçları CAT-10020SHAD MDR2i kablosuz denetleyiciye sahip akıllı hava kompresörü

Yardımcı programdan saldırı yüzeyine

Basınçlı hava genellikle üretimde elektrik, su ve doğal gazın yanı sıra dördüncü fayda olarak adlandırılır. Soğutmaya, pnömatik taşımaya ve enerji üretimine güç sağlar. Basınçlı hava, güvenlik açısından hassas işlemleri desteklediğinden, herhangi bir kesinti veya kurcalama, hattın durmasına, pnömatik fren arızalarına veya ekipmana zarar verebilecek ve çalışanları tehlikeye atabilecek basınç kontrolü kaybına neden olabilir.

California Hava Araçları CAT-10020SHAD modeli, operatörlerin basıncı izlemesine, kompresörü Wi-Fi üzerinden kontrol etmesine ve bir web arayüzü aracılığıyla ürün yazılımı güncellemelerini yüklemesine olanak tanıyan MDR2i adı verilen bir kablosuz denetleyici içerir.

Araştırmacılar bu modeli, mekanik güvenilirliği dijital kontrolle birleştiren bir bağlantılı endüstriyel cihaz sınıfını temsil etmek için kullandılar. Analizi, denetleyicinin kimlik doğrulamayı ve uzaktan erişimi nasıl ele aldığına odaklandı. Bunu değerlendirmek için araştırmacılar, paketleri sıralayan konveyör ve pnömatik aktüatörlerin bulunduğu küçük bir test hücresi oluşturdular. Ekibin saldırıların üretimi nasıl etkilediğini görebilmesi için kompresör bu düzeneğe hava sağladı.

Tehdit modelini oluşturma

Ekip, saldırıları başlatmadan önce ISA/IEC 62443 ve NIST SP 800-82 standartlarına uygun bir tehdit modeli oluşturdu. Bu çerçeveler endüstriyel kontrol sistemlerinin nasıl analiz edileceğine rehberlik eder.

Sınırlı kaynaklara sahip ancak yerel ağ erişimine sahip, kompresörle aynı Wi-Fi veya LAN segmentinde bulunan bir saldırganın olduğunu varsaydılar. Fiziksel erişim gerekli değildi. Analiz, hava tedarikinin kullanılabilirliğini, veri bütünlüğünü ve kontrol komutlarının gizliliğini ve orijinalliğini korumaya odaklandı.

Bu resmi yapı, araştırmacıların, kablosuz ağdan cihaz yazılımı güncelleme mekanizmasına kadar cihazın her bir parçasının nasıl kötüye kullanılabileceğini haritalandırmasına olanak tanıdı.

Cihazın test edilmesi

Ekip, kompresörü, kablosuz izleme ve paket enjeksiyonu için Wi-Fi adaptörlü bir Kali Linux dizüstü bilgisayar kullanarak endüstriyel ortamı taklit eden bir laboratuvar ağında test etti.

Ağ keşfi, trafik analizi ve paket yakalama için Kismet ve Wireshark’ı kullandılar. Burp Suite Professional, denetleyici API’sine gönderilen HTTP isteklerini yakalayıp değiştirirken, özel Python komut dosyaları kaba kuvvet ve hizmet reddi testlerini otomatikleştirdi.

İlk testler bir zayıflığı ortaya çıkardı. MDR2i denetleyicisinin Wi-Fi erişim noktası modu, kullanım kılavuzunda yazılı olan ve değiştirilemeyen sabit kodlu bir şifre olan “CATMDR2i”yi kullanıyordu. Saldırgan, bağlandıktan sonra kimlik doğrulaması yapmadan web arayüzüne erişebilir.

İstasyon modunda kontrol cihazı temel bir ağ taramasıyla keşfedilebilir. Web konsolu düz HTTP kullanıyordu, bu nedenle kimlik bilgileri ve komutlar düz metin olarak gönderiliyordu. Aynı ağdaki herhangi bir cihaz bu trafiği engelleyebilir veya değiştirebilir.

Kontrol düzleminin kırılması

Korumasız ağ kanalının ötesinde, web arayüzünün kendisi de zayıf erişim kontrolüne sahipti. Sistem üç rolü içeriyordu: Operatör, Üretici ve TBM, ancak tümü paylaşılan, sabit kodlanmış dört haneli PIN’lere dayanıyordu. Bunları değiştirme seçeneği yoktu. Araştırmacılar, giriş sayfasında başarısız girişimlerde herhangi bir sınırlama bulunmadığından, bu PIN’lere saniyeler içinde kaba kuvvet uygulayabileceklerini doğruladılar.

Daha da önemlisi, web API’si kimlik doğrulaması olmadan doğrudan komutlara izin veriyordu. Saldırganlar kompresörü başlatmak veya durdurmak, basınç eşiklerini değiştirmek veya yeniden başlatmaları tetiklemek için HTTP istekleri gönderebilir. Bu eylemler geçerli kimlik bilgilerine ihtiyaç duymuyordu ve saldırgana kompresör üzerinde tam operasyonel kontrol sağlıyordu.

Hava durduğunda ne olur?

Ekip, saldırganların kimliği doğrulanmamış bu uç noktaları kullandığında neler olduğunu ölçtü. Bir test sürekli olarak sıfırlama komutları göndererek kompresörü sonsuz bir yeniden başlatma döngüsüne zorladı. Bir diğeri basınç eşiklerini kompresörün asla açılmaması için değiştirdi. Her iki saldırı da test hücresindeki pnömatik aktüatörlerin çalışmayı durdurmasına ve simüle edilen üretim sürecinin durmasına neden oldu.

Diğer saldırılar veri bütünlüğüne odaklandı. Kalibrasyon ve sıfır noktası ayarlarını değiştirerek, araştırmacılar kompresörün yanlış basınç okumaları rapor etmesini sağladı. İzleme ekranında dijital ikiz sabit basınç gösterirken analog gösterge farklı bir hikaye anlatıyordu. Bu uyumsuzluk, otomatik sistemlerin proses durumunu yanlış değerlendirmesine, potansiyel olarak ekipmana zarar vermesine veya kusur üretmesine neden olabilir.

Yanlış giden şeyi düzeltmek

Ekip, saldırıları gösterdikten sonra bunları önlemenin yollarını önerdi. Öneriler, iyi bilinen endüstriyel siber güvenlik ilkelerini takip ediyor ancak düşük maliyetli IIoT cihazlarında sıklıkla atlanıyor.

Her kompresör benzersiz kimlik bilgileriyle birlikte gönderilmeli ve kullanıcılar ilk kullanımda bunları değiştirmeye zorlanmalıdır. Web arayüzü trafiği korumak için HTTPS kullanmalıdır. Cihaz durumunu değiştiren tüm API çağrıları, kimlik doğrulama gerektirmeli ve kullanıcı izinlerini zorunlu kılmalıdır. Ürün yazılımı güncellemeleri, kurcalamayı önlemek için kriptografik imza kontrollerini ve ideal olarak donanım tabanlı güven öğelerini içermelidir.

Ayrıca başlatma ve durdurma gibi kontrol işlevlerini sensör kalibrasyonu gibi bakım işlevlerinden ayırmayı da önerdiler. Bunlar aynı ağ kanalını paylaşmamalıdır. Bu tür bir ayırma, basit ağ saldırganlarının hassas yapılandırma alanlarına ulaşmasını engelleyecektir.

Tedarik zinciri sorunu

Araştırmacılar güvenlik açıklarının izini cihazın nasıl inşa edildiğine kadar sürdüler. CAT-10020SHAD, çeşitli şirketlerin ürettiği parçalardan bir araya getirildi. Biri kompresör donanımına, diğeri kontrolör elektroniğine ve diğeri de dağıtıma odaklandı. Her biri kendi alanını ele aldı ancak hiçbiri siber güvenliği sahiplenmedi.

Kusurların rapor edilmesi, tedarik zincirinin ne kadar parçalanmış olduğunu ortaya çıkardı. E-postalar ve çağrılar şirketler arasında geri dönüyordu ve özel bir güvenlik sorumlusu mevcut değildi. Gecikme, zayıf koordinasyonun güvenlik açığına tepkiyi ne kadar yavaşlatabileceğini gösterdi.

Bu tür zayıflıkların neden ortaya çıktığını açıklayan beş ana boşluğa dikkat çektiler:

- Tedarik belgeleri nadiren siber güvenlik gereksinimlerini tanımlar.

- Uzmanlık farklı önceliklere sahip kuruluşlara yayılmıştır.

- Güvenlik sorumluluğu belirsizdir.

- Açıklamalara yönelik iletişim kanalları zayıftır.

- Yeni bağlantılı ürünlerin piyasaya sürülmesi yönündeki pazar baskısı çoğu zaman test zaman çizelgelerini sıkıştırır.

Çalışma aynı zamanda bu sorunları ortaya çıkan düzenlemelerle de ilişkilendirdi. Avrupa Birliği’nin 2027’de yürürlüğe girecek olan Siber Dayanıklılık Yasası, makalenin önerdiği kontrol türlerini gerektirecek. O zamana kadar, tasarım gereği güvenlik ilkelerini gönüllü olarak benimseme sorumluluğu üreticilere aittir.