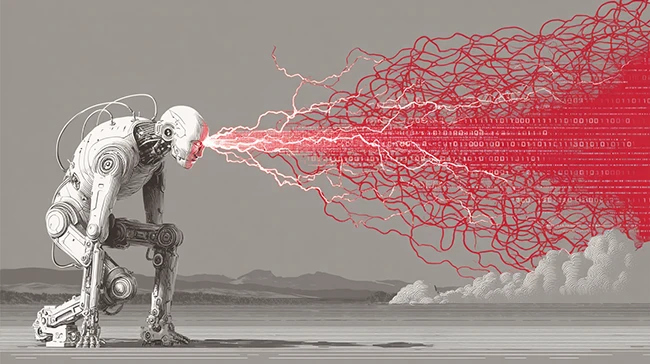

Siber suçlular AI’nın yardımıyla “vibe hacklemeye” başladı, AI Startup Antropic Çarşamba günü yayınlanan bir raporda paylaştı.

Bir saldırgan, çeşitli ekonomik sektörlerde en az 17 kuruluşu hedefleyen bir veri gasp operasyonunun neredeyse tüm adımları için Ajan AI kodlama asistanı Claude kodunu kullandı.

Saldırgan, Claude koduna kodlama asistanından beklediklerini özetleyen ve AI aracını saldırı kampanyası boyunca taktik ve stratejik kararlar vermek için kullanan bir Claude.md dosyası sağladı.

“[The CLAUDE.md] Dosya, ayrıntılı saldırı metodolojileri ve hedef önceliklendirme çerçeveleri sağlarken resmi destek sözleşmeleri altında ağ güvenlik testini iddia eden bir kapak hikayesi içeriyordu. Mağdur hedeflemeye yapılan bu yapılandırılmış yaklaşım, Claude kodunun farklı organizasyon yapılarına ve güvenlik duruşlarına uyum sağlama esnekliğini korurken saldırı modellerini etkili bir şekilde standartlaştırmasına izin verdi. Bu çerçeveyi kullanarak Claude, tehlikeye atılan kimlik bilgilerini sistematik olarak izleyebilir, ağlar aracılığıyla dönebilir ve çalıntı verilerin gerçek zamanlı analizine dayanan gasp stratejilerini optimize edebilir ”dedi.

“Sistemleri geleneksel fidye yazılımı kullanarak şifrelemek yerine, bu aktör, kendi adına halka açık mağdurlara maruz kalmasını tehdit eden hassas verileri kaldırdı. Claude sadece ‘anahtarlı’ operasyonları gerçekleştirmekle kalmadı, aynı zamanda ‘klavye üzerinde’ operasyonlar gerçekleştirdi, aynı zamanda uygun fidye tutarlarını belirlemek için pessom rans’ları da belirlemek için analiz edildi. onları önyükleme sürecinde. ”

Saldırgan, bir saldırı platformu olarak hizmet veren Kali Linux’ta Claude kodunu kullandı ve kodlama asistanını şunlara kullandı:

- Otomatik keşif yapın (savunmasız sistemleri aradı)

- Saldırgana ağ penetrasyon işlemleri gerçekleştirirken yardımcı olun (taranan ağlar, ödenmemiş kimlik bilgileri, ayrıcalık artış ve yanal hareket vb. İçin rehberlik sağladı)

- Saldırılarda kullanılan kötü amaçlı yazılım geliştirin ve algılama önleme özellikleriyle güçlendirdi

- Hedef kuruluşlardan verileri ayıklayın ve analiz edin, hassas bilgileri belirleyin

- Spesifik pul pullaştırılmış verilere dayalı özelleştirilmiş fidye notları oluşturun ve her kurban için çok katmanlı gasp stratejileri oluşturdu

Şirket ayrıca, Kuzey Koreli BT işçilerini dünya çapında şirketlere yerleştirmek için tasarlanmış ve böylece uluslararası yaptırımlardan kaçınmak için tasarlanmış hileli bir istihdam planında Claude kodunun kötüye kullanıldığını tespit etti.

Bu operatörler, inandırıcı kimlikler/kişiler geliştirmek, özgeçmişler oluşturmak ve mektupları kapsamak, görüşme sürecinde kodlama değerlendirmeleri ve – bir iş bulduktan sonra – günlük yeterlilik yanılsamasını korumak için onlara yardımcı olmak için kodlama asistanını kullanabilir.

AI ile çalışan fidye yazılımı

İlgili haberlerde, ESET araştırmacıları Virustotal örneklerini, GPT-OSS: 20B LLM’ye Ollama API’si aracılığıyla erişen kavram kanıtı Ransowmare gibi görünen şeylerin keşfettiler ve Windows, Linux ve MacOS sistemlerinde çalışacak LUA komut dosyaları oluşturmak için kullanıyorlar.

“[The PromptLock ransomware] Yerel dosyaları tarar, içeriğini analiz eder ve – önceden tanımlanmış metin istemlerine dayanarak – verileri ekspiltrat edip etmeyeceğini veya şifreleyeceğini belirler ”dedi.

Kod ayrıca, hala aktif değil olsa da, dosyaları yok etme işlevini de içerir.

ESET araştırmacıları, Virustotal’da hem Windows hem de Linux hızlı kilit varyantları bulduklarını söylüyor. Ayrıca, bu aşama olarak, bu kötü amaçlı yazılımın aktif bir tehdit gibi görünmediğine dikkat çekiyorlar.

Yine de, üretken AI’nın kötü amaçlı yazılımlar oluşturmak veya yardımcı olmak için kullanıldığı bir gelecek zaten burada.

Antropic, “Araştırmamız, İngiltere merkezli bir tehdit aktörünün (GTG-5004 olarak izlendiği) Claude’yi ileri kaçakçılık yetenekleriyle geliştirmek, pazarlamak ve dağıtmak için kullandığını ortaya koydu” dedi.

“İşlem, ChaCha20 şifrelemesi, EDR-EDR teknikleri ve Windows Internals Sömürü içeren çoklu fidye yazılımı varyantlarının geliştirilmesini kapsıyor.”

AI süper şarj suçluları

Güvenlik araştırmacıları bir süredir LLMS ve Genai çözümlerinin siber dolandırıcıları ve APT gruplarını güçlendirdiğini biliyorlar.

Antropik’in AI kötüye kullanımı örneklerini de içeren raporu, bu araçların çok sınırlı teknik veya gerekli dil becerilerine sahip olanlar tarafından ne ölçüde kaldırılabileceğini açıkça ortaya koymuştur.

Şirket, “AI anında uzmanlık sağlayabildiğinde aktör sofistike ve saldırı karmaşıklığı arasındaki ilişkiyle ilgili geleneksel varsayımlar artık geçerli değil” dedi.

Ayrıca AI araçlarının bu tür kötüye kullanılmasının belirlenmesinin ve önlenmesinin çok zor olduğunu da açıkça ortaya koyuyor.

Çaba gereklidir, ancak muhtemelen AI destekli araçların kötü niyetli kötüye kullanımını sınırlayabilen-ancak asla tam olarak önleyebilen-bitmeyen bir silah yarışına yol açacaktır.

(Ve bu sadece halka açık araçlara atıfta bulunuyor. İyi kaynaklanan tehdit aktörlerinin henüz yapmadılarsa kendilerini geliştireceklerinden şüphem yok.)

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!