Bronze Highland, Daggerfly ve StormBamboo takma adlarıyla bilinen sofistike bir tehdit aktörü olan Evasive Panda, ortadaki düşman (AitM) saldırıları ve DNS zehirlenmesi de dahil olmak üzere gelişmiş saldırı tekniklerini kullanan iki yıllık bir kampanya aracılığıyla saldırı yeteneklerini artırdı.

Haziran 2025 araştırmasına göre grup, Kasım 2022 ile Kasım 2024 arasında sürekli operasyonlarını sürdürerek, tespit edilmekten kaçınmak için tasarlanmış, gelişen kötü amaçlı yazılım dağıtım mekanizmalarıyla Türkiye, Çin ve Hindistan’daki kurbanları hedef aldı.

Kampanya, tehdit aktörünün operasyonel yaklaşımında belirgin bir evrimi ortaya koyuyor. Evasive Panda, doğrudan dağıtım yöntemlerine güvenmek yerine, yasal trafiği engellemek ve kurbanları saldırganın kontrolündeki sunuculara yönlendirmek için AitM tekniklerini DNS zehirlemeyle birleştirerek yüksek hedefli saldırılar düzenledi.

Saldırganlar, SohuVA, iQIYI Video, IObit Smart Defrag ve Tencent QQ gibi meşru uygulama güncellemeleri gibi görünen yükleyicileri dağıtarak, ilk sistem erişimini sağlamak için kullanıcının tanıdık yazılım satıcılarına olan güvenini istismar etti.

Teknik Gelişmişlik

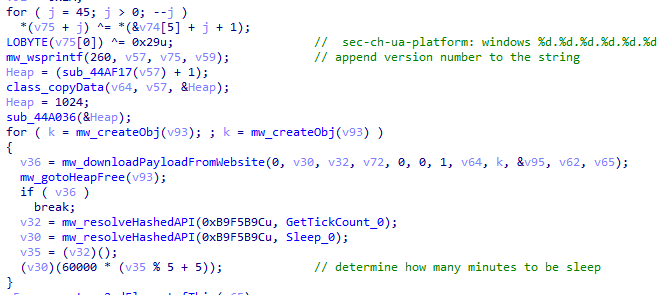

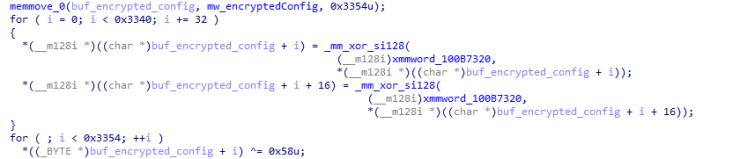

Kaçınma Panda’nın yükleyicisinin gelişmişliği, önemli bir geliştirme yatırımının göstergesidir. Windows Şablon Kitaplığı (WTL) kullanılarak C++ dilinde yazılan kötü amaçlı yazılım, analizi karmaşık hale getirmek için birden fazla şifreleme katmanı ve gizleme tekniği kullanıyor.

Yükleyici, yapılandırma öğelerini yalnızca yürütme sonrasında açığa çıkarmak için XOR tabanlı şifre çözme algoritmaları kullanır; sistem yolları ve komut yürütme parametreleri dahil tüm kritik dizeler, çalışma zamanına kadar şifreli kalır.

En önemlisi, saldırganlar MgBot implantlarının meşru süreçler içerisinde bellek içinde yürütülmesini sağlayan yeni bir enjektör geliştirdi.

Grup, on yıllık imzalı bir yürütülebilir dosya (evteng.exe) ile DLL yandan yükleme tekniklerinden yararlanarak, birincil yükleri diske yazmadan kalıcı bir varlık elde etti. Bu yaklaşım, tespit yüzeyini önemli ölçüde azaltır ve adli soruşturmayı karmaşık hale getirir.

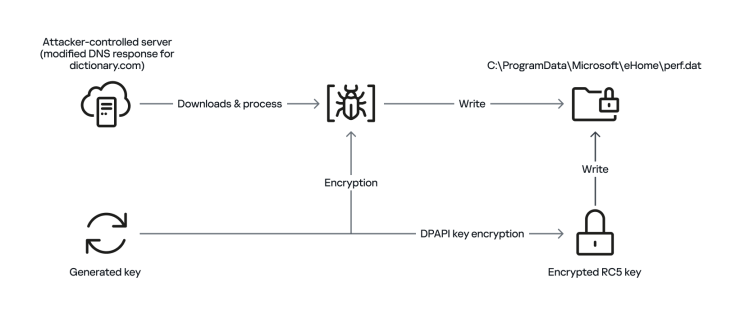

DNS zehirleme mekanizması kampanyanın en yenilikçi unsurunu temsil ediyor. Saldırganlar, Dictionary.com da dahil olmak üzere meşru web sitelerine yönelik DNS yanıtlarını manipüle ederek kurbanların sistemlerini, coğrafi konuma ve İSS bağlantısına dayalı olarak saldırgan tarafından kontrol edilen altyapıya yönlendirdi.

Kötü amaçlı yazılım, kurbanın Windows sürümüne ve sistem yapılandırmasına göre uyarlanmış yük seçimiyle, bu zehirli alanlardan PNG görüntüleri olarak gizlenen şifrelenmiş yükleri alıyor.

Enfeksiyon zinciri çok aşamalı yürütmeyi kullanır: İlk yükleyici, kabuk kodunun şifresini çözer ve şifrelenmiş ikinci aşama yüklerini, DNS ile zehirlenmiş trafik aracılığıyla alır.

Saldırganlar, müdahaleyi ve analizi önlemek için Microsoft’un Veri Koruma API’sini (DPAPI) RC5 şifrelemesiyle birleştiren özel hibrit şifreleme uyguladı.

Bu yaklaşım, yük şifresinin çözülmesinin yalnızca güvenliği ihlal edilmiş sistemlerde gerçekleşmesini sağlar ve adli kurtarma girişiminde bulunan savunmacılar için asimetrik avantajlar yaratır.

Kalıcılık ve İlişkilendirme

Güvenliği ihlal edilen bazı sistemler, bir yıldan fazla bir süre boyunca aktif enfeksiyonları sürdürdü, bu da operasyonel kararlılığın sürdürüldüğünü gösteriyor.

Saldırganlar, yıllarca birden fazla komuta ve kontrol (C2) sunucusunu aktif tuttu; bu da, potansiyel kaldırma operasyonlarına rağmen kontrolü korumak için tasarlanmış kasıtlı altyapı yedekliliğini akla getiriyor.

Kaçınmacı Panda’ya yapılan atıf, tarihsel operasyonlarla taktiksel yakınlaşmaya dayalı olarak son derece kendinden emin görünüyor.

Grubun tedarik zinciri uzlaşmasını, AitM tekniklerini ve gelişmiş yapılandırma öğelerine sahip yeniden dirilen MgBot implantı ile birlikte sulama deliği saldırılarını tutarlı bir şekilde kullanması, yerleşik tehdit aktörü davranışlarıyla uyumludur.

Teknik görünürlüğe rağmen kritik operasyonel boşluklar devam ediyor. Araştırmacılar, Evasive Panda’nın geniş ölçekte DNS zehirlenmesi gerçekleştirmek için başlangıçta ağ altyapısından nasıl ödün verdiğini henüz belirlemedi.

İki makul senaryo mevcuttur: ya seçici ISP ağ implantları konuşlandırıldı ya da kurban tarafından kontrol edilen ağ cihazları (yönlendiriciler, güvenlik duvarları) bağımsız olarak tehlikeye atıldı.

Kampanya, Evasive Panda’nın araç setindeki sürekli gelişimi gösteriyor. Yeni yükleyici gelişimi, ek yetenek iyileştirmelerinin yakında devam edeceğini gösteriyor.

Kuruluşlar, güçlü DNS izleme, yanal hareket potansiyelini sınırlayan ağ bölümlendirme ve çok aşamalı kabuk kodu yürütme modellerine göre ayarlanmış uç nokta algılama mekanizmalarını uygulamalıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.