Microsoft, enerji sektöründeki kuruluşların, kurumsal hesapların güvenliğini tehlikeye atmayı amaçlayan kimlik avı e-postalarıyla hedef alındığı konusunda uyarıyor.

Saldırı kampanyası

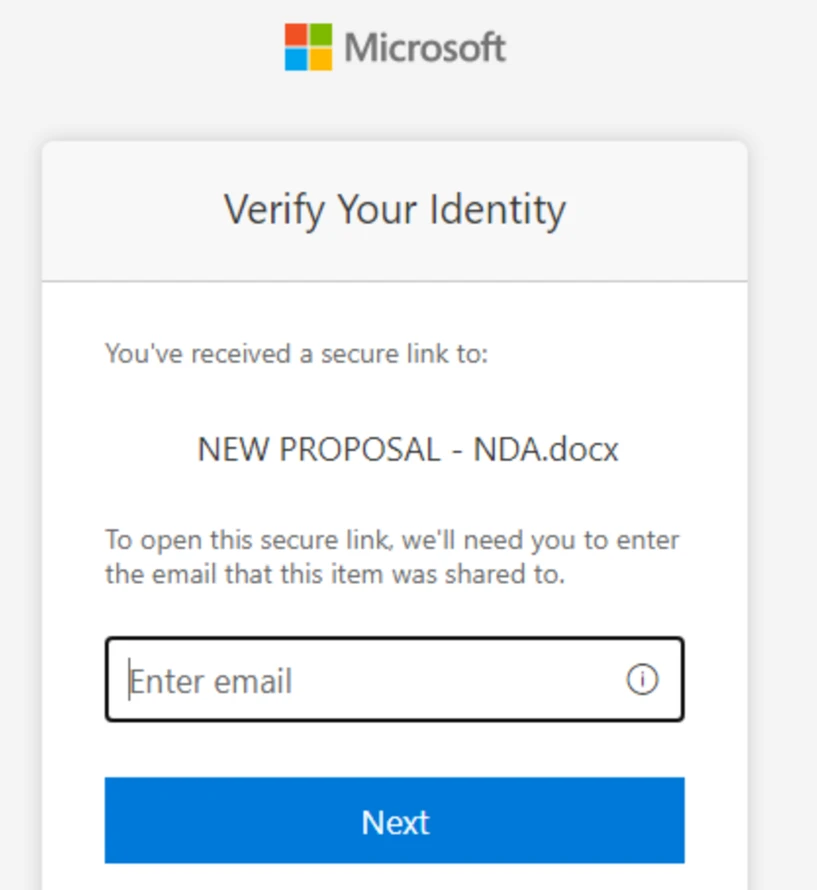

Saldırılar, konu satırında “YENİ TEKLİF – NDA” yazan ve güvenilir bir kuruluşa ait, güvenliği ihlal edilmiş bir e-posta adresinden gelen kimlik avı e-postalarıyla başladı.

E-postada yer alan konu satırı ve SharePoint bağlantı URL’sinin kullanıcılarda şüphe yaratması pek olası değildir ve genellikle geleneksel e-posta merkezli algılama mekanizmalarından kaçacaktır.

Bağlantıya tıklayan kullanıcılar, saldırganların girilen oturum açma bilgilerini toplayıp meşru oturum açma sayfasına iletmesine ve kimliği doğrulanmış oturuma ilişkin çerezleri yakalayıp çalmasına olanak tanıyan sahte bir oturum açma sayfasına yönlendirilir.

Kimlik avı sayfası (Kaynak: Microsoft)

Bu oturum çerezi ile başka bir IP adresiyle (178.130.46.8 veya 193.36.221.10) oturum açarlar ve kullanıcının posta kutusuna gelen tüm e-postaları silecek ve tüm e-postaları okundu olarak işaretleyecek bir Gelen Kutusu kuralı oluştururlar.

Böylece, yeni bir büyük ölçekli kimlik avı kampanyası için ortam hazırlanıyor: Saldırganlar, ele geçirilen kullanıcının kişilerine başka bir kimlik avı URL’si içeren yüzlerce e-posta gönderir.

Saldırganlar, teslim edilmemiş ve ofis dışında yanıtları Arşiv klasöründen siliyor ve e-postanın meşru olup olmadığını sorgulayan alıcılara yanıt vererek onları öyle olduğuna ikna ediyor. Bu e-postalar ve yanıtlar daha sonra posta kutusundan silinir.

Kötü amaçlı URL’yi tıklayan alıcılar bir AiTM saldırısıyla hedef alınır.

İyileştirme ve önleme

Microsoft araştırmacıları, “Bu saldırı, AiTM kampanyalarının operasyonel karmaşıklığını ve standart kimlik ihlali yanıtlarının ötesinde iyileştirme ihtiyacını ortaya koyuyor” dedi.

“Şifre sıfırlama tek başına yeterli değildir. Enerji sektöründeki etkilenen kuruluşların ayrıca aktif oturum çerezlerini iptal etmesi ve tespitten kaçınmak için saldırgan tarafından oluşturulan gelen kutusu kurallarını da kaldırması gerekir.”

Ayrıca saldırganların, cep telefonu numaralarına gönderilen tek kullanımlık şifreyle oturum açmalarına izin verecek yeni bir çok faktörlü kimlik doğrulama (MFA) politikası eklemediklerini de doğrulamaları gerekiyor.

Araştırmacılar, “AiTM kimlik avı, MFA’yı atlatmaya çalışsa da, MFA’nın uygulanması hala kimlik güvenliğinde önemli bir temel olmayı sürdürüyor ve çok çeşitli tehditleri durdurmada son derece etkili. Tehdit aktörlerinin ilk etapta AiTM oturum çerez hırsızlığı tekniğini geliştirmesinin nedeni MFA’dır” dedi.

Herhangi bir MFA türü bir hesabın güvenliğine katkıda bulunacak olsa da, kimlik avı ve AitM’ye dayanıklı kimlik doğrulama ve FIDO2 güvenlik anahtarları, geçiş anahtarları (yani, ayrı bir donanım anahtarı olmadan FIDO2 kimlik doğrulaması) ve sertifika tabanlı kimlik doğrulama gibi MFA seçenekleri tercih edilir.

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!

![]()