AISURU botnet, Ağustos 2024’te Black Myth: Wukong dağıtım platformlarını hedef alan, cnPilot yönlendiricilerindeki 0DAY güvenlik açığından yararlanan ve örnek dizeler için RC4 şifrelemesini kullanan bir DDoS saldırısı başlattı.

Botnet, Eylül ayındaki kısa bir aradan sonra Ekim ayında Kitty adıyla yeniden ortaya çıktı ve Kasım ayında AIRASHI olarak yeniden güncellendi.

Mevcut AIRASHI çeşidi, HMAC-SHA256 doğrulamasıyla CNC iletişimi için ChaCha20 şifrelemesini kullanıyor ve CNC sunucusunu, onu kaldırma girişimlerine karşı dayanıklı hale getiren zengin IP kaynaklarına sahip.

AI-RASHI botnet’i NDAY güvenlik açıkları, TELNET zayıf şifreleri ve 0DAY güvenlik açıkları aracılığıyla yayılır. CVE-2013-3307, CVE-2016-20016 vb. dahil olmak üzere çeşitli güvenlik açıklarından yararlanır.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Botnet operatörleri, potansiyel müşterileri çekmek veya rakipleri korkutmak için sıklıkla saldırı yeteneklerini sosyal medya platformları aracılığıyla sergiliyor. AIRASHI botnet’i, yaklaşık 1-3 Tbps olan saldırı yeteneklerini kanıtlamak için tam olarak bu yöntemi kullanıyor.

AIRASHI botnet, sık sık güncellenerek küresel olarak çeşitli endüstrileri hedef alan ve DDoS saldırıları, işletim sistemi komut yürütmesi ve proxy hizmetleri gibi işlevlere sahip birden fazla sürüme sahip bir DDoS botnet’idir.

En son sürüm, jjktkegl kullanıcı adını ve şifrelenmemiş olan ve farklı aşamaları yönetmek için bir anahtar kutusu yapısı kullanan 2bd463maabw5 şifresini kullanarak SOCKS5 proxy’leri aracılığıyla C2 sunucusuyla iletişim kurar.

Her 2 dakikada bir kalp atışı paketleri gönderiyor ve C2 sunucusundan cmdtype+payload formatında komutlar alıyor, DDoS komutları ise yeni bir AttckID alanı içeriyor.

AIHASHI, AIRASHI-DDoS, Go-Proxisdk ve AIRASHI-Proxy’yi içeren bir kötü amaçlı yazılım ailesidir. AIRASHI-DDoS ve AIRASHI-Proxy, 16 baytlık bir anahtarla dize şifre çözme için RC4’ü kullanır ve AISURU ile bazı ortak noktaları paylaşır.

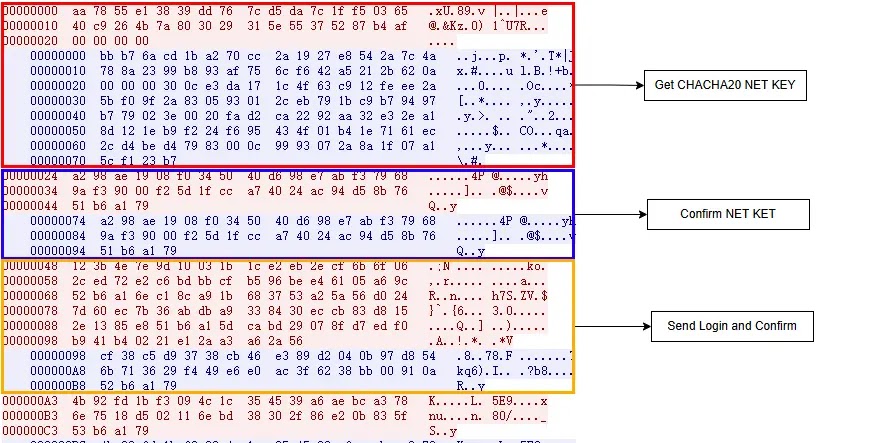

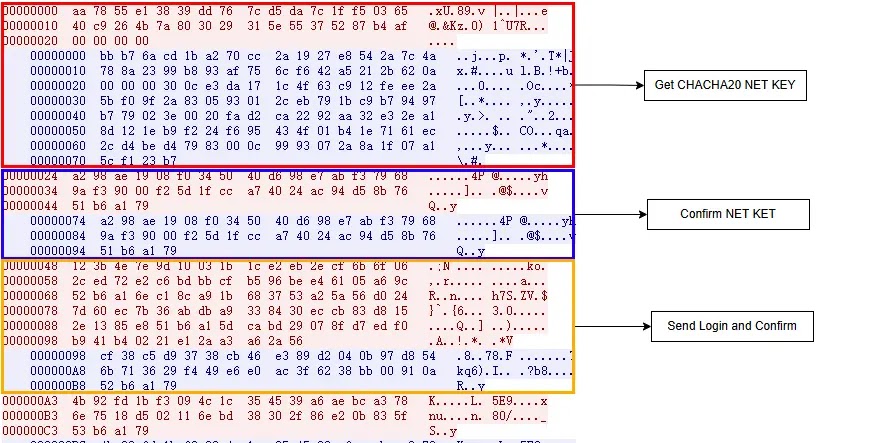

Mesaj bütünlüğü doğrulaması için HMAC-SHA256 ve anahtar anlaşması, anahtar onayı, başlangıç paketi gönderme ve check-in onayını içeren şifreleme için CHACHA20’den oluşan özel bir protokol kullanıyorlar.

XLab’a göre AIRASHI-DDoS, net anahtarı al, net anahtarı onayla, girişi onayla, kalp atışı, saldırıyı başlat, çıkış, son rapor, exec komutu ve ters kabuk dahil olmak üzere 13 mesaj türünü destekler.

Öte yandan, AIRASHI-Proxy yalnızca beş farklı mesaj türünü destekleyebilir; bunlar arasında ağ anahtarı al, ağ anahtarını onayla, oturum açmayı onayla, kalp atışı ve bilinmeyen bir format yer alır.

Snort kuralı, ağ paketleri içinde “execute_script”, “sys_list” ve “ASPSSIONID” gibi belirli anahtar kelimeleri arayarak kötü amaçlı trafiği tanımlayan cnPilot yönlendiricilerini etkileyen 0 günlük bir güvenlik açığından yararlanmaya yönelik potansiyel girişimleri tespit eder.

Yönlendiriciye yetkisiz erişim sağlamak ve muhtemelen sistemi tehlikeye atmak için bu anahtar sözcükler, saldırganlar tarafından sıklıkla kullanılan komutların göstergesidir.

Bu kuralın kullanıcı izinsiz giriş tespit sistemine (IDS) veya izinsiz giriş önleme sistemine (IPS) uygulanması, ağ trafiğini bu istismarın işaretleri açısından izlemelerine ve başarılı saldırı riskini proaktif olarak azaltmalarına yardımcı olacaktır.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri