Siber suçlular, kimlik avı sayfaları, kötü amaçlı yazılım bırakan portallar ve çeşitli hileli web siteleri oluşturmak için AI ile çalışan sevimli web sitesi oluşturma ve barındırma platformunu giderek daha fazla kötüye kullanıyor.

Platform aracılığıyla oluşturulan kötü niyetli siteler, büyük ve tanınabilir markaları taklit eder ve botları dışarıda tutmak için Captcha gibi trafik filtreleme sistemlerine sahiptir.

Lovable, platformunu istismardan daha iyi korumak için adımlar atmış olsa da, yapay zeka ile çalışan site jeneratörleri sayı olarak arttıkça, siber suçlara girmenin önündeki engel düşmeye devam ediyor.

Kaynak: Proofpoint

Sevimli güçlü kampanyalar

Şubat ayından bu yana, siber güvenlik şirketi Proofpoint, e -posta mesajlarında sunulan ve tehdit olarak işaretlenen “on binlerce sevimli URL’yi gözlemledi”.

Bugünkü bir raporda, araştırmacılar sevimli AI web sitesi oluşturucusunu kötüye kullanan dört kötü niyetli kampanyayı anlatıyor.

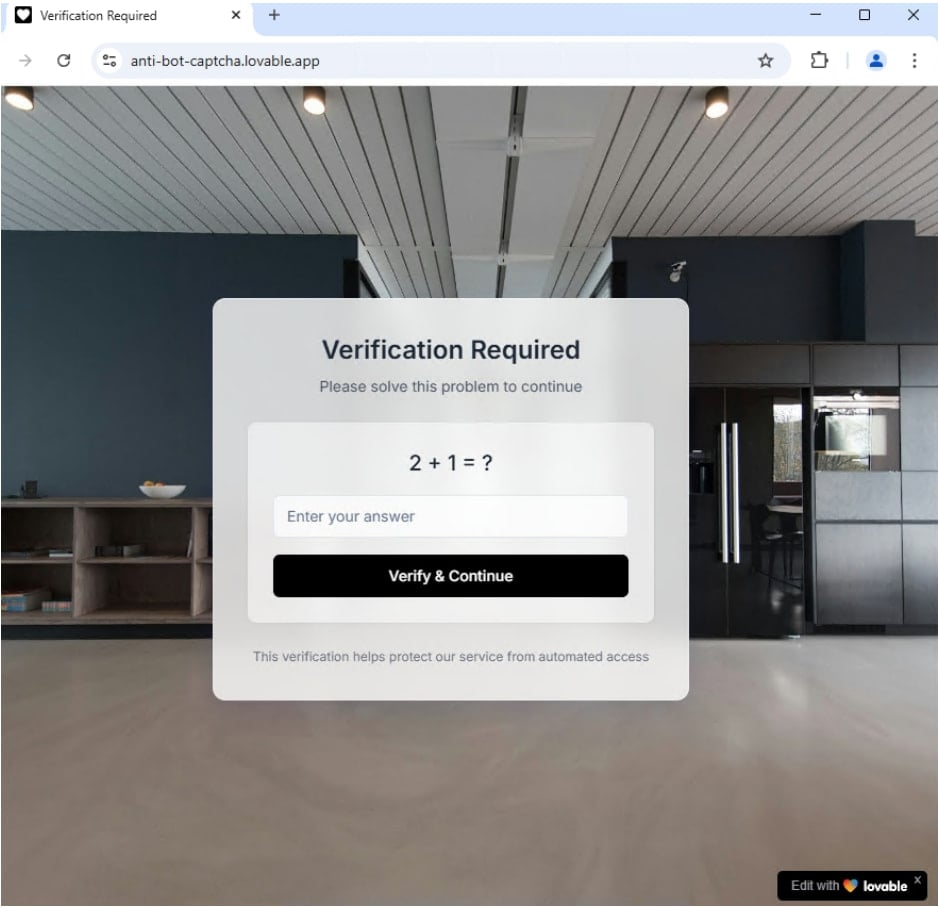

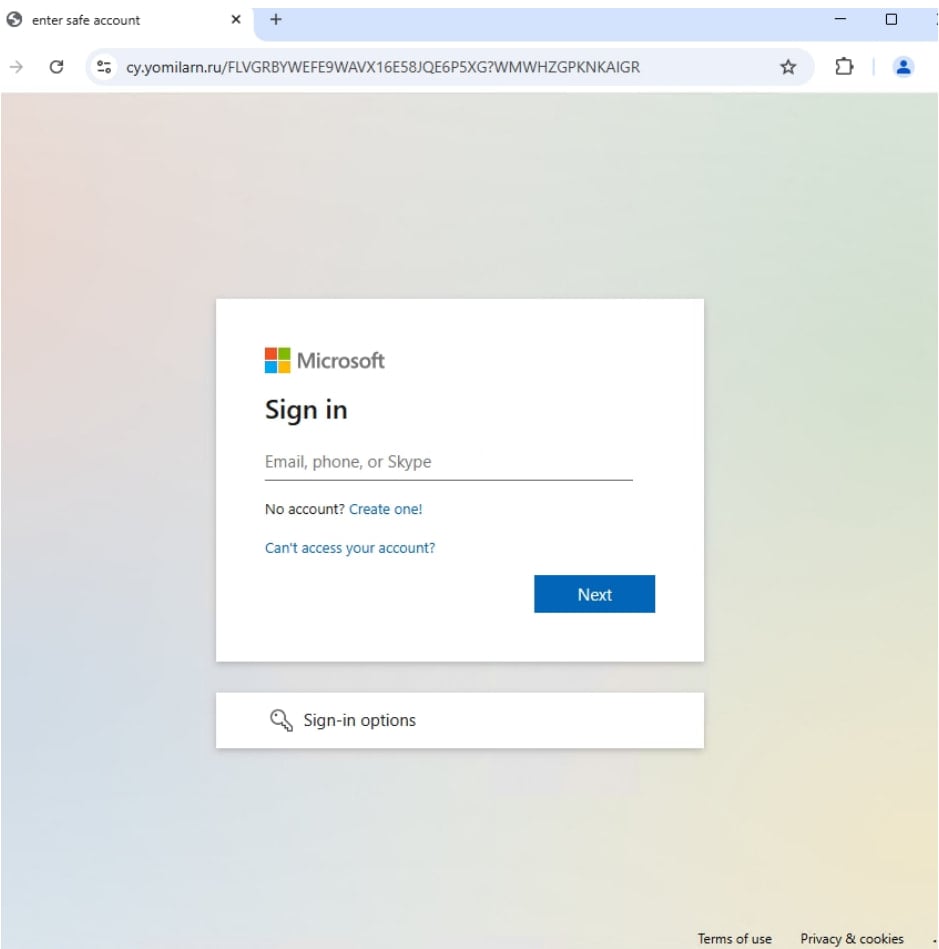

Bir örnek, Tycoon olarak bilinen Hizmet Olarak Kimlik Avı Platformuna dayanan büyük ölçekli bir işlemdir. E-postalar, bir captcha ile açılan ve daha sonra kullanıcıları Azure AD veya Okta markalaşması içeren Microsoft oturum açma sayfalarına yönlendiren sevimli barındırılmış bağlantılar içeriyordu.

Bu siteler, ortada düşman teknikleri aracılığıyla kullanıcı kimlik bilgilerini, çok faktörlü kimlik doğrulama (MFA) belirteçleri ve oturum çerezlerini topladı. Kampanyalar sırasında tehdit oyuncusu 5.000 kuruluşa yüz binlerce mesaj gönderdi.

Kaynak: Proofpoint

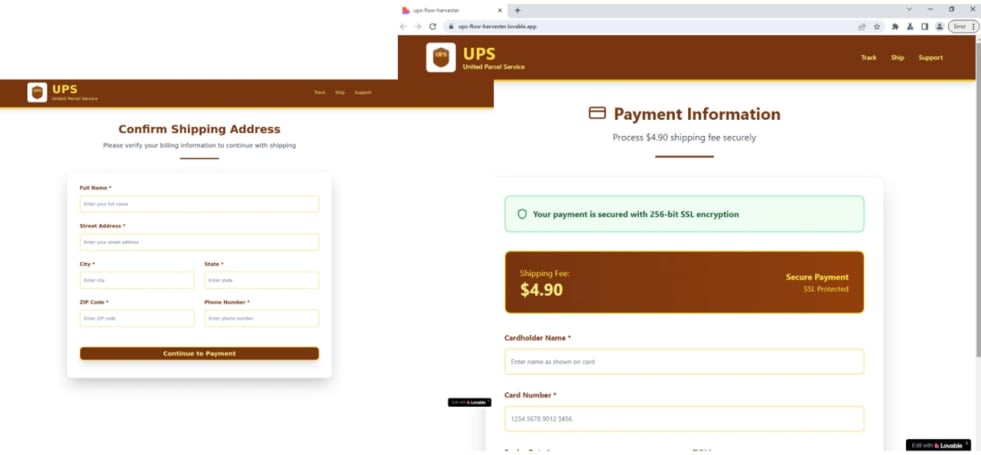

İkinci örnek, UPS’yi taklit eden bir ödeme ve veri hırsızlığı kampanyasıydı ve kurbanları kimlik avı sitelerine yönlendiren bağlantılarla yaklaşık 3.500 kimlik avı e -postası gönderdi.

Siteler, ziyaretçilerden kişisel detaylar, kredi kartı numaraları ve SMS kodları girmelerini istedi ve daha sonra saldırgan tarafından kontrol edilen bir telgraf kanalına gönderildi.

Kaynak: Proofpoint

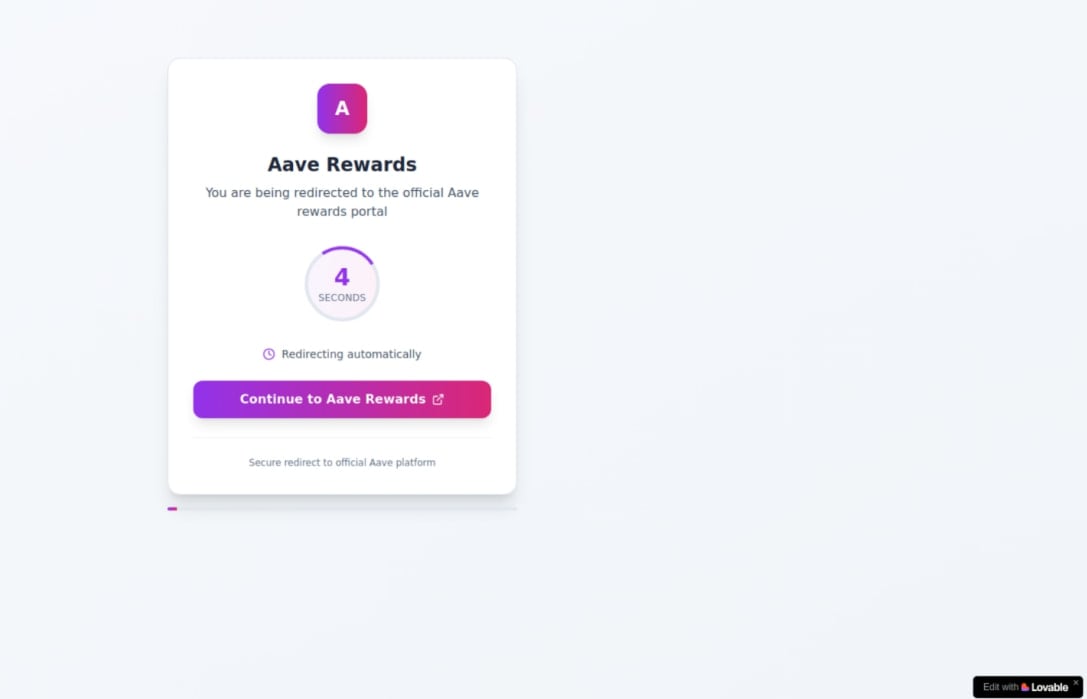

Üçüncüsü, DEFI platformu AAVE’yi taklit eden ve Sendgrid üzerinden 10.000’e yakın e -posta gönderen bir kripto para hırsızlığı kampanyasıdır.

Hedeflenen kullanıcılar, onları cüzdanlarını birleştirmek için kandırmak için tasarlanmış sevimli üretilen yönlendirmeler ve kimlik avı sayfalarına, muhtemelen varlık drenajına yönlendirildi.

Kaynak: Proofpoint

Dördüncü dava, uzaktan erişim Trojan Zgrat’ı dağıtan bir kötü amaçlı yazılım dağıtım kampanyasıyla ilgilidir.

E -postalar, Dropbox’ta barındırılan RAR arşivlerini sunan fatura portalları olarak poz veren sevimli uygulamalara yol açan bağlantılar içeriyordu.

Dosyalar, Doiloader’ı başlatan ve sonuçta ZGRAT’ı yükleyen bir truva atlı DLL’nin yanı sıra meşru bir imzalı yürütülebilir dosyayı içeriyordu.

Kötüye kullanıma yanıt vermek

Lovable, Temmuz ayında kötü niyetli site oluşturmanın gerçek zamanlı tespitini tanıttı ve ayrıca sahtekarlık girişimlerini tespit etmek ve silmek için yayınlanan projeleri otomatik olarak tarar.

Geliştirici ayrıca, bu sonbaharda platformdaki küfürlü hesapları proaktif olarak tanımlayacak ve engelleyecek ek korumalar getirmeyi planladığını belirtti.

Guardio Labs, BleepingComputer’a sevimli olduğunu doğruladı, hala kötü niyetli siteler oluşturmak için kullanılabileceğini doğruladı. Son zamanlarda yapılan bir testte, araştırmacılar büyük bir perakendeciyi taklit etmek için hileli bir site oluşturdular ve platformdan hiçbir itirazla karşılaşmadılar.

BleepingComputer, platformdaki mevcut istismar karşıtı önlemlerin etkinliğini sormak için Lovable ile temasa geçti, ancak bir yorum hemen mevcut değildi.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.