Tehdit aktörleri, kimlik avı alanlarını, sahte e-ticaret sitelerini ve otomatik güvenlik tarayıcılarından kötü amaçlı yazılım dağıtım uç noktalarını gizlemek için giderek daha fazla yapay zeka ile çalışan gizleme hizmetlerini benimsiyor.

Gizleme olarak bilinen bu teknik, meşru kullanıcıları kötü niyetli “siyah sayfalara” yönlendirirken algılama mekanizmalarına dinamik olarak zararsız “beyaz sayfalar” sunmayı içerir.

JavaScript parmak izinde, makine öğrenme algoritmalarındaki ve davranışsal profillemedeki ilerlemelerden yararlanan bu hizmet olarak gizleme (CAAS) platformları, siber suçluların altyapılarının operasyonel ömrünü uzatmalarını, çıkıntılardan kaçınmasını ve kurban maruziyetini en üst düzeye çıkarmasını sağlar.

Başlangıçta platform politikalarını atlatmak için siyah şapka bağlı kuruluş pazarlamasından kaynaklanan gizleme, dolandırıcılık operasyonları için savunma katmanına dönüştü, Google’ın güven ve güvenlik ekibi, 2024’ün sonlarında ılımlılık sistemlerini engellemek için bir yöntem olarak vurguladı.

Gerçek zamanlı trafik filtrelemesini entegre ederek, bu hizmetler, IP coğrafi konumu, kullanıcı ajanı dizeleri, tarayıcı entropisi, cihaz donanım profilleri ve ağ gecikmesi gibi yüzlerce ziyaretçi niteliğini, yalnızca hedeflenen insan kullanıcılarının yükle karşılaşmasını sağlayarak sınıflandırmak ve yeniden yönlendirmek için analiz eder.

Siber suçta hizmet olarak gizleme

Hoax Tech ve JS Click Click gibi platformlar bu eğilimi örneklendirerek ileri kaçakçı taktiklerini demokratikleştiren abonelik tabanlı araçlar sunar.

Hoax Tech, ekran çözünürlüğü, yüklü yazı tipleri, zaman dilimleri ofsetleri ve eklenti envanterleri dahil olmak üzere 100’den fazla veri noktasında javascript kaynaklı parmak izlerini işleyen tescilli bir makine öğrenme motoru olan Matchex kullanır.

SlashNext raporuna göre, bu kendi kendine uyarlama sistem, başsız tarayıcı imzaları veya atipik yük süreleri gibi botları veya tarayıcıların gösterdiği anomalileri tespit etmek için geniş bir ziyaretçi desenleri veri kümesine dayanmaktadır.

Şüpheli trafiği işaretledikten sonra, iyi huylu bir beyaz sayfa sunarken, doğrulanmış kullanıcıları sunucu tarafı mantığı veya istemci tarafı komut dosyası yoluyla kara sayfaya sorunsuz bir şekilde yönlendirir.

Benzer şekilde, “kurşun geçirmez” trafik güvenlik platformu olarak pazarlanan JS Click Cloaker, coğrafya, sevk kaynakları ve fare hareket entropisi veya captcha etkileşim sadakati gibi davranışsal ipuçlarını içeren milyarlarca tarihsel veri noktasına karşı oturum başına 900’den fazla parametreyi inceliyor.

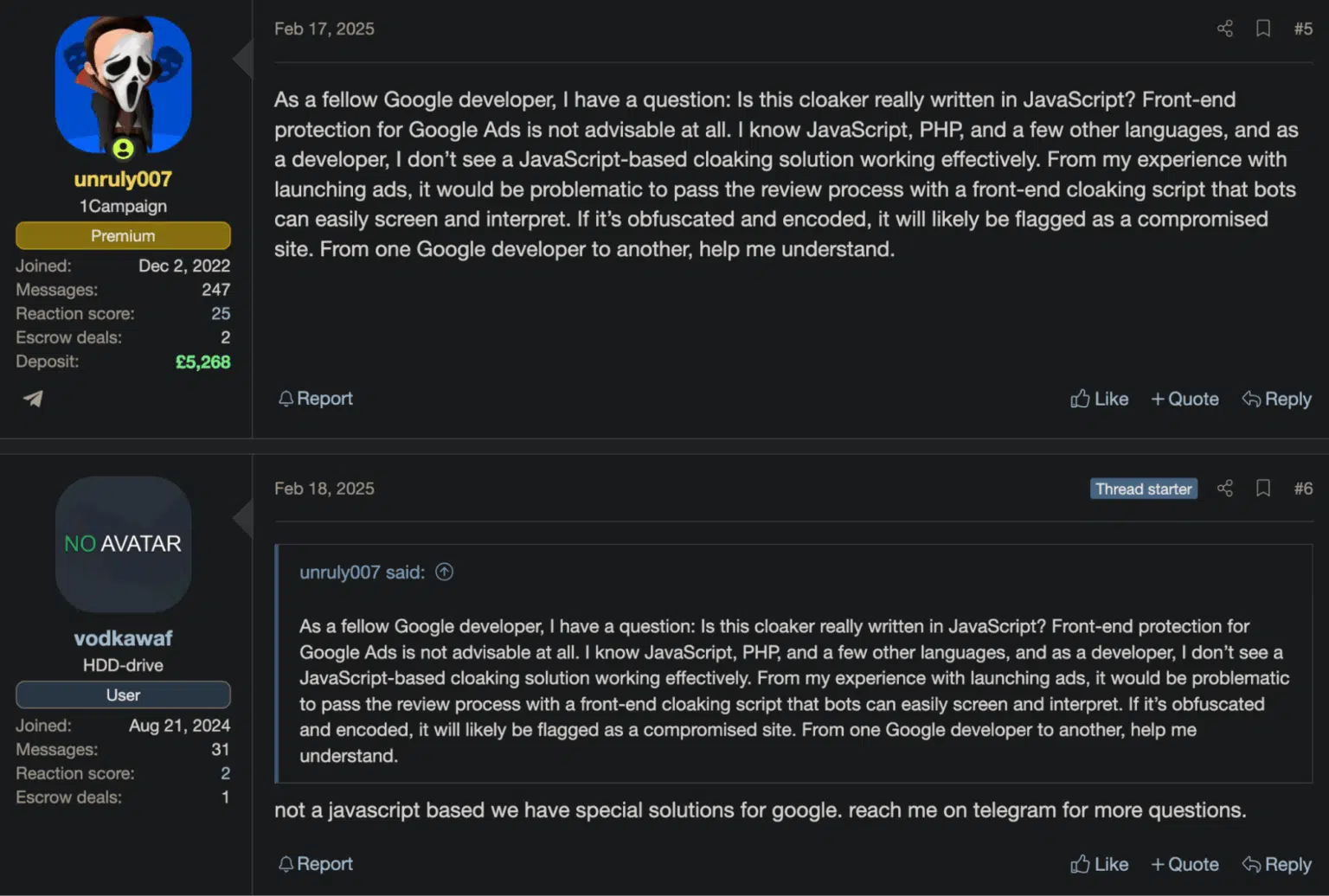

Adına rağmen, aracın Google tarayıcıları gibi ortamlarla uyumluluk için JavaScript’e olan güveni en aza indirdiği, bunun yerine arka uç AI güdümlü karar ağaçlarının ayrıntılı filtreleme uygulamak için vurgulandığı.

Siber suçlular için, bu özellikler, kimlik avı kampanyalarında veya bağlı kuruluş sahtekarlığındaki dönüşüm oranlarını artırmak için A/B testi ve trafik optimizasyonu ile birlikte, aylık 100 $ ‘lık Dönüşüm Scam dağıtımını ölçeklenebilir bir işletmeye kadar düşüktür.

Bu aldatmanın merkezinde, statik URL tarayıcılarının sınırlamalarından yararlanan çift içerikli bir dağıtım mekanizması vardır.

Bir güvenlik botu gizlenmiş bir alan adını sorguladığında, sistemin parmak izi komut dosyaları profilini değerlendirir; Bir bulut sağlayıcının IP aralığından kaynaklanan veya dokunmatik olay desteğinden kaynaklanan bot benzeri özelliklerle eşleşirse, zararsız bir sayfa, genellikle genel bir 404 hatası veya yer tutucu içeriği alır.

Buna karşılık, Google’ın GCLID parametreleri gibi otantik davranışsal sinyaller ve reklam tanımlayıcıları ile tanımlanan insan ziyaretçileri, kimlik bilgisi hasat formları, kripto para dolandırıcılığı veya sürücü-by indirme istismarlarını barındırabilecek kötü niyetli siyah sayfaya iletilir.

Bu seçici kamuflaj sadece otomatik algılamayı yenmekle kalmaz, aynı zamanda sitelerin daha uzun süre aktif kalmasına izin verir, bu da spam odaklı kampanyaların erişimini ve kötü amaçlı yazılım yayılımını artırır.

Dosyalanma stratejileri

Güvenlik araştırmacıları ve firmalar, yenilikçi tespit paradigmaları yoluyla bu AI-gelişmiş tehditlere karşı koyuyorlar.

SlashNext gibi araçlarla uygulandığı gibi, kum havuzu tarayıcı ortamlarında gerçek zamanlı davranışsal analiz, siyah sayfa vahiyini tetiklemek için insan benzeri etkileşimleri simüle eder, çalışma zamanı yürütülmesi sırasında dinamik içerik takasları veya yönlendirmeleri izler.

Farklı IP Origins, Cihaz Emülasyonları ve Geolocations çok sayıda bakış açısından diferansiyel tarama tutarsızlıkları ortaya çıkarır ve yanıtlar farklı olduğunda gizlenmeyi işaretler.

Aşırı parmak izi kodu veya anormal sunucu sorguları gibi sezgisel göstergeler, tanımlamaya daha fazla yardımcı olur ve proaktif tehdit zeka beslemelerinin uyarlanabilir savunmalarına rağmen bu altyapıları sökmesini sağlar.

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now