Acronis’e göre, fidye yazılımı büyük ve orta ölçekli işletmeler için en büyük tehdit olmaya devam ediyor, çok sayıda fidye yazılımı çetesi AI’yı otomasyon için kötüye kullanıyor.

Fidye yazılımı çeteleri kurbanlar üzerindeki baskıyı koruyor

Ocak -Haziran 2025 yılları arasında, bildirilen fidye yazılımı kurbanlarının sayısı, hem 2023 hem de 2024’te aynı dönemle karşılaştırıldığında% 70 arttı. Şubat, en kötü ay olarak öne çıktı ve bildirilen 955 vakayla.

Sadece CL0P, bu vakaların 335’inden, CLEO MFT platformlarında (Harmony, Vltrader, Lexicom), CVE-2024-50623 (uzaktan kod yürütme) ve CVE-2024-55956 (COMMANT injection) ‘nın yüksek seviyeli güvenlik açıklarının kitlesel sömürüsünden yararlanan ayda% 300’lük bir artıştan sorumluydu.

Saldırı hızı, 1.522 kurbanla 2.120’ye kıyasla 1.522 kurbanla yavaşladı. Bu düşüş muhtemelen kolluk kuvvetlerinin, büyük grupların duraklamalarını ve daha güçlü kurumsal savunmaların sonucudur.

Üretim, perakende ve teknolojiler, 2025’in ilk çeyreğinde fidye yazılımı saldırıları için en hedefli sektörlerdi. Perakende, yiyecek ve içecek (%12) ve telcos ve medya (%10) da popüler hedeflerdi.

Saldırı Altında MSP’ler

MSP’leri hedefleyen toplam saldırı sayısı ölçülen süre boyunca düşerken, saldırıların doğası önemli ölçüde değişti; Kimlik avı, 2024’teki% 30’a kıyasla MSP’leri hedefleyen tüm saldırıların% 52’sini oluştururken, uzak masaüstü protokolü (RDP) saldırıları yoktu.

% 15’ten% 13’e kadar küçük bir düşüşe rağmen, kimlik bilgisi kötüye kullanımı, infostalers aracılığıyla geçerli jetonlar ve şifreler toplayan saldırganlar tarafından beslenen istikrarlı bir tehdit olmaya devam ediyor.

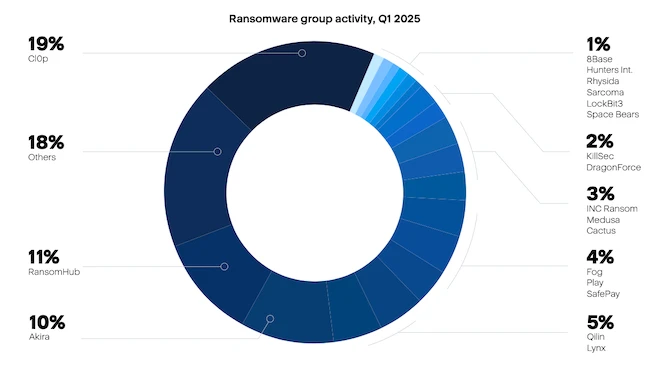

2025’in ilk yarısında Akira, Play, CL0P, Ransomhub, Qilin ve Ralord/Nova, MSP’ler ve telekom sağlayıcılarının peşinden giden en aktif fidye yazılımı grupları olarak göze çarpıyordu.

Her grubun içeri girme yaklaşımı vardır. Örneğin CL0P, üçüncü taraf yazılımlarda bilinen güvenlik açıklarından yararlanırken, Akira ve Ransomhub genellikle infosterers tarafından desteklenen kimlik avı ve çalma kimlik bilgilerine daha fazla yaslanır.

MSP’lere yönelik saldırılar artık düzenli olarak meydana geliyor ve her büyüklükteki ve dünyanın dört bir yanındaki bölgelerde sağlayıcıları etkiliyor.

Saldırganlar işbirliği araçlarına güveniyor

Saldırganlar, geleneksel savunmaları atlamak için CEO’ları taklit etmek için DeepFake tabanlı BEC gibi taktikleri kullanarak kullanıcıların gerçek zamanlı iletişim araçlarında yer aldıkları güvenden yararlanıyor. Gelişmiş saldırıların kalıcılığı, hacim düşük olmasına rağmen, sıfır gün istismarlarının ve AI odaklı tehditlerin kritik bir endişe olduğunu göstermektedir.

1 Ocak ve 15 Mayıs 2025 arasında, araştırmacılar 714 milyondan fazla e -posta ve yaklaşık 1,28 milyar dosya ve URL’yi taradı. Bu süre zarfında, her ay organizasyon başına yaklaşık 205 saldırıya yol açan toplam 7.201.107 saldırı tespit ettiler. E -postalara daha yakından bakıldığında, yaklaşık% 30’u spam olarak işaretlenirken,% 1,1’i doğrudan kötü niyetli, kimlik avı bağlantıları, kötü amaçlı yazılım veya gelişmiş saldırı yükleri taşıyordu.

İşbirliği uygulamalarında kötü amaçlı yazılımlar% 82’den% 45’e düşerek büyük bir hit aldı. Aynı zamanda, kimlik avı% 9’dan% 30.5’e yükseldi ve ileri saldırılar% 9’dan% 24.5’e yükseldi. Bu, saldırganların taktiklerini çeşitlendirdiğini, kimlik avı ve muhtemelen işbirliği platformlarında yapay zeka odaklı saldırılara odaklandığını gösteriyor.

Toplam e -posta saldırıları% 6,5 (7,2 milyona karşı 7.7 milyon) düştü ve ayda kuruluş başına saldırı% 29,6 düştü (205’e karşı 291).

Spam oranı% 27.6’dan% 30.2’ye yükseldi ve bu da kalıcı yüksek hacimli, düşük çaba saldırılarını gösterdi. Kötü niyetli e-posta oranı% 1,5’ten% 1.1’e düştü, bu da saldırganların daha hedefli, yüksek etkili saldırılara doğru değiştiğini gösteriyor.

Kimlik avı% 79’dan% 69,8’e düştü, ancak sosyal mühendislik ve BEC, ikna edici taklitler yapmak için AI kullanımını yansıtarak% 20’den% 25.6’ya yükseldi.

AI ile çalışan siber tehditler

Yapay zeka ile çalışan siber tellerin yükselişi, hizmet olarak siber suç (CAAS) modellerinin büyümesini artırdı. Karanlık Web’de, daha az teknik olarak yetenekli suçlulara AI araçları ve hizmetleri sunulmakta ve daha fazla insana sofistike saldırı yeteneklerine erişmektedir. Bu eğilim, siber suçların girişine olan bariyeri düşürerek daha geniş bir aktör yelpazesinin saldırılar yapmasına izin veriyor.

Acronis’teki Ciso Gerald Beuchelt, “Siber suçluların son oyunu hala fidye yazılımı olsa da, oraya nasıl değişiyorlar” dedi. “Günümüzde en az sofistike saldırganlar bile ileri düzey AI yeteneklerine erişebilir, sosyal mühendislik saldırıları oluşturma ve faaliyetlerini minimum çaba ile otomatikleştirme. Sonuç, MSP’ler, üreticiler, ISS’ler ve diğerleri, giderek daha ileri derinlikler de dahil olmak üzere sürekli olarak sofistike saldırılara maruz kalıyor ve örgütlerin tüm geleceğini riske sokar.”