Kimlik doğrulama jetonlarının son kütle-hırsızlığı SaleslofAI chatbot, müşteri etkileşimini geniş bir kurumsal Amerika’da kullanılır. Müşteri etkileşimini dönüştürmek için Salesforce Potansiyel müşteriler, birçok şirketin, bilgisayar korsanları yararlanmadan önce çalınan kimlik bilgilerini geçersiz kılmak için yarışmasını sağladı. Şimdi Google İhlal, Salesforce verilerine erişimin çok ötesine geçiyor, sorumlu bilgisayar korsanlarının, müşterilerin SalesLoft ile entegre edebileceği yüzlerce çevrimiçi hizmet için geçerli kimlik doğrulama jetonlarını da çaldığını belirtiyor, Slac, Google Workspace, Amazon S3, Microsoft Azure ve Openai.

Salesloft, ürünlerinin 5.000’den fazla müşteri tarafından güvenildiğini söylüyor. Daha büyük isimler şirketin ana sayfasında görülebilir.

Salesloft, 20 Ağustos’ta şunu açıkladı: “Bugün, Sürüklenme Uygulama, ”birçok kurumsal web sitesi tarafından kullanılan bir AI chatbotu güçlendiren teknolojiye atıfta bulunuyor. Uyarı, müşterileri mevcut kimlik doğrulama jetonlarını geçersiz kılmak için sürüklenme ve Salesforce uygulamaları arasındaki bağlantıyı yeniden düzenlemeye çağırdı.

26 Ağustos’ta Google Tehdit İstihbarat Grubu (GTIG), kimliği belirsiz bilgisayar korsanlarının izlendiği konusunda uyardı. UNC6395 Salesloft’tan çok sayıda kurumsal Salesforce örnekinden büyük miktarda veri sifonuna çalınan erişim belirteçlerini kullandı. Google, veri hırsızlığının 8 Ağustos 2025’e kadar başladığını ve en az 18 Ağustos 2025’e kadar sürdüğünü ve olayın Salesforce platformunda herhangi bir güvenlik açığı içermediğini söyledi.

Google, saldırganların AWS anahtarları, VPN kimlik bilgileri ve bulut depolama sağlayıcısı kar tanesi gibi kimlik bilgileri gibi kimlik bilgileri için büyük veri taşımacılığını elinden aldığını söyledi.

GTIG raporu, “Başarılı olursa, doğru kimlik bilgileri mağdur ve müşteri ortamlarından daha fazla tehlikeye atmalarının yanı sıra kurbanın müşterileri veya ortak ortamlarına dönmelerine izin verebilir” dedi.

GTIG, saldırganların Salesloft ile entegre edilecek şekilde yapılandırılmış “çok az sayıda Google iş istasyonu hesabından” e -postaya erişmek için çalınan jetonları kullandıklarını kabul etmek için 28 Ağustos’ta danışmanlığını güncelledi. Daha da önemlisi, organizasyonları söz konusu üçüncü taraf hizmetinden bağımsız olarak Salesloft entegrasyonlarında depolanan veya Salesloft entegrasyonlarına bağlı tüm belirteçleri hemen geçersiz kılmaları konusunda uyardı.

Google, “GTIG’nin kampanya ile ilişkili veri açığa çıkması gözlemleri göz önüne alındığında, üçüncü taraf platformlarla (Salesforce dahil ancak bunlarla sınırlı olmamak üzere) entegre olmak için Salesloft Drift kullanan kuruluşlar, verilerinin tehlikeye atılmasını ve derhal iyileştirme adımları atmaları istenmelidir” dedi.

28 Ağustos’ta Salesforce, sürüklenmenin platformuyla ve verimlilik platformları Slack ve Pardot ile entegre olmasını engelledi.

Salesloft olayı, kötü amaçlı bir uygulamayı kuruluşlarının Salesforce portalına bağlamak için hedefleri kandırmak için ses kimlik avı kullanan geniş bir sosyal mühendislik kampanyasının topuklarında geliyor. Bu kampanya, Adidas, Allianz Life ve Qantas gibi bir dizi şirketi etkileyen veri ihlallerine ve gasp saldırılarına yol açtı.

5 Ağustos’ta Google, kurumsal Salesforce örneklerinden birinin GTIG’nin adlandırdığı saldırganlar tarafından tehlikeye atıldığını açıkladı. UNC6040 (“UNC” Google’ın “kategorize edilmemiş tehdit grubu” için stenografisidir). Google, gaspçıların sürekli olarak tehdit grubu olduğunu iddia ettiğini söyledi Shinyhuntersve grubun bir veri sızıntısı sitesi başlatarak gasp saldırılarını artırmaya hazırlandığı görülüyordu.

Shinyhunters, bulut platformlarına ve üçüncü taraf BT sağlayıcılarına girmek için sosyal mühendisliği kullandığı ve şu anda yok olan Breachforums gibi siber suç topluluklarına düzinelerce çalıntı veritabanını yayınladığı bilinen amorf bir tehdit grubudur.

Shinyhunters markası 2020’ye kadar uzanıyor ve grup yüz milyonlarca ihlal kayıtını açıklayan düzinelerce veri sızıntısı ile kredilendirildi veya sorumluluk aldı. Grubun üye kadrosunun, esas olarak aktif olanlardan kaynaklanan biraz akıcı olduğu düşünülmektedir. Comçoğunlukla İngilizce bir siber suç topluluğu, telgraf ve anlaşmazlık sunucularının okyanusuna dağılmış.

Kaydedilen Gelecekler Alan Liska söylenmiş Bapa Bilgisayar Shinyhunters ve dağınık örümcek gasp grubu tarafından kullanılan “araçlar, teknikler ve prosedürler” deki örtüşmenin büyük olasılıkla iki grup arasında bir miktar geçiş olduğunu göstermektedir.

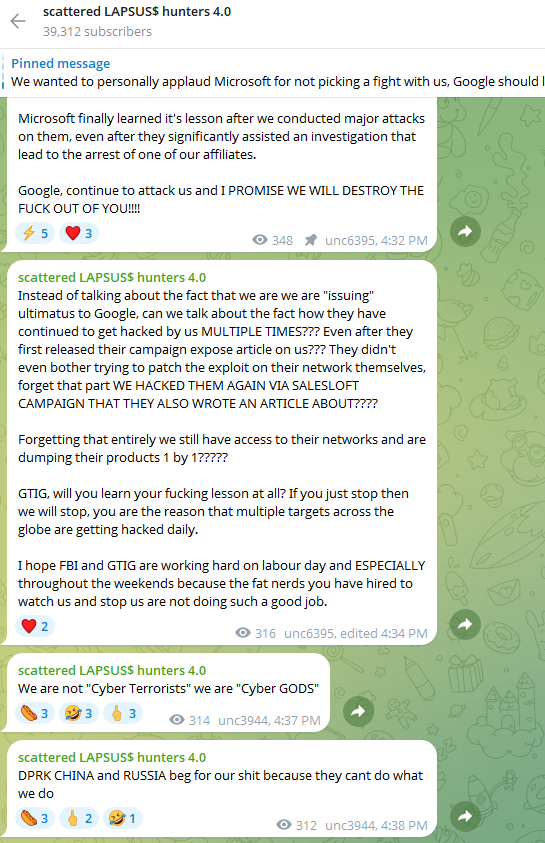

Suları daha da çamurlamak için, 28 Ağustos’ta kasıtlı olarak kafa karıştırıcı banner altında yaklaşık 40.000 abonesi olan bir telgraf kanalı başlatıldı ”Dağınık Lapsus $ Hunters 4.0”Burada katılımcılar, iddialarını kanıtlamak için herhangi bir ayrıntı paylaşmadan Salesloft Hack için defalarca sorumluluk talep ettiler.

Telegram Grubu, Google ve diğer firmalardaki güvenlik araştırmacılarını tehdit ederek medyanın dikkatini çekmeye çalışıyor. Ayrıca, kanalın ani popülaritesini, “Breachstars” adlı yeni bir siber suç forumunu tanıtmak için kullanıyor ve bu da yakında fidye ödemesini müzakere etmeyi reddeden kurban şirketlerinden çalınan verileri barındıracaklarını iddia ediyorlar.

Telegram’daki “Dağınık Lapsus $ Hunters 4.0” kanalının şu anda yaklaşık 40.000 abonesi var.

Ancak Austin LarsenGoogle’ın Tehdit İstihbarat Grubu’ndaki başlıca tehdit analisti, Salesloft etkinliğini Shinyhunters’a veya şu anda bilinen diğer gruplara atfetmek için zorlayıcı bir kanıt olmadığını söyledi.

“Olayla ilgili anlayışları, sadece halka açık raporlardan geliyor gibi görünüyor,” dedi Larsen, Krebsonsecurity’ye, dağınık Lapsus $ Hunters 4.0 Telegram kanalındaki en aktif katılımcılara atıfta bulunarak.

Joshua Wrightkıdemli bir teknik direktör Karşı korsanlık, Dağınık Örümcek ve Parlaklıklar gibi gruplardan sosyal mühendislik saldırılarının sıklıkla başarılı olmasının bir temel nedenini tanımlamak için “Yetkilendirme” terimini birleştirir: Meşru kullanıcı erişim belirteçlerini, şirket içi ve bulut sistemleri arasında sorunsuz bir şekilde hareket etmek için kötüye kullanırlar.

Wright, bu tür bir saldırı zincirinin genellikle tespit edilmediğini, çünkü saldırgan kaynaklara yapıştığını ve kullanıcıya tahsis edilen erişime bağlı kaldığını söyledi.

Wright, Haziran 2025 sütununda, “Geleneksel başlangıç erişim, ayrıcalık artışı ve uç nokta baypas zinciri yerine, bu tehdit aktörleri, Haziran 2025 sütununda tek oturum açma (SSO) ve entegre kimlik doğrulama ve yetkilendirme şemaları sunan merkezi kimlik platformlarını kullanıyor. “Saldırganlar, özel kötü amaçlı yazılım oluşturmak yerine, zaten mevcut olan kaynakları yetkili kullanıcılar olarak kullanıyorlar.”

Saldırganların tüm Salesloft Drift kimlik doğrulama jetonlarına nasıl erişim kazandıkları belirsizliğini koruyor. Salesloft 27 Ağustos’ta işe aldığını duyurdu ManiantGoogle Cloud’un Olay Yanıt Bölümü, temel nedenleri araştırmak için.

“Oluşanların temel nedenini araştırmak için Salesloft Drift ile çalışıyoruz ve bunu yayınlamak onlara bağlı olacak,” Mandiant Consulting CTO Charles Carmakal Cyberscoop’a söyledi. “Yarın, ertesi gün ve ertesi gün çok daha fazlası olacak.”