Avrupa’daki finans ve sigorta sektörleri, Ahududu Robin solucan, çünkü kötü amaçlı yazılım, radarın altında kalarak istismar sonrası yeteneklerini geliştirmeye devam ediyor.

Security Joes, Pazartesi günü yayınladığı yeni bir raporda, “Kötü amaçlı yazılımın benzersiz yanı, büyük ölçüde karartılmış olması ve statik olarak parçalarına ayrılması son derece karmaşık olmasıdır.” dedi.

İspanyolca ve Portekizce konuşan kuruluşlara karşı gözlemlenen izinsiz girişler, daha önce belgelenenden daha fazla kurban makine verisi toplamakla dikkat çekiyor ve kötü amaçlı yazılım artık analize direnmek için gelişmiş teknikler sergiliyor.

QNAP solucanı olarak da adlandırılan Raspberry Robin, birkaç tehdit aktörü tarafından hedef ağlara tutunma aracı olarak kullanılıyor. Virüslü USB sürücüler ve diğer yöntemlerle yayılan çerçeve, son zamanlarda telekom ve devlet sektörlerini hedef alan saldırılarda kullanılmaya başlandı.

Microsoft, Raspberry Robin operatörlerini DEV-0856 takma adı altında izliyor.

Güvenlik Joes’un böyle bir saldırıyla ilgili adli soruşturması, sosyal mühendislik yoluyla kurbanın tarayıcısından indirilen ve birden çok modülü düşürmek için tasarlanmış bir MSI yükleyici dosyası içeren 7-Zip dosyasının kullanıldığını ortaya çıkardı.

Başka bir örnekte, bir ZIP dosyasının kurban tarafından, reklam yazılımı dağıttığı bilinen bir alanda barındırılan sahte bir reklam aracılığıyla indirildiği söyleniyor.

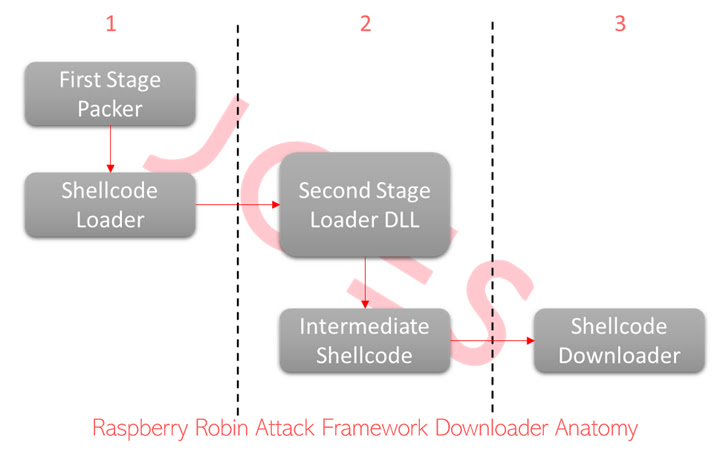

Bir Discord sunucusunda depolanan arşiv dosyası, yürütüldükten sonra tespit edilmekten kaçınmak için çok sayıda gizleme ve şifreleme katmanıyla korunan bir indiriciyi bırakan kodlanmış JavaScript kodu içerir.

Shellcode indirici, öncelikle ek yürütülebilir dosyaları getirmek için tasarlanmıştır, ancak aynı zamanda kurbanlarının profilini çıkararak uygun yükleri teslim etmesini sağlayan, hatta bazı durumlarda sahte kötü amaçlı yazılım sunarak bir tür kandırmacaya başvuran önemli yükseltmeler görmüştür.

Bu, kötü amaçlı yazılımın eski sürümleri tarafından toplanan ana bilgisayar adı ve kullanıcı adı bilgileriyle birlikte, ana bilgisayarın Evrensel Benzersiz Tanımlayıcısı (UUID), işlemci adı, ekli görüntüleme cihazları ve sistem başlangıcından bu yana geçen dakika sayısının toplanmasını içerir.

Keşif verileri daha sonra sabit kodlanmış bir anahtar kullanılarak şifrelenir ve bir komut ve kontrol (C2) sunucusuna iletilir; bu sunucu, daha sonra makinede yürütülen bir Windows ikili dosyasıyla yanıt verir.

“Kötü amaçlı yazılımın birkaç kat daha karmaşık bir sürümünü keşfetmenin yanı sıra, daha önce düz metin kullanıcı adı ve ana bilgisayar adına sahip bir URL’ye sahip olan C2 işaretçisinin artık sağlam bir RC4 şifreli yüküne sahip olduğunu da bulduk.” araştırmacı Felipe Duarte söyledi.