İlk Erişimden Veri Sızıntısına kadar 6 adımı kapsayan bu gerçek hayattaki ağ saldırısı simülasyonunu izleyin. Saldırganların en basit araçlarla nasıl fark edilmediğini ve savunma stratejinizde neden birden fazla tıkanma noktasına ihtiyaç duyduğunuzu görün.

Şaşırtıcı bir şekilde, ağ saldırılarının çoğu son derece karmaşık, teknolojik açıdan gelişmiş ya da uç durum güvenlik açıklarından yararlanan sıfır gün araçlarına bağlı değil. Bunun yerine genellikle yaygın olarak bulunan araçları kullanırlar ve birden fazla güvenlik açığından yararlanırlar. Güvenlik ekipleri, gerçek dünyadaki bir ağ saldırısını simüle ederek algılama sistemlerini test edebilir, birden fazla tıkanma noktasına sahip olduklarından emin olabilir ve ağ güvenliğinin değerini liderlere gösterebilir.

Bu yazımızda birçok sistemde kolaylıkla gerçekleşebilecek gerçek hayattaki bir saldırıyı gösteriyoruz. Saldırı simülasyonu, MITRE ATT&CK çerçevesi, Atomic Red Team, Cato Networks’ün sahadaki deneyimi ve kamuya açık tehdit istihbaratı temel alınarak geliştirildi. Sonunda, bütünsel bir güvenlik yaklaşımının ağ güvenliği için neden önemli olduğunu açıklıyoruz.

Gerçek Hayattaki Ağ Saldırısını Simüle Etmenin Önemi

Ağınıza gerçek bir saldırıyı simüle etmenin üç avantajı vardır:

- Tespitlerinizi test edebilir ve saldırıları tanımlayıp engellediklerinden emin olabilirsiniz. Bu, en yaygın saldırı türleri olan sıradan saldırılarla başa çıkmak için önemlidir.

- Gerçek saldırılar, savunmanın birden fazla tıkanma noktasına dayandığını göstermenize yardımcı olur. Bir saldırı neredeyse hiçbir zaman tek bir hata noktasından kaynaklanmaz ve bu nedenle tek bir tespit mekanizması yeterli değildir.

- Gerçek saldırılar, ağ izlemenin liderliğiniz için önemini göstermenize yardımcı olur. Ağdaki gerçek görünürlüğün, ihlallere ilişkin içgörüler sağladığını ve etkili hafifletme, iyileştirme ve olay müdahalesine olanak sağladığını gösteriyorlar.

Saldırı Akışı

Aşağıda gösterilen saldırı akışı altı adıma dayanmaktadır:

- İlk Erişim

- Giriş Aracı Transferi

- Keşif

- Kimlik Bilgisi Boşaltma

- Yanal Hareket ve Kalıcılık

- Veri Sızıntısı

Bu adımlar, saldırılarda her yerde bulunan yaygın teknikleri örnekledikleri için seçilmiştir.

Şimdi her adıma ayrı ayrı bakalım.

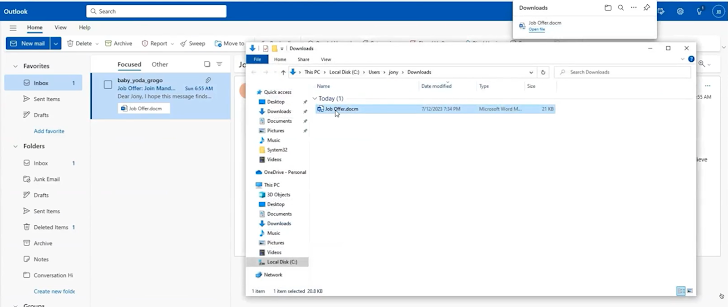

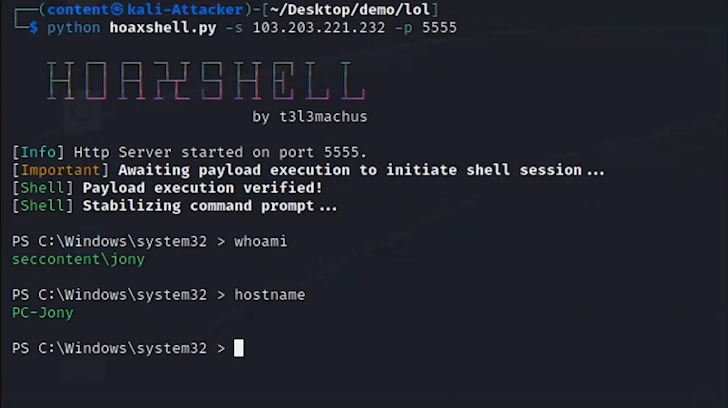

1. İlk Erişim

Saldırı, ağa ilk girişi sağlayan hedef odaklı kimlik avı ile başlar. Örneğin, kazançlı bir iş teklifi içeren bir çalışana gönderilen bir e-posta ile. E-postanın ekli bir dosyası var. Arka uçta, e-postadaki kötü amaçlı ek bir makro çalıştırıyor ve açık kaynaklı bir ters kabuk olan Hoaxshell ile Microsoft Office’teki uzaktan kod yürütme güvenlik açığından yararlanıyor.

Cato Networks Tehditlerden Sorumlu Personel Güvenlik Mühendisi Dolev Attiya’ya göre, “Derinlemesine bir savunma stratejisi, bu ilk erişim vektörü kadar erken bir zamanda faydalı olabilirdi. Kimlik avı e-postası ve Hoaxsheel, tehditleri tarayan bir antivirüs motoru aracılığıyla yakalanmış olabilir.” e-posta ağ geçidi, uç noktadaki bir antivirüs veya ağın görünürlüğü ve kötü amaçlı belge tarafından oluşturulan ağ yapısının komuta ve kontrolünün yakalanması yoluyla birden fazla kontrol, saldırının yakalanma şansını artırır.”

2. Giriş Aracı Transferi

Erişim sağlandıktan sonra saldırgan, saldırının sonraki aşamalarına yardımcı olmak için sisteme çeşitli araçlar aktarır. Buna Powershell, Mimikatz, PSX, WMI ve araziden beslenen ek araçlar dahildir.

Attiya şunu ekliyor: “Bu araçların birçoğu zaten Microsoft Windows çerçevesinde yer alıyor. Bunlar genellikle yöneticiler tarafından sistemi kontrol etmek için kullanılıyor, ancak saldırganlar bunları kötü niyetli de olsa benzer amaçlarla da kullanabilir.”

3. Keşif

Saldırgan artık hizmetler, sistemler, iş istasyonları, etki alanı denetleyicileri, bağlantı noktaları, ek kimlik bilgileri, aktif IP’ler ve daha fazlası gibi değerli kaynakları tanımlamak için ağı araştırıyor.

Attiya’ya göre, “Bu adımı, saldırganın büyük bir şehri ilk kez ziyaret eden bir turist gibi düşünün. İnsanlara yerlere nasıl gideceklerini soruyor, binalara bakıyor, sokak tabelalarını kontrol ediyor ve yön bulmayı öğreniyor. Bu, Saldırganın yaptığı şey bu.”

4. Kimlik Bilgilerinin Boşaltılması

Değerli kaynaklar belirlendikten sonra önceden eklenen araçlar, birden fazla kullanıcının kimlik bilgilerini ele geçirilen sistemlere çıkarmak için kullanılır. Bu, saldırganın yanal harekete hazırlanmasına yardımcı olur.

5. Yanal Hareket ve Kalıcılık

Saldırgan, kimlik bilgileriyle ağ üzerinde yatay olarak hareket ederek diğer sistemlere erişebilir. Saldırganın amacı mümkün olduğu kadar çok kullanıcı ve cihaza ve mümkün olduğu kadar yüksek ayrıcalıklara ulaşarak dayanak noktasını genişletmektir. Bu onların sızdırabilecekleri hassas dosyaları bulmalarını sağlar. Örneğin saldırgan yöneticinin kimlik bilgilerini ele geçirirse ağın büyük bölümlerine erişim sağlayabilir. Çoğu durumda saldırgan yavaş ilerleyebilir ve tespit edilmekten kaçınmak için görevleri daha sonraki bir süreye planlayabilir. Bu, saldırganların aylarca şüphe yaratmadan ve tespit edilmeden ağda ilerlemesine olanak tanır.

Güvenlik Stratejisi Kıdemli Direktörü Etay Maor şöyle diyor: “Mimikatz’ın ne kadar yaygın olduğunu yeterince vurgulayamıyorum. Şifreleri çıkarmak için son derece etkili, şifreleri kırmak çok kolay ve sadece birkaç saniye sürüyor. Herkes Mimikatz’ı kullanıyor, hatta ulus devlet aktörleri bile “

6. Veri Süzülmesi

Son olarak değerli veriler tanımlanır. Ağdan buluttaki bir dosya paylaşım sistemine çıkarılabilir, fidye yazılımı için şifrelenebilir ve daha fazlası yapılabilir.

Ağ Saldırılarına Karşı Nasıl Korunulur?

Saldırganlara karşı etkili bir şekilde koruma sağlamak için birden fazla algılama katmanı gerekir. Saldırganların planlarını başarılı bir şekilde yürütmesini önlemek için, öldürme zincirindeki her güvenlik katmanının stratejik olarak yönetilmesi ve bütünsel olarak düzenlenmesi gerekir. Bu yaklaşım, daha güçlü bir güvenlik duruşu için bir saldırganın olası her hareketini tahmin etmeye yardımcı olur.

Bu saldırının tamamını izlemek ve derinlemesine savunma stratejisi hakkında daha fazla bilgi edinmek için buradaki ustalık sınıfının tamamını izleyin.