Afganistan’daki belirtilmemiş bir hükümet kuruluşu, daha önce belgelenmemiş bir web kabuğu tarafından hedef alındı. HRServ gelişmiş kalıcı tehdit (APT) saldırısı olduğundan şüpheleniliyor.

Kaspersky güvenlik araştırmacısı Mert Değirmenci bu hafta yayınlanan bir analizde, “hrserv.dll” adlı bir dinamik bağlantı kitaplığı (DLL) olan web kabuğunun “müşteri iletişimi ve bellek içi yürütme için özel kodlama yöntemleri gibi karmaşık özellikler” sergilediğini söyledi. .

Rus siber güvenlik firması, bu eserlerin derleme zaman damgalarına dayanarak kötü amaçlı yazılımın 2021 başlarına kadar uzanan varyantlarını tespit ettiğini söyledi.

Web kabukları genellikle güvenliği ihlal edilmiş bir sunucu üzerinde uzaktan kontrol sağlayan kötü amaçlı araçlardır. Yüklendikten sonra, tehdit aktörlerinin veri hırsızlığı, sunucu izleme ve ağ içinde yanal ilerleme dahil olmak üzere çeşitli istismar sonrası faaliyetleri gerçekleştirmesine olanak tanır.

Saldırı zinciri, Microsoft güncellemesi (“MicrosoftsUpdate”) gibi görünen ve daha sonra bir Windows toplu komut dosyasını (“JKNLA.dll”) yürütmek üzere yapılandırılan zamanlanmış bir görev oluşturmak için başlatma paneli olarak kullanılan PsExec’e alternatif olan PAExec uzaktan yönetim aracını içerir. yarasa”).

Toplu komut dosyası, bir DLL dosyasının (“hrserv.dll”) mutlak yolunu bir bağımsız değişken olarak kabul eder ve bu dosya daha sonra, takip eden eylemler için gelen HTTP isteklerini ayrıştırabilen bir HTTP sunucusunu başlatmak üzere bir hizmet olarak yürütülür.

“HTTP isteğinin türüne ve bilgilerine göre belirli işlevler etkinleştiriliyor.” diyen Değirmenci, “Google hizmetlerini taklit etmek için kullanılan hrserv.dll dosyasında kullanılan GET parametreleri arasında ‘hl’ de yer alıyor.”

Bu muhtemelen tehdit aktörünün bu hileli istekleri ağ trafiğinde birleştirme ve kötü amaçlı etkinlikleri iyi huylu olaylardan ayırmayı çok daha zorlaştırma girişimidir.

Bu HTTP GET ve POST isteklerinin içine cp adı verilen ve değeri 0 ile 7 arasında değişen bir sonraki eylem planını belirleyen bir parametre katıştırılmıştır. Bu, yeni iş parçacıkları oluşturmayı, kendilerine yazılan rastgele verilerle dosyalar oluşturmayı, dosyaları okumayı ve Outlook Web App HTML verilerine erişmeyi içerir.

POST isteğindeki cp değeri “6”ya eşitse, kodlanmış verileri ayrıştırıp belleğe kopyalayarak kod yürütmeyi tetikler, ardından yeni bir iş parçacığı oluşturulur ve süreç uyku durumuna girer.

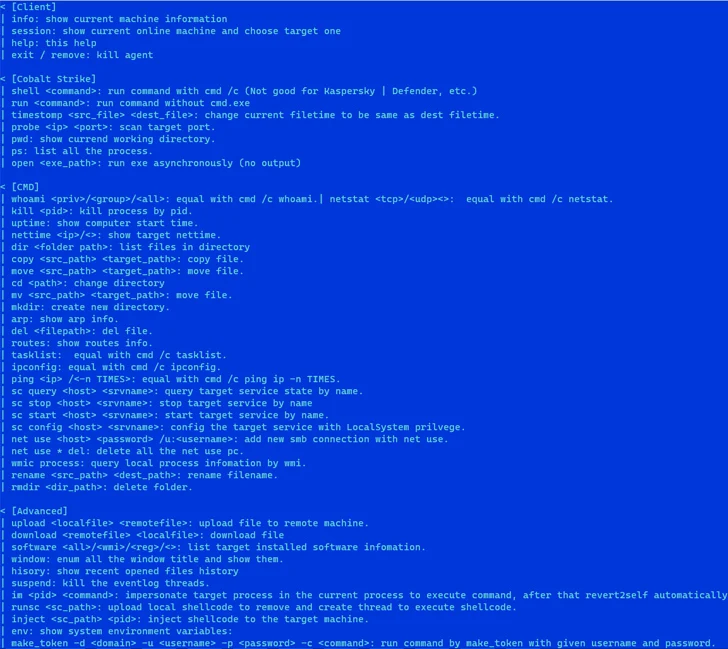

Web kabuğu aynı zamanda, “MicrosoftsUpdate” işinin yanı sıra ilk DLL ve toplu iş dosyalarını da silerek adli tıp izini silmekten sorumlu olan, bellekte gizli bir “çok işlevli implant”ın yürütülmesini etkinleştirebilir.

Web kabuğunun arkasındaki tehdit aktörü şu anda bilinmiyor ancak kaynak kodunda birkaç yazım hatası bulunması, kötü amaçlı yazılım yazarının anadili İngilizce olmadığını gösteriyor.

Değirmenci, “Özellikle web kabuğu ve bellek implantının belirli koşullar için farklı dizeler kullanması dikkat çekicidir” dedi. “Ayrıca, hafıza implantı titizlikle hazırlanmış bir yardım mesajı içeriyor.”

“Bu faktörler göz önüne alındığında, kötü amaçlı yazılımın özellikleri finansal amaçlı kötü amaçlı faaliyetlerle daha tutarlıdır. Ancak operasyonel metodolojisi APT davranışıyla benzerlikler göstermektedir.”