Advantech’in EKI serisi seri aygıt sunucularındaki üç güvenlik açığı, işletim sistemi düzeyinde keyfi komutları yürütmek için kullanılabilir.

Kaynak: CyberDanube

güvenlik açıkları

Seri cihaz sunucuları, endüstriyel otomasyon ortamında seri cihazları (örn. yazıcı, iklim kontrol sistemi, vb.) “ağla etkinleştiren” ağ cihazlarıdır.

CyberDanube araştırmacıları Thomas Weber ve Sebastian Dietz, Advantech’in EKI-1521-CE, EKI-1522-CE ve EKI-1524-CE serisi seri cihaz sunucularının ürün yazılımını analiz ettiler ve tümü de iki komut enjeksiyonu ve bir arabellek taşması güvenlik açığı ortaya çıkardılar. POST isteği ile tetiklenebilir.

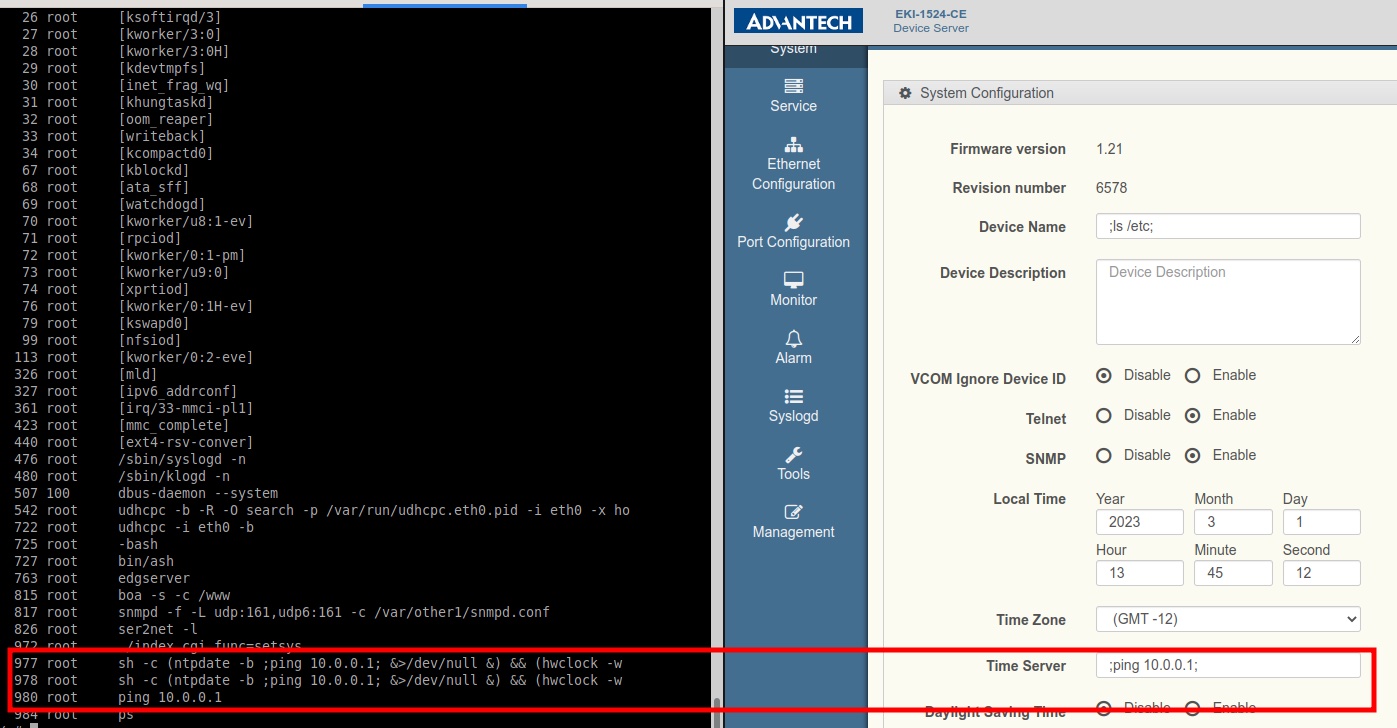

“İki komut enjeksiyon güvenlik açığı benzer şekilde tetikleniyor. İlk olarak, bir saldırgan arayüzde NTP sunucusunun adını ayarlar ve cihaza gönderilmeden önce HTTP mesajını yakalar. İkinci olarak, bir saldırgan istenen adı “;” içine alınmış bir sistem komutuyla değiştirerek mesajı değiştirir. karakterler. Son olarak, saldırgan mesajı, İşletim Sistemi (OS) root izinleriyle komutu yürüten cihaza gönderir. Aynı saldırı, cihaz adı üzerinden de yapılabilir, ancak son komutun yürütülmesini tetiklemek için ek bir yeniden başlatma gerektirir, ”diyor araştırmacılar, Help Net Security’ye.

“Arabellek taşması güvenlik açığı, uzunluk kontrolünü NTP sunucusu giriş alanından kaldırarak ve onu çok uzun bir dizeyle doldurarak (PoC’de gösterildiği gibi) kullanılabilir. Bu, komut yürütmeye yol açabilir.”

Üç güvenlik açığı da, istismardan önce kimlik doğrulaması gerektirir; bu, varsayılan ayarlar kullanılırsa sorun olmaz, ancak yöneticiler parolayı değiştirdiğinde zorlaşır.

Araştırmacılar, “Genellikle OT ağlarının bir parçası olduklarından, bu cihazlar genellikle internete dönük değildir” dedi. “Ancak, daha önce dahili ağda ele geçirilmişlerse, ağa açılan bir ağ geçidi olarak kötüye kullanılabilirler.”

Sabit, PoC’ler mevcut

Advantech, cihazların donanım yazılımının v1.21 ve önceki sürümlerindeki güvenlik açıklarının varlığını doğrulamıştır. Müşterilerin bu güvenlik açıklarını kapatmak için mevcut en son sürüme yükseltmeleri önerilir.

Araştırmacılar, kusurlar için PoC istismarlarını yayınladılar.

“Komut enjeksiyon güvenlik açıklarına yönelik PoC’lerimiz yalnızca bir ping komutunu veya bir ekran listesini (cihazın seri bağlantı noktasında) tetikler. Arabellek taşması için PoC’miz yalnızca bellek sızıntısının kendisini tetikler, ancak özel bir etkisi yoktur. Sadece bir zombi alt süreci yaratır, ”diye açıkladılar.