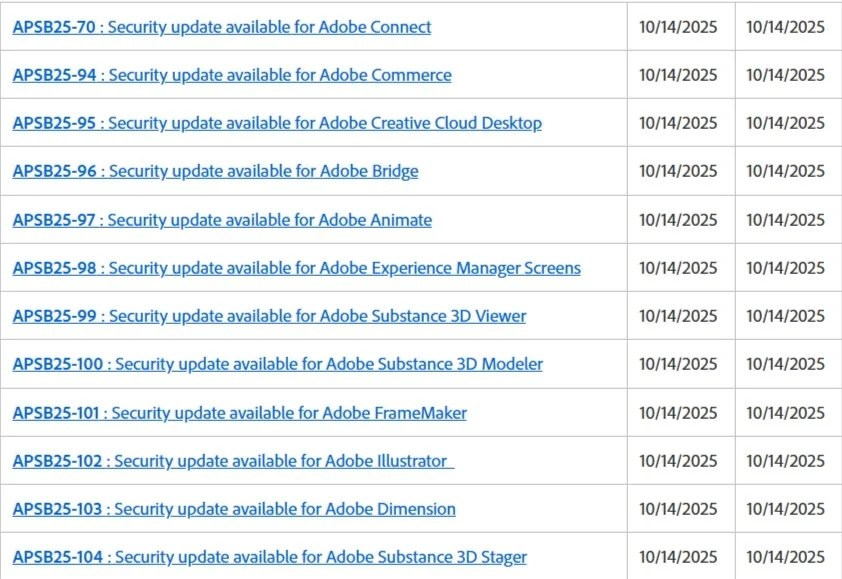

Adobe, ürün portföyünde 35’ten fazla güvenlik açığını gideren bir dizi güvenlik güncellemesi yayınladı. Bu güncellemeler, Adobe Connect, Adobe Commerce, Magento Açık Kaynak, Creative Cloud Masaüstü, Bridge, Animate ve diğerleri gibi yaygın olarak kullanılan uygulamaları etkileyen çeşitli kritik kusurlara yönelik düzeltmeleri içerir.

Ele alınan en acil sorunlar arasında, Adobe Connect’teki kritik bir DOM tabanlı siteler arası komut dosyası çalıştırma (XSS) güvenlik açığı olan ve CVSS ölçeğinde 9,3 olarak derecelendirilen CVE-2025-49553 yer alıyor. Bu güvenlik açığı, saldırganların hedeflenen sistemlerde rastgele kod çalıştırmasına olanak tanıyabilir.

Adobe Connect’te ikinci bir kritik XSS kusuru olan CVE-2025-49552 de belirlendi. Windows ve macOS için Adobe Connect sürüm 12.10, orta düzeyde açık yönlendirme sorunuyla birlikte her iki güvenlik açığını da çözer (CVE-2025-54196).

Bu güvenlik açıklarından aktif olarak yararlanıldığına dair bir kanıt bulunmamasına rağmen Adobe, kullanıcıları derhal güncelleme yapmaya çağırdı. Şirket, danışma belgesinde “Tüm müşterilerimize bu güncellemeleri mümkün olan en kısa sürede dağıtmalarını öneriyoruz” dedi.

Adobe Connect: Ekim Güncellemesinin Ana Odak Noktası

Bu döngünün en kritik Adobe güvenlik güncellemesi, çeşitli sektörlerde kullanılan sanal konferans platformu Adobe Connect etrafında dönüyor. Üç farklı güvenlik açığı yamandı:

- CVE-2025-49553: DOM tabanlı XSS – Kritik (CVSS 9.3)

- CVE-2025-49552: DOM tabanlı XSS – Kritik (CVSS 7.3)

- CVE-2025-54196: Açık Yönlendirme – Orta

Bu güvenlik açıkları, şu şekilde bilinen bir araştırmacı tarafından ortaya çıkarıldı: Laish (a_l). Kötüye kullanım riskini azaltmak için kullanıcıların 12.10 sürümüne güncelleme yapmaları önerilir.

Commerce ve Magento Açık Kaynak: Yüksek Riskli Hedefler

Adobe’nin e-ticaret platformları Adobe Commerce ve Magento Open Source da ilgi gördü. APSB25-94 bülteninde beş güvenlik açığı ele alındı:

- CVE-2025-54263: Uygunsuz Erişim Kontrolü – Kritik

- CVE-2025-54264 ve CVE-2025-54266: Saklanan XSS – Kritik/Önemli

- CVE-2025-54265 ve CVE-2025-54267: Yanlış Yetkilendirme – Önemli

Bu kusurlar, saldırganların ayrıcalıkları artırmasına veya kimlik doğrulama kontrollerini atlamasına olanak tanıyabilir. Etkilenen sürümler, Commerce ve Magento Açık Kaynak için 2.4.4 ila 2.4.9’un yanı sıra Commerce B2B sürümleri 1.3.3 ila 1.5.3 arasındadır. Adobe, bu güncellemeyi 2 öncelik derecesi ile işaretlemiştir; bu, diğer ürünlerle karşılaştırıldığında gerçek dünyadan yararlanma olasılığının daha yüksek olduğunu göstermektedir.

Yaratıcı Araçlar: Genel Olarak Yüksek Derecede Güvenlik Açıkları

Adobe’nin Creative Suite’i, aşağıdakiler de dahil olmak üzere birden fazla araçta düzeltilen kritik güvenlik açıkları nedeniyle bağışlanmadı:

- Madde 3D Sahne Alanı

- Boyut

- İllüstratör

- Çerçeve Oluşturucu

- Madde 3D Modelleyici

- Madde 3D Görüntüleyici

- Köprü

- Canlandır

Bu güncellemelerin her biri, çoğunlukla serbest kullanımdan sonra kullanım, sınırların dışında okuma/yazma, yığın tabanlı arabellek taşmaları ve tamsayı taşmaları gibi yüksek önem derecesine sahip hataları ele aldı. Çoğu 7,8 (CVSS) puan alırken Adobe, rastgele kod yürütmeye yol açma potansiyelleri nedeniyle bunları kritik olarak sınıflandırdı.

Örneğin Adobe Animate dört güvenlik açığını düzeltti:

- CVE-2025-54279 (Serbest Sonra Kullan – Kritik)

- CVE-2025-61804 (Arabellek Taşması – Kritik)

- CVE-2025-54269 (Sınır Dışı Okuma – Önemli)

- CVE-2025-54270 (BOŞ İşaretçi Referansı – Önemli)

Animate 2023 (v23.0.15) ve Animate 2024 (v24.0.12) için güncellemeler mevcuttur ve bunlara Creative Cloud masaüstü uygulaması veya kurumsal dağıtım araçları aracılığıyla erişilebilir.

Öncelik Derecelendirmeleri ve Risk Yönetimi

Adobe, kullanıcıların her güncellemenin aciliyetini değerlendirmesine yardımcı olmak için bir öncelik derecelendirme sistemi kullanır. 14 Ekim yamalarının çoğu Öncelik 3 olarak derecelendirildi, bu da yakın vadede istismarın pek mümkün olmadığı anlamına geliyor. Ancak Commerce ve Magento Açık Kaynak güncellemelerinin Öncelik 2 olarak işaretlenmesi, bu platformların kamuya açık olması nedeniyle saldırı riskinin arttığını gösteriyor.

Açıklanan güvenlik açıklarından hiçbirisi açık bir şekilde istismar edilmemiş olsa da Adobe, hem bireysel hem de kurumsal tüm kullanıcılara yamaları proaktif bir önlem olarak dağıtmalarını şiddetle tavsiye eder.

Bireysel kullanıcılar için güvenlik güncellemeleri Creative Cloud Masaüstü uygulaması aracılığıyla sağlanırken, kurumsal ortamlar yamaları Adobe Admin Console aracılığıyla dağıtabilir.