Siber güvenlik araştırmacısı, dün yayınlanan ve uzaktan kod yürütmeye yönelik, herkese açık bir kavram kanıtı açığını ortadan kaldıran düzeltmenin ardından kullanıcıları Adobe Acrobat Reader’ı yükseltmeye çağırıyor.

CVE-2024-41869 olarak izlenen bu kusur, özel olarak hazırlanmış bir PDF belgesi açıldığında uzaktan kod yürütülmesine yol açabilecek, ücretsiz güvenlik açığından sonra kritik bir kullanımdır.

“Use after free” hatası, bir programın daha önceden serbest bırakılmış veya serbest bırakılmış bir bellek konumundaki verilere erişmeye çalışmasıdır. Bu, bir programın çökmesi veya donması gibi beklenmeyen davranışlara neden olur.

Ancak bir tehdit aktörü kötü amaçlı kodu söz konusu bellek konumunda depolayabiliyorsa ve program daha sonra bu konuma erişiyorsa, hedeflenen cihazda kötü amaçlı kodu çalıştırmak için kullanılabilir.

Söz konusu kusur artık Acrobat Reader ve Adobe Acrobat’ın son sürümlerinde giderildi.

Haziran ayında PoC açığı keşfedildi

Acrobat Reader sıfır-gün açığı, siber güvenlik araştırmacısı Haifei Li’nin sıfır-gün veya tespit edilmesi zor (bilinmeyen) açıkları tespit etmek için oluşturduğu sanal alan tabanlı bir platform olan EXPMON aracılığıyla Haziran ayında keşfedildi.

Li, BleepingComputer’a yaptığı açıklamada, “EXPMON’u, tehditleri bir istismar veya güvenlik açığı perspektifinden tespit etmeye odaklanan, özel olarak sandbox tabanlı tespit ve analiz sistemlerinin olmadığını fark ettiğim için oluşturdum.” dedi.

“Diğer tüm sistemler kötü amaçlı yazılım perspektifinden algılama yapar. Daha gelişmiş (veya erken) algılamaya geçmek istiyorsanız, istismar/güvenlik açığı perspektifine çok ihtiyaç vardır.”

“Örneğin, belirli koşullar nedeniyle hiçbir kötü amaçlı yazılım atılmazsa veya yürütülmezse veya saldırı hiçbir kötü amaçlı yazılım kullanmazsa, bu sistemler bu tür tehditleri kaçırır. Saldırılar kötü amaçlı yazılımlardan oldukça farklı çalışır, bu nedenle bunları tespit etmek için farklı bir yaklaşım gerekir.”

Sıfırıncı gün, kamuya açık bir kaynaktan çok sayıda örnek EXPMON’a analiz için gönderildikten sonra keşfedildi. Bu örnekler arasında bir çökmeye neden olan bir kavram kanıtı istismarı içeren kötü amaçlı bir PDF vardı.

PoC açığı henüz geliştirilme aşamasında ve herhangi bir kötü amaçlı yük içermiyor olsa da, uzaktan kod yürütme için kullanılabilen “user after free” adlı bir hatayı açıkladığı doğrulandı.

Li açığı Adobe’ye açıkladıktan sonra, Ağustos ayında bir güvenlik güncellemesi yayınlandı. Ancak güncelleme açığı düzeltmedi ve çeşitli iletişim kutuları kapatıldıktan sonra bile tetiklenebiliyordu.

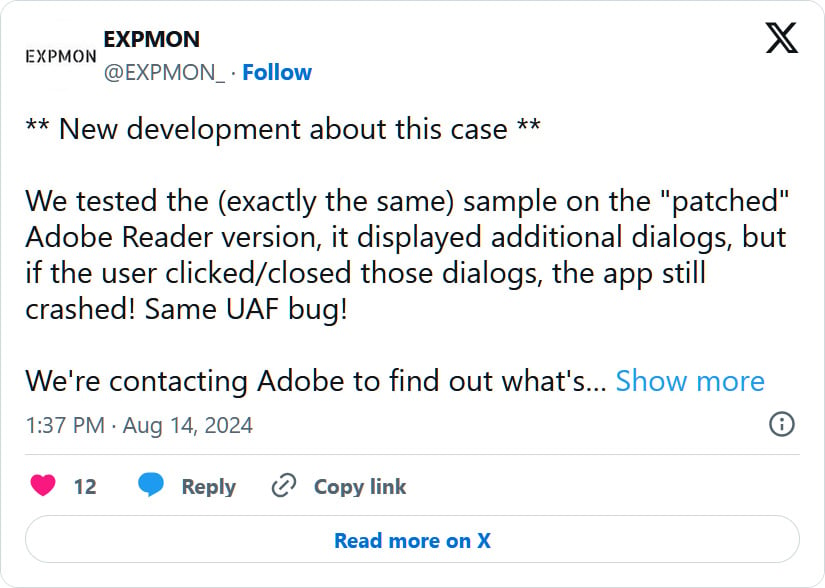

EXPMON X hesabı, “(Aynı) örneği ‘yama uygulanmış’ Adobe Reader sürümünde test ettik, ek iletişim kutuları gösterdi, ancak kullanıcı bu iletişim kutularına tıkladığında/kapattığında uygulama yine çöktü! Aynı UAF hatası!” diye tweet attı.

Adobe dün, şu anda CVE-2024-41869 olarak adlandırılan hatayı düzelten yeni bir güvenlik güncellemesi yayınladı.

Li, hatanın nasıl tespit edildiğine ilişkin ayrıntıları EXPMON’un blogunda, daha fazla teknik bilgiyi ise önümüzdeki Check Point Research raporunda yayınlayacak.