SMTP kaçakçılığı, bir saldırganın hemen hemen istediği herhangi bir adresten e-posta göndermesine olanak tanıyan bir tekniktir. Amaçlanan amaç e-posta sahteciliğidir; yani sahte gönderen adreslerine sahip e-postalar göndermek. E-posta sahteciliği, suçluların kötü niyetli e-postaları daha inandırıcı hale getirmesine olanak tanır.

Tam olarak ne olduğuna ve siber suçluların bunu nasıl kullanabileceğine daha yakından bakalım.

Bakmamız gereken ilk şey, e-posta alışverişine izin veren bir protokol olan Basit Posta Aktarım Protokolü’dür (SMTP). Posta sunucuları ve diğer mesaj aktarma aracıları, posta mesajları göndermek ve almak için SMTP’yi kullanır.

SMTP, 1980’lerde her zaman çevrimiçi sunucular için standart haline geldiğinden beri zamanla gelişen bir protokoldür.

Temel olarak, bir e-posta Microsoft Outlook veya Apple Mail gibi bir yazılım kullanılarak yazılır ve daha sonra bir SMTP sunucusuna aktarılır. Sunucu, alıcının adresindeki @ simgesinin sağ tarafındaki alan adı için uygun posta sunucusunu arar ve postayı bu sunucuya gönderir.

Bazen birkaç adım gerekir, ancak her şey yolunda giderse e-posta, alıcının postasını işleyen SMTP sunucusu tarafından alınacaktır. Bu sunucu, mesajları doğrudan depoya iletebilir veya alıcıya ulaşmadan önce SMTP kullanarak bir ağ üzerinden iletebilir.

Basitleştirilmiş olarak süreç şöyle görünür:

SMTP’de kimlik doğrulama bulunmadığından, gönderen adresini taklit etmek eskiden son derece kolaydı. Bunu durdurmak için çeşitli önlemler ortaya çıktı:

- SPF (Gönderen Politikası Çerçevesi): Bu, belirli bir alan adı için hangi IP adreslerinin posta göndermeye yetkili olduğunu alıcı posta sunucularına belirtmek için DNS kayıtlarını kullanır. Yani bu yine de işi alıcı sunucuya bırakıyor.

- DKIM (Etki Alanı Anahtarıyla Tanımlanmış Posta): Bu yöntem, giden e-postaları özel bir anahtar kullanarak imzalar. Alıcı sunucular, göndereni, gönderen sunucunun ortak anahtarını kullanarak doğrular.

- DMARC (Etki Alanı Tabanlı İleti Kimlik Doğrulaması, Raporlama ve Uygunluk): DMARC, e-postanın “Gönderen” alanının SPF kontrolleri ve/veya DKIM imzalarıyla uyumlu olup olmadığını doğrular. Bu nedenle, MAIL FROM ile From alanı arasında bir uyumsuzluk olması durumunda DMARC kontrolü başarısız olur; aksi takdirde SPF kontrolü başarılı olur. Ne yazık ki DMARC çok yaygın olarak kullanılmıyor.

SMTP kaçakçılığı

SMTP kaçakçılığı, proxy sunucuların ve güvenlik duvarlarının SMTP trafiğini işleme biçimindeki tutarsızlıklardan yararlanır.

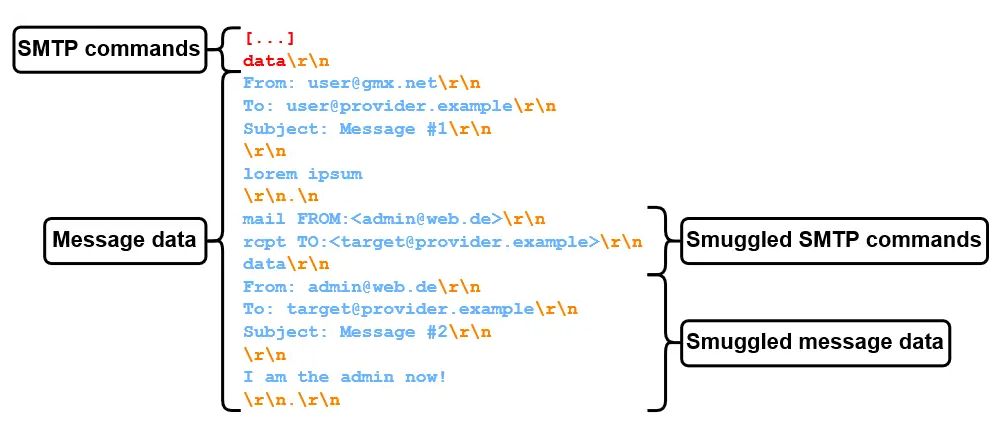

Geleneksel olarak, bir SMTP görüşmesinde verinin sonu bir dizi ile gösterilir. (CR LF, standart metin sınırlayıcılar olan Satırbaşı ve Satır Besleme anlamına gelir) ve şu şekilde de yazılabilir: \r\n.\r\n.

Araştırmacılar, gelen ve giden olmak üzere iki tür SMTP kaçakçılığı hakkında yayın yaptı. Giden ve gelen SMTP sunucuları veri sonu sırasını yorumlarsa ne olur sorusuyla çalışmaya başladılar (

Bir sunucuya e-postanın burada biteceğini, diğerine ise paketin tamamının daha sonra biteceğini söyleyebilirseniz, içine daha fazla veri kaçırabileceğiniz bir bölme oluşturabilirsiniz.

Böylece araştırmacılar bir test koyarak test etmeye başladılar.

- Nokta doldurma (Tek noktadan başka bir noktayla kaçma):

.. - Bunu bir ile değiştirmek

- Kodlama (örneğin, alıntı-yazdırılabilir yoluyla):

=0A.=0A - Tüm diziyi kaldırma

- Mesaj gönderilmiyor

- Ya da hiçbir şey yapmayın

Araştırmacılar, farklı e-posta sağlayıcılarından özel olarak oluşturulmuş mesajların farklı e-posta sağlayıcılarına gönderilmesini içeren testlerle, tek bir pakette iki e-posta mesajı göndermelerine olanak tanıyan kombinasyonlar bulmayı başardılar. Sekans

Bazı satıcılar (Microsoft ve GMX), SMTP kaçakçılığını kolaylaştıran güvenlik açıklarını hızlı bir şekilde düzeltti, ancak araştırmacılar, yine etkilenen Cisco Güvenli E-posta ürününü kullanan şirketleri, güvenlik açığı bulunan varsayılan yapılandırmalarını manuel olarak güncellemeye çağırıyor. Cisco kusuru 40.000’den fazla savunmasız örneği etkiliyor ve bir saldırganın Amazon, PayPal, eBay ve IRS gibi yüksek değerli hedeflere sahte e-postalar göndermesine olanak tanıyor.

Araştırmacıların tavsiyesi, Cisco Güvenli E-posta Ağ Geçidi (şirket içi) veya Cisco Güvenli E-posta Bulut Ağ Geçidi (bulut) kullanan kuruluşlara, Cisco yönergelerine atıfta bulunarak “CR ve LF İşleme” varsayılan ayarlarını “Temiz” yerine “İzin Ver” olarak değiştirmelerini söylüyor. yöneticilerin yapılması gereken değişikliği anlamalarına yardımcı olun.

Bu ters etki gibi görünebilir, ancak bu ayar, yalnızca satırbaşları veya satır beslemeleri içeren e-postaları gerçek e-posta sunucusuna (Cisco Güvenli E-posta Ağ Geçidi yalnızca bir ağ geçididir) iletir;

İş çözümlerimiz, fidye yazılımının tüm kalıntılarını ortadan kaldırır ve yeniden virüse yakalanmanızı önler. İşletmenizi korumaya nasıl yardımcı olabileceğimiz hakkında daha fazla bilgi edinmek ister misiniz? Aşağıdan ücretsiz deneme sürümünü edinin.