Veeam’in Yedekleme ve Çoğaltma (VBR) yazılımını etkileyen yüksek öneme sahip bir Yedekleme Hizmeti güvenlik açığı için platformlar arası yararlanma kodu artık kullanılabilir.

Kusur (CVE-2023-27532) tüm VBR sürümlerini etkiler ve kimliği doğrulanmamış saldırganlar tarafından açık metin kimlik bilgilerini çaldıktan ve SİSTEM olarak uzaktan kod yürütme elde ettikten sonra yedekleme altyapısını ihlal etmek için kullanılabilir.

Veeam, 7 Mart’ta bu güvenlik açığını gidermek için VBR V11 ve V12 için güvenlik güncellemeleri yayınladı ve eski sürümleri kullanan müşterilere, desteklenmeyen sürümleri çalıştıran savunmasız cihazları güvenli hale getirmelerini tavsiye etti.

Şirket, “Bu güvenlik açığını azaltmak için V11 ve V12 için yamalar geliştirdik ve kurulumlarınızı hemen güncellemenizi öneririz” uyarısında bulundu.

Şirket ayrıca, yamaları hemen dağıtamayan yöneticiler için, saldırı vektörünü kaldırmak için yedekleme sunucusu güvenlik duvarını kullanarak TCP 9401 bağlantı noktasına harici bağlantıların engellenmesini gerektiren geçici bir düzeltme paylaştı.

Veeam, VBR yazılımının, Fortune 500 şirketlerinin %82’si ve Global 2.000 şirketlerinin %72’si dahil olmak üzere dünya çapında 450.000’den fazla müşteri tarafından kullanıldığını söylüyor.

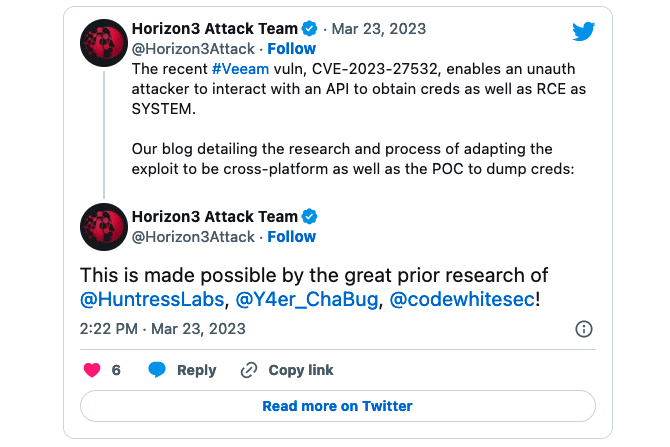

Bugün, Veeam’in CVE-2023-27532 yamalarını yayınlamasından sadece iki hafta sonra, Horizon3’ün Saldırı Ekibi bu yüksek öneme sahip güvenlik açığı için teknik bir temel neden analizi yayınladı.

Ayrıca, güvenli olmayan bir API uç noktasını kötüye kullanarak VBR yapılandırma veritabanından kimlik bilgilerinin düz metin olarak alınmasına izin veren platformlar arası kavram kanıtı (PoC) istismar kodunu yayınladılar.

Horizon3 güvenlik açığı araştırmacısı James Horseman, “.NET çekirdeği üzerine kurulu ve Linux üzerinde çalışabilen Github’daki POC’mizi daha geniş bir kitleye erişilebilir hale getirdik” dedi.

“Kuruluşunuzun güvenliğini sağlamak için bu güvenlik açığının ciddiye alınması ve yamaların mümkün olan en kısa sürede uygulanması gerektiğini unutmamak önemlidir.”

Geçen hafta, Huntress güvenlik araştırmacıları, açık metin kimlik bilgilerini dökümü yapabilen ve silah haline getirilebilecek ek API çağrıları aracılığıyla keyfi kod yürütmeyi başarabilen kendi PoC istismarlarının bir video demosunu paylaştı.

Huntress, “Kimliği doğrulanmamış kimlik bilgisi dökümü, yanal hareket veya istismar sonrası için bir vektör görevi görürken, söz konusu güvenlik açığı, kimliği doğrulanmamış uzaktan kod yürütme için de kullanılabilir – savunmasız Veeam örneğinin kendisini ilk erişim veya daha fazla uzlaşma için bir vektöre dönüştürür.” Laboratuvar güvenliği araştırmacısı John Hammond açıkladı.

Ajan yazılımını çalıştıran 2 milyon uç noktadan Huntress, CVE-2023-27532 açıklarından yararlanmaya açık Veeam Backup & Replication yazılımı çalıştıran 7.500’den fazla ana bilgisayar tespit ettiğini söyledi.

Tehdit aktörlerinin bu güvenlik açığından yararlandığına dair herhangi bir rapor olmamasına ve vahşi ortamda yararlanmaya yönelik herhangi bir girişimde bulunulmamasına rağmen, saldırganlar büyük olasılıkla Horizon3 araştırmacıları tarafından İnternet’e açık Veeam sunucularını hedeflemek için yayınlanan PoC koduna dayalı olarak kendi açıklarını yaratacaktır.