Tehdit aktörleri giderek daha fazla benimsemekte ve entegre olmaktadır. çerçeve Komuta ve Kontrol (C2) şerit Kobalt Strike’ın yerine izinsiz giriş kampanyalarına.

“Kobalt Saldırısının bir saldırı aracı olarak popülaritesi göz önüne alındığında, buna karşı savunmalar da zamanla iyileşti.” dedi Microsoft güvenlik uzmanları. “Sliver, giriş engeli düşük, daha az bilinen bir araç seti arayan oyuncular için çekici bir alternatif sunuyor”.

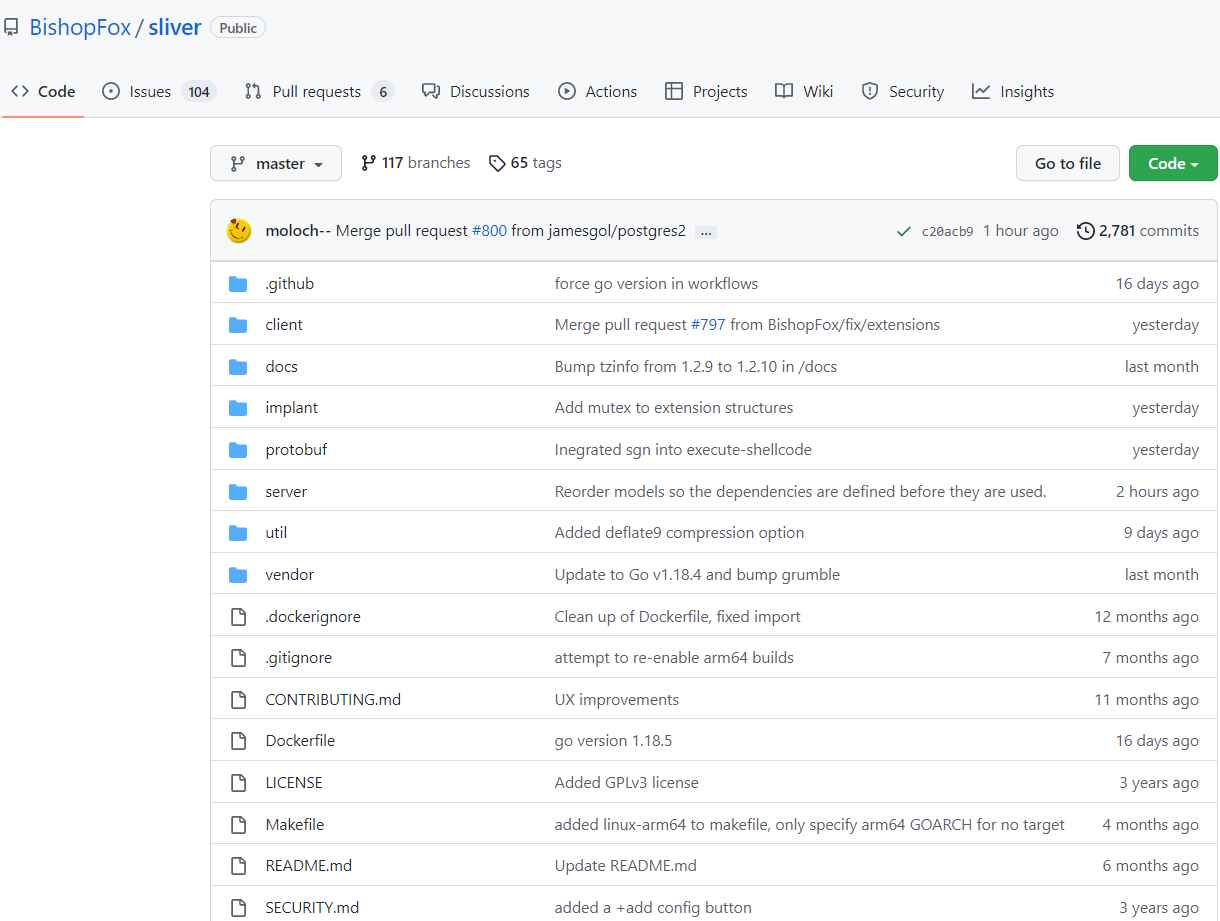

İlk olarak 2019’un sonlarında siber güvenlik firması BishopFox tarafından halka arz edilen Sliver, Go tabanlı, kullanıcı tarafından geliştirilen uzantıları, özel implant üretimini destekleyen, çapraz platform olan ve diğer birçok seçeneği destekleyen açık kaynaklı bir C2 platformudur. kontrol.

“Bir C2 çerçevesi tipik olarak, aracılardan güvenliği ihlal edilmiş bir sisteme bağlantıları kabul eden bir sunucu ve C2 operatörlerinin aracılarla etkileşime girmesine ve kötü amaçlı komutlar başlatmasına izin veren bir istemci uygulaması içerir.“dedi Microsoft.

Enfekte ana bilgisayarlara uzun vadeli erişimi kolaylaştırmanın yanı sıra, çapraz platform kitinin de sunduğu bilinmektedir. aşamalarhangileri yükler öncelikle, güvenliği ihlal edilmiş sistemlerde tam özellikli bir arka kapıyı kurtarmayı ve başlatmayı amaçlıyor.

Kullanıcıları, çeşitli kötü amaçlı yazılım türlerini dağıtmak için daha önce diğer gruplardan (ilk erişim aracıları olarak da bilinir) edinilen ilk erişimden yararlanan DEV-0237 (FIN12 olarak da bilinir) olarak izlenen üretken bir Hizmet olarak Fidye Yazılımı (RaaS) bağlı kuruluşunu içerir. . Ryuk, Conti, Hive ve BlackCat gibi fidye yazılımları.

Microsoft, yakın zamanda siber suçluların Sliver ve diğer sömürü sonrası yazılımları, bu yılın başlarında BazarLoader’ın halefi olarak ortaya çıkan ve Conti sendikasıyla bağları olan Bumblebee’ye (COLDTRAIN olarak da bilinir) yerleştirerek indirdiğini gözlemlediğini söyledi.

Kobalt Strike’ı ücretsiz olarak erişilebilen bir araca geçirmek, rakiplerin, tehlikeye atılmış bir ortamda maruz kalma şanslarını azaltma ve kampanyalarına daha yüksek düzeyde gizlilik ve kalıcılık kazandırarak ilişkilendirmeyi daha zor hale getirme girişimi olarak görülüyor.

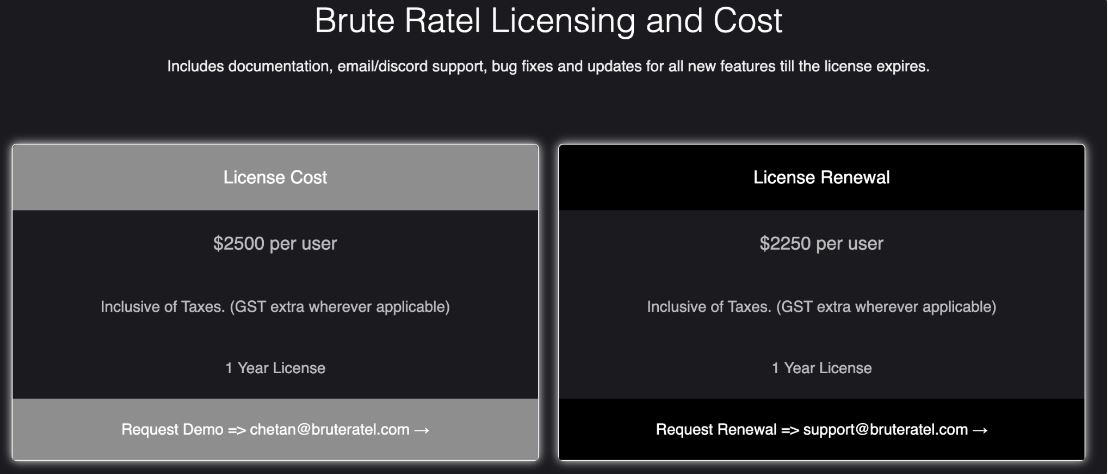

Tek şerit değil çerçeve bu kötü niyetli aktörlerin dikkatini çekti. Son aylarda, Rus devlet destekli olduğu iddia edilen bir grup tarafından yürütülen kampanyalar, Brute Ratel adlı başka bir meşru saldırgan saldırı simülasyon yazılımını (ücret karşılığında) içeriyordu.

Hintli güvenlik araştırmacısı ve Dark VortexChetan Nayak (diğer adıyla Ninja Paranoid), Brute Ratel (BRc4) tarafından yazılan bu kitap, Cobalt Strike’a benzer ve bir “Kırmızı Takım ve düşman simülasyonu için özelleştirilmiş komuta ve kontrol merkezi”.“Sliver ve diğer birçok C2 çerçevesi, sürekli olarak otomatik güvenlik algılamalarından kaçınmaya çalışan tehdit aktörlerinin başka bir örneğidir.“dedi Microsoft.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.