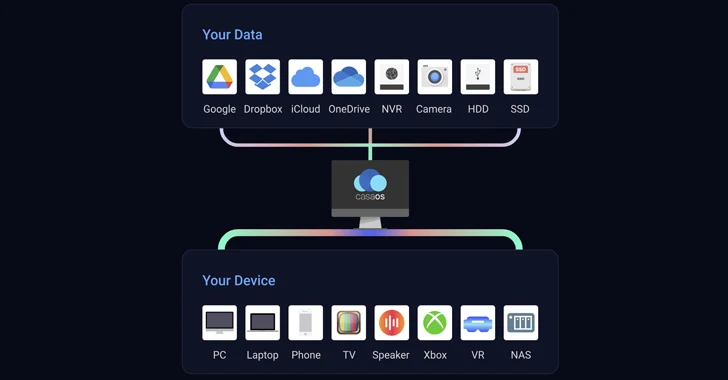

Açık kaynaklı CasaOS kişisel bulut yazılımında keşfedilen iki kritik güvenlik açığı, saldırganlar tarafından rastgele kod yürütmek ve duyarlı sistemleri ele geçirmek için başarıyla kullanılabilir.

Şu şekilde izlenen güvenlik açıkları: CVE-2023-37265 Ve CVE-2023-37266Her ikisi de maksimum 10 üzerinden 9,8 CVSS puanına sahiptir.

Hataları keşfeden Sonar güvenlik araştırmacısı Thomas Chauchefoin, bunların “saldırganların kimlik doğrulama gereksinimlerini aşmasına ve CasaOS kontrol paneline tam erişim elde etmesine olanak sağladığını” söyledi.

Daha da kötüsü, CasaOS’un üçüncü taraf uygulamalarına yönelik desteği, cihaza kalıcı erişim sağlamak veya dahili ağlara geçiş yapmak için sistemde rastgele komutlar çalıştıracak şekilde silah haline getirilebilir.

3 Temmuz 2023’teki sorumlu açıklamanın ardından kusurlar, geliştiricileri IceWhale tarafından 14 Temmuz 2023’te yayınlanan 0.4.4 sürümünde giderildi.

İki kusurun kısa bir açıklaması aşağıdaki gibidir:

- CVE-2023-37265 – Kaynak IP adresinin yanlış tanımlanması, kimliği doğrulanmamış saldırganların CasaOS örneklerinde kök olarak rastgele komutlar yürütmesine olanak tanıyor

- CVE-2023-37265 – Kimliği doğrulanmamış saldırganlar, isteğe bağlı JSON Web Token’ları (JWT’ler) oluşturabilir ve kimlik doğrulaması gerektiren özelliklere erişebilir ve CasaOS örneklerinde kök olarak isteğe bağlı komutları çalıştırabilir.

Yukarıda belirtilen kusurların başarılı bir şekilde kullanılması, saldırganların kimlik doğrulama kısıtlamalarını aşmasına ve savunmasız CasaOS örneklerinde yönetici ayrıcalıkları kazanmasına olanak tanıyabilir.

Chauchefoin, “Genel olarak, uygulama katmanında IP adreslerinin belirlenmesi riske açıktır ve güvenlik kararları için buna güvenilmemelidir” dedi.

“Birçok farklı başlık bu bilgiyi taşıyabilir (X-Forwarded-For, Forwarded, vb.) ve dil API’lerinin bazen HTTP protokolünün nüanslarını aynı şekilde yorumlaması gerekir. Benzer şekilde, tüm çerçevelerin kendi tuhaflıkları vardır ve yanıltıcı olabilir Bu yaygın güvenlik silahları hakkında uzman bilgisi olmadan gezinmek.”