Daniel Bohannon, bulut hizmetlerine yönelik olası bir saldırıyı araştırırken, bir saldırganın veri çığının içinde saklanmasına olanak tanıyan bir sorun olan Amazon Web Services’in (AWS) ayrıntılı günlük kaydıyla sık sık uğraşmak zorunda kalıyor.

Bulut kimlik hizmeti sağlayıcısı Permiso Security’nin baş tehdit araştırmacısı Bohannon, AWS’nin genellikle her programlı API çağrısı için yalnızca tek bir olay oluşturmasına rağmen, yönetim konsoluna Web üzerinden erişmenin olaylarda katlanarak bir artışa yol açtığını söylüyor. Örneğin tek bir oturumda kullanıcılara, iş yüklerine ve rollere yapılan 81 tıklama, AWS günlük dosyasına 5.370 olayın kaydedilmesiyle sonuçlandı.

Tehdit araştırmacısı, olayların çokluğunun o kadar çok gürültüye yol açtığını ve kullanıcının AWS konsolunda gerçekte ne yaptığını belirlemenin zorlaştığını söylüyor. Bu nedenle Bohannon ve tehdit araştırmacısı arkadaşı Andi Ahmeti, açık kaynaklı bir araç yayınlamayı planlıyor Singapur’daki Black Hat Asia konferansında güvenlik yöneticilerinin ve olay müdahale ekibinin bulut günlüğü olaylarını kullanıcı eylemlerinin bir kaydında birleştirmesine yardımcı olmak için.

“Amaç, ham günlüklerinizi girmenizdir – ve biz [show] Bu ham günlüklerin %100’ü — ancak daha sonra verileri zenginleştiriyoruz, bu da … bu olaylara yol açan olaylarla ilgili tüm bilgileri içeriyor” diyor. “Hepimiz tam sinyal bilgisine sahibiz, ki bu . .. özeti, etiketleri ve buna benzer şeyleri içeriyor.”

Geçmişte, günlük dosyalarındaki veri hacmi, uzlaşmaya yol açan olayların belirlenmesini zorlaştırıyordu. Bazen sorun, bulut hizmetinin ne olacağını belirlemek için yeterli sayıda olayı günlüğe kaydetmemesidir; örneğin geçen yılın eleştirisi: Google Cloud Platform (GCP) yeterli veriyi günlüğe kaydedemiyor bir kullanıcı bir depolama örneğine eriştiğinde.

Diğer durumlarda, bulut hizmetlerinin müşterilerine bilgi ilettiği belirli yöntemler, özellikle şirketlerin çoklu bulut kullanımında karşılaştığı farklılıklar nedeniyle görünürlük eksikliğine yol açabilir. Yarısından fazlası şirketlerin güvenliklerini zayıflatan açık bağlantı noktaları var ve güvenlik açıklarını kapatmak yaklaşık iki ay sürer.

AWS Olay Çığırı Üretiyor

AWS kullanan işletmeler için Web konsolunu kullanırken bir günlükte üretilen olayların sayısı önemli olabilir. Bohannon, yalnızca bir kullanıcı listesine tıklamanın yalnızca üç kimlik için 18 olay ürettiğini ve bunun AWS’nin ayrıntı düzeyinin hafif bir örneği olduğunu söylüyor. Kimlik ve erişim yönetimi (IAM) konsolundaki kullanıcıları görüntülemek için AWS konsoluna tıklayan bir kullanıcı, Amazon’un denetleme özelliği olan CloudTrail’e yönelik günlüklerde üretilen 300’den fazla olayı görecektir.

“Bu sayı, Web tarayıcınızdaki ayarlara bağlı olarak aslında 100, 300 ve hatta 700 olaya kadar çıkabilir; hepsi yalnızca tek bir tıklamayla” diyor. “Yani temel düzeyde, yaptığınız her bir eylem en az bir olaya neden oluyor, ancak çoğu zaman bu olayla ilişkili düzinelerce, hatta bazen yüzlerce ek olay var.”

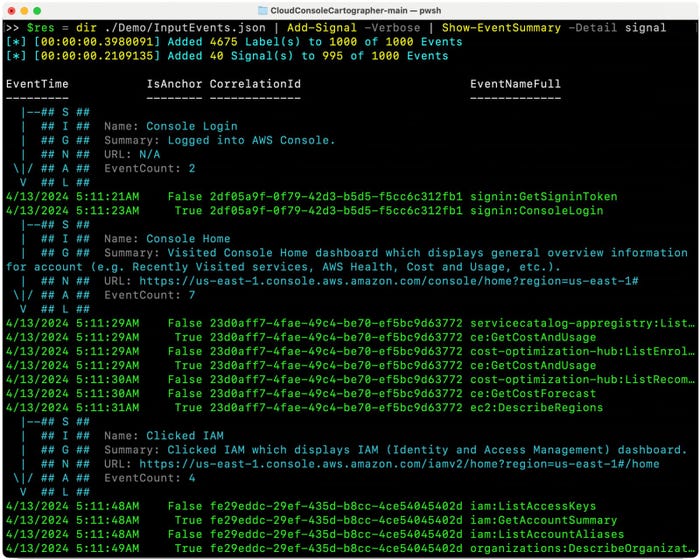

Araştırmacıların açık kaynak aracı Cloud Console Cartographer, CloudTrail tarafından yakalanan olayların listesini, kullanıcı tarafından gerçekleştirilen eylemlerin kısa ve öz bir zaman çizelgesine dönüştürmeyi amaçlıyor. Program, yakalanan bir dizi olayı sinyaller (gerçek kullanıcı eylemleri) halinde kategorize eden bulut günlüğüne yorumlar ekler.

Bohannon, “Mümkün olduğunca fazla gürültüyü ortadan kaldırmak için tüm haritalamalarımızı göstermek ama yine de tüm ham olayları korumak istiyoruz” diyor. “Yani haritası çıkarılmamış her şey harikadır, yine de kanıttır ve savunucular bundan en iyi şekilde faydalanabilir.”

Diğer Bulutlar İçin Plan Yok

GitHub’da kullanıma sunulacak Cloud Console Cartographer, zenginleştirilmiş bir olay günlüğü oluşturur ve sinyalleri bir tabloda listeleyen bir Web arayüzüne sahiptir. Şu anda, olay koleksiyonlarını kullanıcı eylemlerine (yani sinyallere) göre sınıflandırmak için günlük dosyalarını zenginleştirmek için kullanılacak 240’tan fazla kural oluşturuldu.

İki tehdit araştırmacısı, sınıflandırıcıların sayısını artırmaya devam etmeyi planlıyor ve diğerlerinin de aynı şeyi yapacağını umuyor.

Bohannon ve Ahmeti, aracı diğer bulut platformları için geliştirmeye devam edebilir, ancak farklı bulut sağlayıcılarının farklı günlük kaydı yöntemleri olması nedeniyle, AWS için işe yarayan yöntemin Microsoft Azure veya Google Cloud Platform için işe yaramayacağını söylüyorlar. Bohannon, AWS’nin ayrıntılı olduğunu ancak Azure’un bunun tam tersi olduğunu söylüyor; günlükleri yardımcı olmayacak kadar kısa ve öz.

“Her platformun, her bulut platformunun farklı şekillerde ele alınması gereken benzersiz zorlukları olduğunu düşünüyorum” diyor. “Dolayısıyla gelecekte diğer bulut platformlarını da buna entegre edebileceğimizi görebiliriz, ancak [for now] En azından ilk sürümden sonra üzerinde çalışacağımız AWS ile ilgili ek GUI’ler için planlarımız var.”