Siber güvenlik araştırmacıları, şüphelenmeyen insanlardan veri çalmaya çalışan sahte veya hileli WiFi erişim noktalarını tespit etmeye yardımcı olabilecek ‘Snappy’ adlı yeni bir araç yayınladı.

Saldırganlar, süpermarketlerde, kafelerde ve alışveriş merkezlerinde halihazırda kurulmuş olan gerçek erişim noktalarını taklit eden sahte erişim noktaları oluşturabilir. Bu, kullanıcıları hileli erişim noktalarına bağlanmaları için kandırmak ve hassas verileri saldırganların cihazları aracılığıyla iletmek için yapılır.

Tehdit aktörleri yönlendiriciyi kontrol ettiği için ortadaki adam saldırıları gerçekleştirerek aktarılan verileri yakalayabilir ve analiz edebilir.

Trustwave’in güvenlik araştırmacısı ve kablosuz/RF teknolojisi meraklısı Tom Neaves, açık ağlardaki yasal erişim noktalarının MAC adreslerini ve SSID’lerini yanıltmanın kararlı saldırganlar için önemsiz olduğunu açıklıyor.

Daha önce bağlandıkları açık kablosuz ağların konumlarını tekrar ziyaret edenlerin cihazları otomatik olarak kayıtlı bir erişim noktasına yeniden bağlanmaya çalışacak ve sahipleri kötü amaçlı bir cihaza bağlandıkları gerçeğinden habersiz olacaklardır.

Hızlı kurtarma

Neaves, bu yaygın riski ele alan ve insanların kullandıkları erişim noktasının en son (ve her seferinde) kullandıkları erişim noktasıyla aynı olup olmadığını veya bunun sahte veya hileli bir cihaz olup olmadığını belirlemelerine yardımcı olan bir araç geliştirdi.

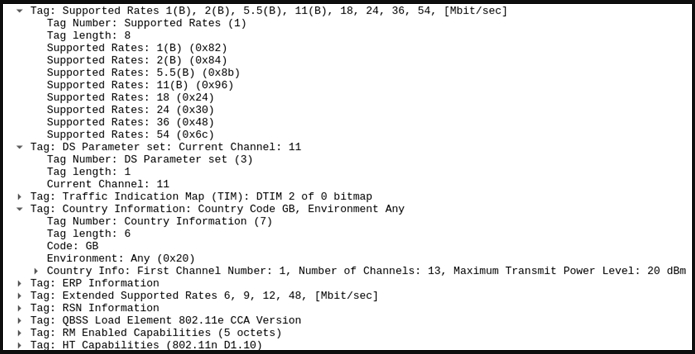

İşaret Yönetim Çerçevelerini analiz ederek, satıcı, BSSID, desteklenen oranlar, kanal, ülke, maksimum iletim gücü ve farklı 802.11 kablosuz erişim noktaları arasında değişiklik gösteren ancak zaman içinde belirli bir erişim noktası için tutarlı olan diğerleri gibi belirli statik öğeler buldu.

Araştırmacı, bu öğeleri birleştirebileceğini ve her erişim noktası için bir tarayıcı aracı tarafından eşleşmeler ve uyumsuzluklar oluşturmak için kullanılabilecek benzersiz bir imza oluşturmak üzere SHA256 ile birleştirebileceğini düşündü.

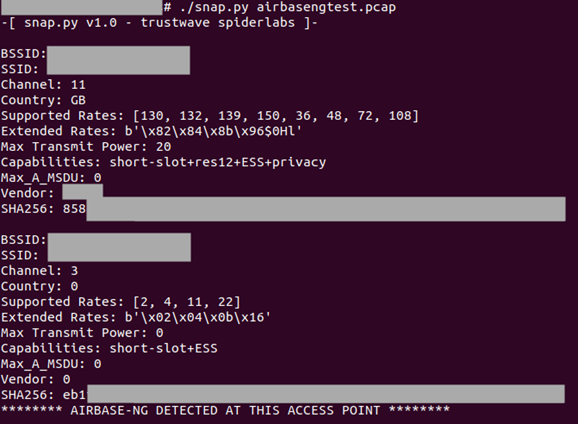

Eşleşmeler, erişim noktasının aynı, dolayısıyla güvenilir olduğu anlamına gelirken, imzadaki uyumsuzluklar bir şeylerin değiştiği anlamına gelebilir ve erişim noktası hileli olabilir.

Bu işlevsellik, Trustwave’in GitHub deposunda yayınlanan ve ücretsiz olarak sunulan Snappy adlı bir Python betiğine dahil edildi.

Snappy, kablosuz erişim noktalarının SHA256 karmalarını oluşturma mekanizmasının yanı sıra, saldırganların bağlı kullanıcılardan paketleri yakalamak ve hatta ağ trafiğine veri enjekte etmek için sahte erişim noktaları oluşturmak için kullandıkları bir araç olan Airbase-ng tarafından oluşturulan erişim noktalarını da algılayabilir.

Python kurulu olduğu sürece dizüstü bilgisayarlarda Python betiklerini çalıştırmak kolay olmalıdır, ancak mobil cihaz kullanıcılarının belirli tercümanlar ve öykünücüler bulmak için fazladan yol kat etmesi gerekecektir.

Android cihaz sahipleri, telefonlarında Python betiklerini çalıştırmak için Pydroid, QPython veya Termux kullanabilirken, iOS kullanıcıları Pythonista, Carnets ve Juno arasında seçim yapabilir.

Umarım Trustwave, aracı yakında daha geniş kitleler için daha kullanışlı bir biçimde yayınlamayı düşünür.