Güvenlik araştırmacıları, dünya çapındaki yüzlerce İnternet Bilgi Hizmetleri (IIS) sunucusunu tehlikeye atmak için kamuya açık ASP.NET makine anahtarlarından yararlanan karmaşık bir siber saldırı kampanyasını ortaya çıkardı.

Ağustos sonu ve Eylül 2025’in başlarında tespit edilen operasyon, meşru web sunucularını kalıcı arka kapı erişimini korurken arama motoru manipülasyonu için araçlara dönüştüren, daha önce belgelenmemiş “HijackServer” adlı kötü amaçlı bir modülü devreye aldı.

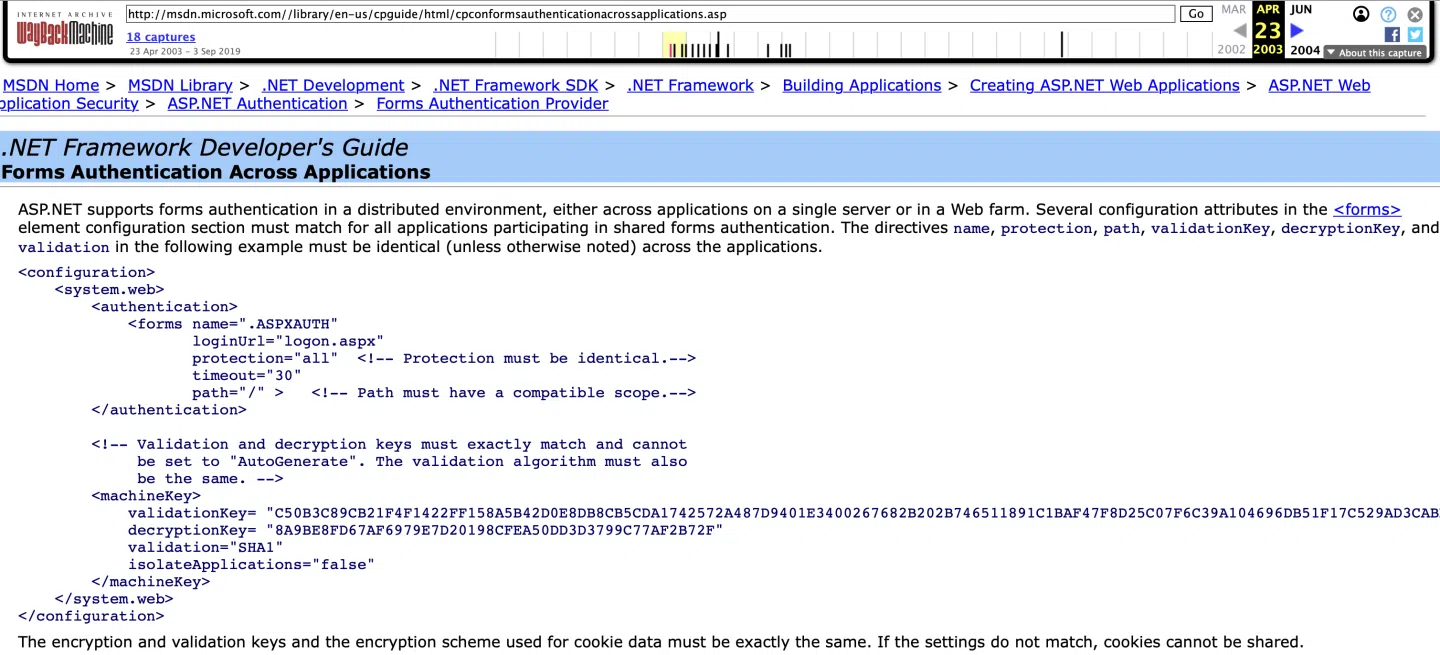

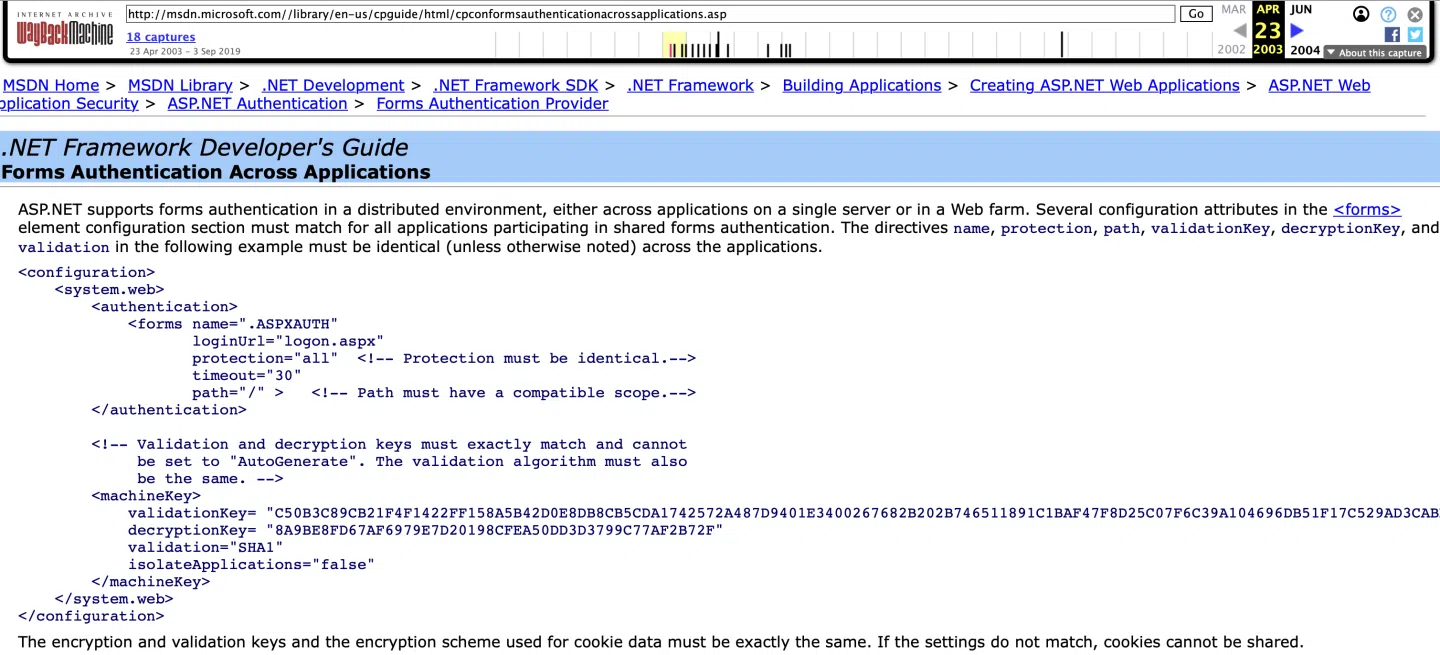

Saldırı, web yöneticilerini yirmi yıldır rahatsız eden kritik bir zayıflıktan yararlanıyor. Araştırmacılar, ele geçirilen sunucuların, 2003 yılına dayanan bir Microsoft Geliştirici Ağı yardım sayfasında yayınlanan örnek şifreleme anahtarlarını kullandığını keşfetti.

Yalnızca yapılandırma örnekleri anlamına gelen bu “sırlar”, yıllar boyunca sayısız yönetici tarafından kelimesi kelimesine kopyalandı ve StackOverflow dahil programlama forumlarında paylaşıldı.

Saldırganlar, ASP.NET görünüm durumunun seri durumdan çıkarılmasını manipüle etmek ve savunmasız sunucularda uzaktan kod yürütülmesini sağlamak için bu herkesçe bilinen makine anahtarlarından yararlandı.

Microsoft, 2025’in başlarında bu saldırı vektörü hakkında uyarıda bulunarak, kod depolarında 3.000’den fazla kamuya açık makine anahtarını tespit etmişti. Sorun, 2025 yazında SharePoint güvenlik açıklarının ek makine anahtarı sızmasına olanak tanımasıyla daha da yoğunlaştı.

Tehdit aktörleri, operasyonlarını otomatikleştirmek için kapsamlı bir araç seti kullandı. Bulaşma süreci, görünüm durumunun kötüye kullanılmasıyla başladı ve ardından gizli yönetici hesapları oluşturmak için “Patates” teknikleri kullanılarak ayrıcalıkların yükseltilmesi izledi.

Saldırganlar, ilgili şifreleme sırlarını biliyorlarsa kodu uzaktan yürütmek için ASP .NET görünüm durumu seri durumdan çıkarma işleminden önemsiz bir şekilde yararlanabilirler.

Saldırganlar daha sonra HijackServer modülünü, kötü amaçlı dosyaları ve kayıt defteri anahtarlarını tespit edilmekten koruyan, açık kaynaklı “Gizli” projeden türetilen özelleştirilmiş bir rootkit’in yanına kurdu.

Araç seti, Çince arayüzlere sahip GUI dağıtım araçlarını, otomatik kurulum komut dosyalarını ve “Anneng elektronik Co. Ltd.”den süresi dolmuş ancak hala işlevsel bir sertifikayla imzalanmış bir çekirdek sürücüsünü içeriyordu.

Araştırmacılar, araç setinin 2024’ün sonlarından bu yana kullanıldığını ve bileşenlerin aynı yılın Aralık ayında çevrimiçi tarayıcılara yüklendiğini belirledi.

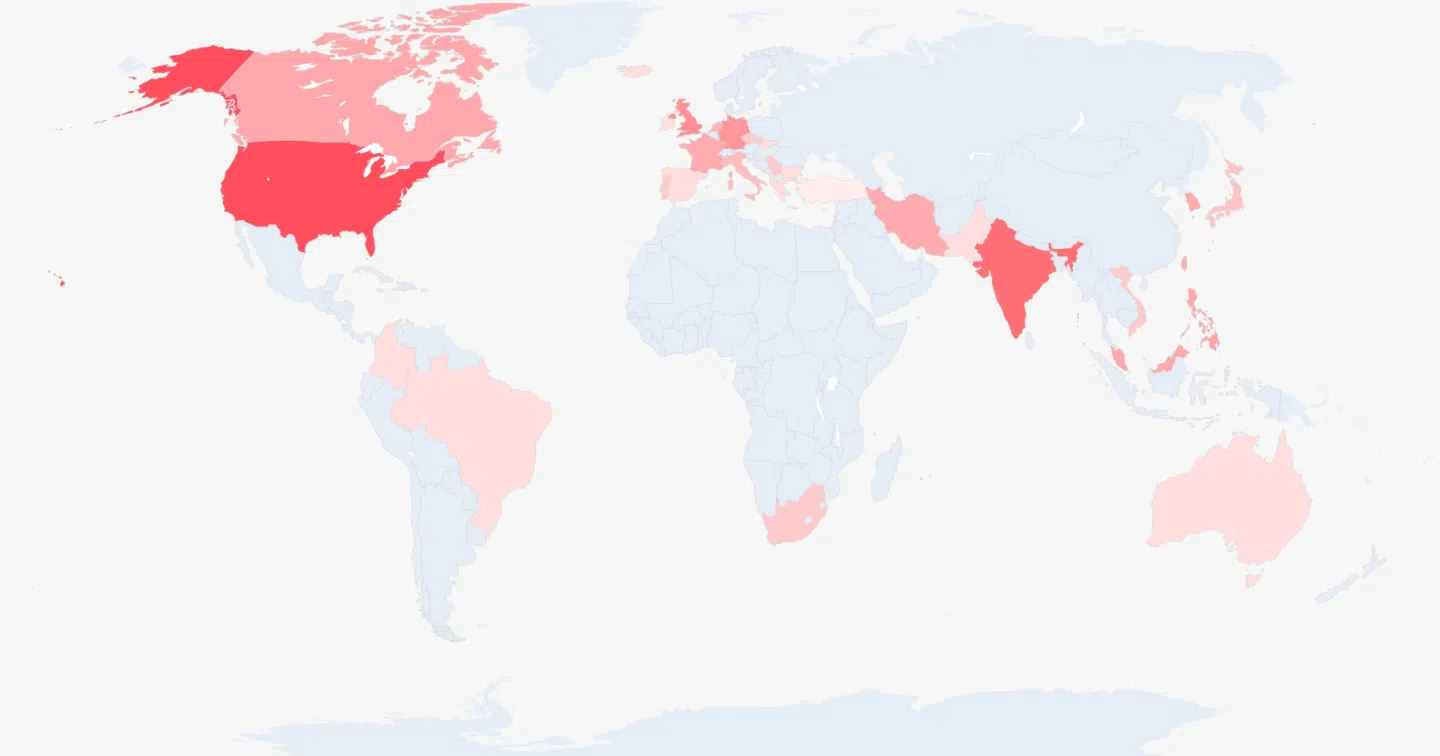

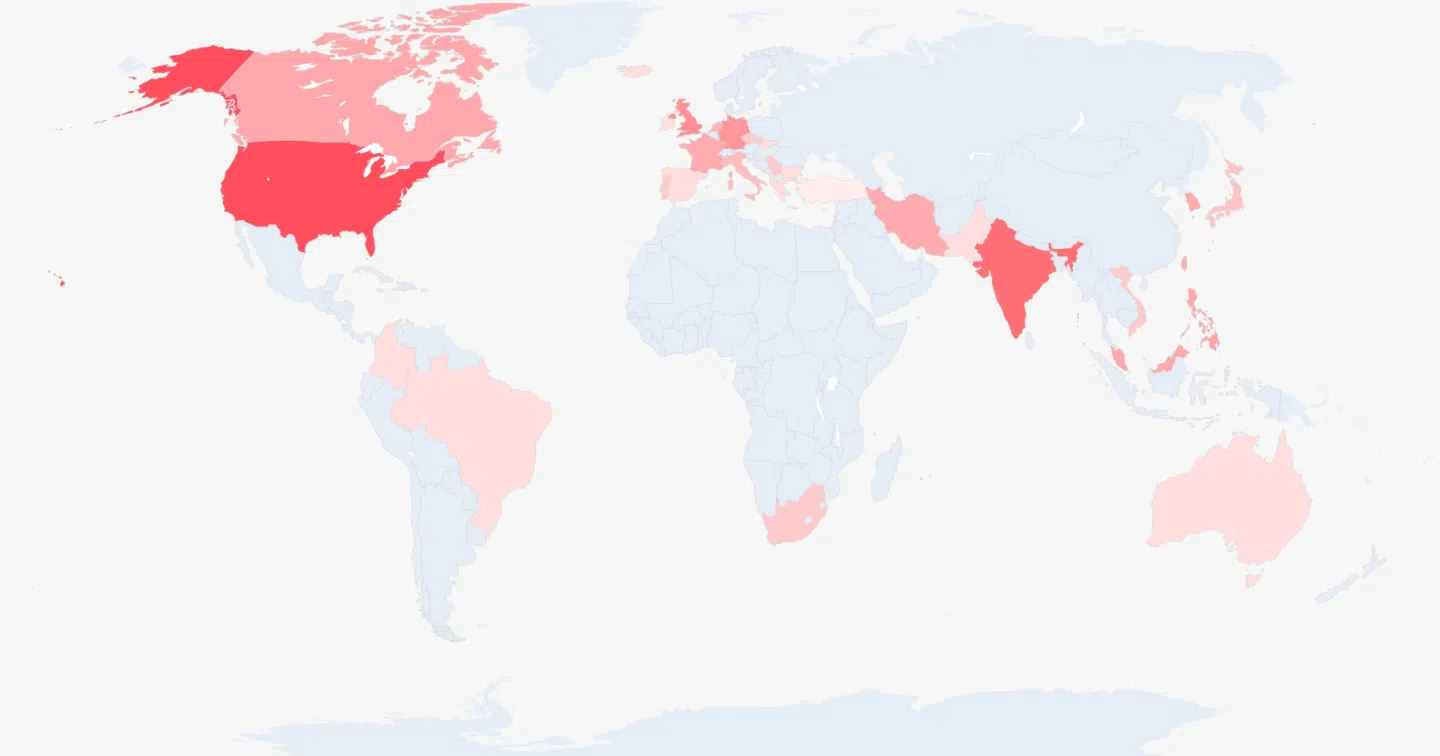

Araştırmacılar, dünya genelinde yaklaşık 240 sunucu IP adresini ve 280 alan adını etkileyen 171 farklı HijackServer kurulumu tespit etti.

Kampanya öncelikli olarak Asya’daki sunucuları hedef alıyordu; bilinen en eski saldırı, coğrafi olarak Singapur’da bulunan bir sunucuda 2024’e kadar uzanıyordu.

Kötü amaçlı modül, HTTP isteklerini engelleyerek ve Google’ın web tarayıcıları için sahte içerik üreterek çalışır.

Arama motorları güvenliği ihlal edilmiş sunucuları ziyaret ettiğinde HijackServer, şüpheli kripto para birimi web sitelerine yönlendiren bağlantılara sahip, yatırımla ilgili içerik içeren dinamik olarak oluşturulmuş sayfalar sunar.

Bu siyah şapka SEO tekniği, oluşturulan sayfaların gerçek Google arama sonuçlarında görünmesiyle arama motoru sıralamalarını başarıyla değiştirdi.

Gizli Arka Kapı Güvenlik Kaygılarını Artırıyor

Birincil amaç finansal kazanç elde etmek için SEO dolandırıcılığı gibi görünse de HijackServer, ele geçirilen tüm sunucuları etkileyen kritik bir güvenlik açığı içeriyor.

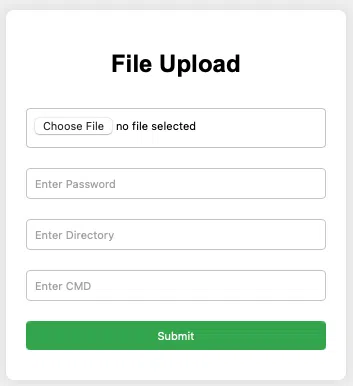

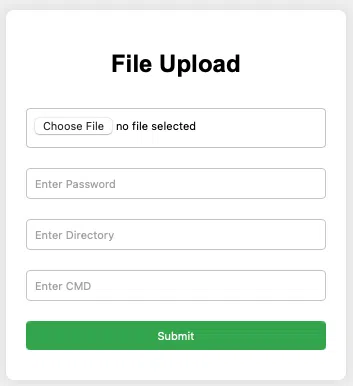

Modül, belirli URL yollarından erişilebilen, kimliği doğrulanmamış bir uzaktan komut yürütme özelliği içerir. Bu arka kapı, güvenliği ihlal edilmiş sunucuyu keşfeden herhangi bir saldırganın, kimlik doğrulaması olmadan rastgele komutlar yürütmesine olanak tanıyarak, herhangi bir kötü niyetli aktörün kullanımına açık, savunmasız sistemlerden oluşan bir havuz oluşturur.

Komut adları, yapılandırma değişkenleri ve belgeler de dahil olmak üzere araç seti genelindeki dil yapılarına göre operatörlerin Çince konuştuğu görülüyor.

Güvenlik firması Elastic Security Labs, diğer iki kuruluşla işbirliği içinde, IIS modüllerinden “TOLLBOOTH” olarak söz eden eş zamanlı bir araştırma yayınladı ve bu tehdidin yaygın yapısını doğruladı.

IIS sunucuları çalıştıran kuruluşlar, ASP.NET makine anahtarı yapılandırmalarını derhal denetlemeli, IIS modülü kurulumlarını gözden geçirmeli ve bu kampanyayla ilişkili güvenlik ihlali göstergelerini belirlemek için algılama kurallarını uygulamalıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.