WordPress için Gelişmiş Özel Alanlar: Genişletilmiş (ACF Genişletilmiş) eklentisindeki kritik önem derecesine sahip bir güvenlik açığı, kimliği doğrulanmamış saldırganlar tarafından yönetim izinleri almak için uzaktan kullanılabilir.

Şu anda 100.000 web sitesinde aktif olan ACF Extended, Gelişmiş Özel Alanlar (ACF) eklentisinin yeteneklerini geliştiricilere ve ileri düzey site oluşturuculara yönelik özelliklerle genişleten özel bir eklentidir.

CVE-2025-14533 olarak izlenen güvenlik açığı, ACF Extended 0.9.2.1 ve önceki sürümlerde eklentinin ‘Kullanıcı Ekle / Kullanıcıyı Güncelle’ form eylemi kötüye kullanılarak yönetici ayrıcalıkları için kullanılabilir.

Kusur, form tabanlı kullanıcı oluşturma veya güncellemeler sırasında rol kısıtlamalarının uygulanmamasından kaynaklanmaktadır ve alan ayarlarında rol sınırlamaları uygun şekilde yapılandırıldığında bile kötüye kullanım işe yaramaktadır.

“Korunmasız versiyonda [of the plugin]Wordfence, “Form alanları için herhangi bir kısıtlama yoktur, bu nedenle forma bir rol alanı eklenmişse kullanıcının rolü, alan ayarlarından bağımsız olarak ‘yönetici’ olarak bile keyfi olarak ayarlanabilir.” diye açıklıyor.

Araştırmacılar, “Herhangi bir ayrıcalık yükseltme güvenlik açığında olduğu gibi, bu da sitenin tamamının ele geçirilmesi için kullanılabilir” diye uyarıyor.

Kusurun istismar edilmesinin sonuçları ciddi olsa da Wordfence, sorunun yalnızca rol alanı eşlenmiş bir ‘Kullanıcı Oluştur’ veya ‘Kullanıcıyı Güncelle’ formunu açıkça kullanan sitelerde kullanılabileceğini belirtiyor.

CVE-2025-14533, 10 Aralık 2025’te sorunu doğrulamak ve satıcıya iletmek için Wordfence’e bir rapor gönderen güvenlik araştırmacısı Andrea Bocchetti tarafından keşfedildi.

Dört gün sonra satıcı sorunu giderdi ve sorunu ACF Extended 0.9.2.2 sürümünde yayımladı.

WordPress.org’daki indirme istatistiklerine göre, o zamandan bu yana yaklaşık 50.000 kullanıcı eklentiyi indirdi. Tüm indirmelerin en son sürüm için olduğunu varsayarsak, bu durum kabaca eşit sayıda sitenin saldırılara maruz kalmasına neden olur.

WordPress eklentisi numaralandırma etkinliği

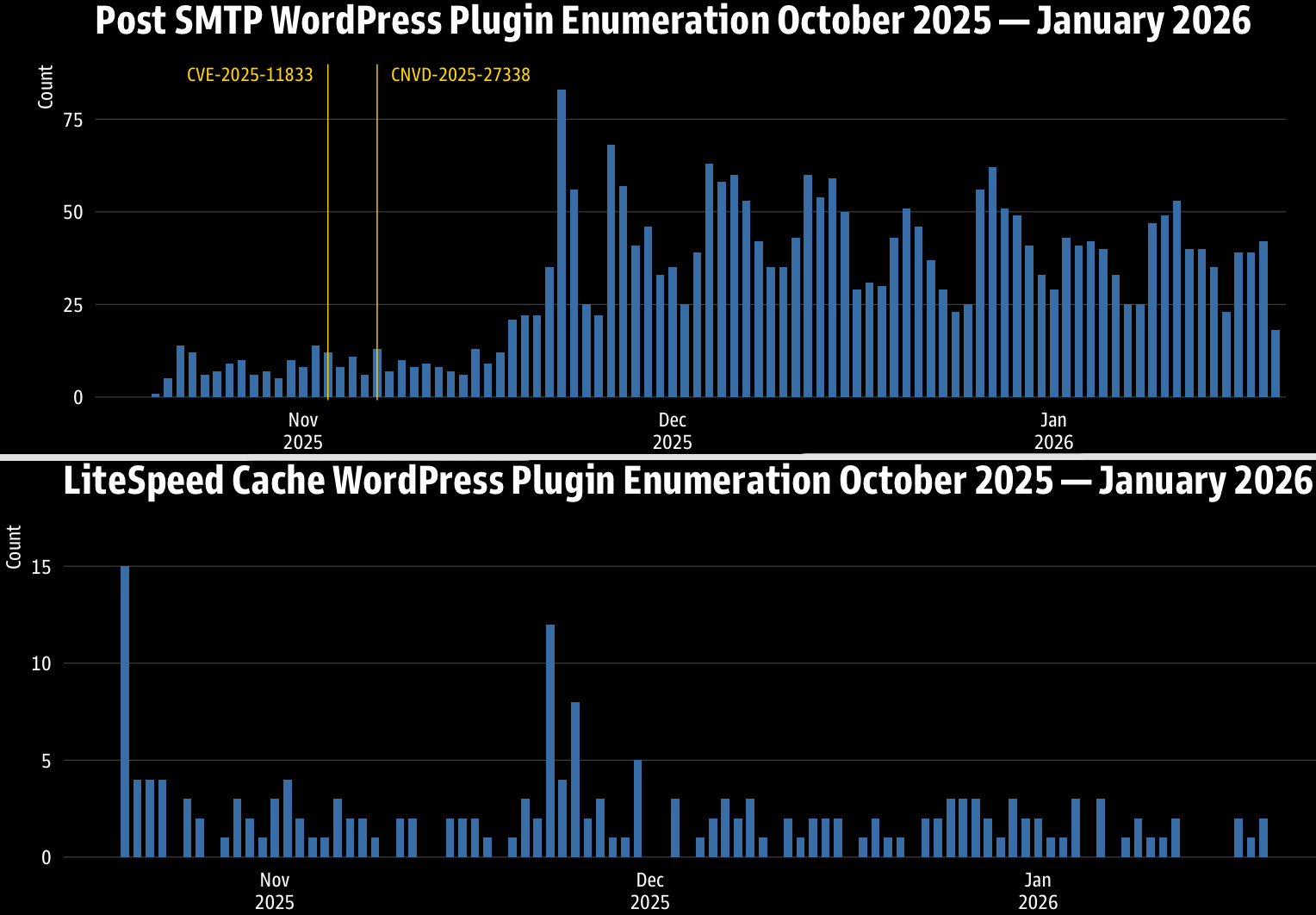

Henüz CVE-2025-14533’ü hedef alan herhangi bir saldırı gözlemlenmemiş olsa da, tehdit izleme firması GreyNoise’un bir raporu, potansiyel olarak savunmasız siteleri numaralandırmayı amaçlayan büyük ölçekli WordPress eklentisi keşif faaliyeti sunuyor.

GreyNoise’a göre, Ekim 2025’in sonundan Ocak 2026’nın ortasına kadar, 145 ASN’deki yaklaşık 1.000 IP, 40.000’den fazla benzersiz numaralandırma etkinliğinde 706 farklı WordPress eklentisini hedef aldı.

En çok hedeflenen eklentiler Post SMTP, Loginizer, LiteSpeed Cache, SEO by Rank Math, Elementor ve Duplicator’dır.

Kaynak: GreyNoise

Post SMTP kusuru CVE-2025-11833’ün aktif olarak kullanıldığı, Kasım 2025’in başlarında Wordfence tarafından rapor edildi ve GreyNoise’ın kayıtları, 91 IP’yi kapsayan bu kusuru hedefleyen odaklanmış bir çabaya işaret ediyor.

GreyNoise’un yöneticileri yamamaya çağırdığı diğer bir kusur da LiteSpeed Cache’i etkileyen ve Ağustos 2024’te Wordfence tarafından aktif olarak kullanıldığı işaretlenen CVE-2024-28000’dir.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.