Daha önce bilinmeyen bir tehdit aktörü, gizli bilgileri çalmak için tasarlanmış ısmarlama kötü amaçlı yazılımlarla ABD ve Almanya’daki şirketleri hedefliyor.

Etkinlik kümesini adı altında takip eden kurumsal güvenlik şirketi Proofpoint Ekran ZAMANIdedi grup, TA866muhtemelen finansal olarak motive edilmiştir.

Şirket, “TA866, özel araçların mevcudiyetine, diğer satıcılardan araç ve hizmet satın alma becerisine ve bağlantılarına ve artan etkinlik hacimlerine bağlı olarak ölçekte iyi düşünülmüş saldırılar gerçekleştirebilen organize bir aktördür.”

Düşman tarafından başlatılan kampanyaların, bubi tuzaklı bir ek veya kötü amaçlı yazılıma yol açan URL içeren e-postalar aracılığıyla başlatılan saldırılarla 3 Ekim 2022 civarında başladığı söyleniyor. Ekler, makro bağlantılı Microsoft Publisher dosyalarından URL’leri JavaScript dosyalarına işaret eden PDF’lere kadar uzanır.

İzinsiz girişler, alıcıları çok adımlı bir saldırı zinciri başlatan, görünüşte zararsız görünen URL’leri tıklamaya ikna etmek için konuşma kaçırmayı da kullandı.

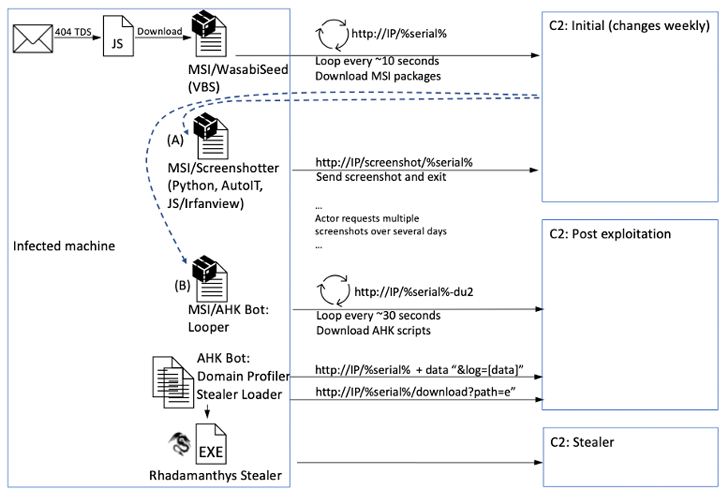

Kullanılan yöntemden bağımsız olarak, indirilen JavaScript dosyasının çalıştırılması, uzaktaki bir sunucudan sonraki aşama kötü amaçlı yazılımları getirmek için bir araç işlevi gören WasabiSeed adlı bir VBScript’i açan bir MSI yükleyicisine yol açar.

WasabiSeed tarafından indirilen yüklerden biri, kurbanın masaüstünün ekran görüntülerini periyodik olarak almakla ve bu bilgileri bir komut ve kontrol (C2) sunucusuna geri iletmekle görevli bir yardımcı program olan Screenshotter’dır.

Proofpoint araştırmacısı Axel F, “Bu, keşif ve kurban profili oluşturma aşamasında tehdit aktörüne yardımcı oluyor” dedi.

Başarılı bir keşif aşamasını, Rhadamanthys adlı bir bilgi hırsızını düşürmek için AutoHotKey (AHK) tabanlı bir botu devreye alan belirli saldırılarla, istismar sonrası için daha fazla kötü amaçlı yazılımın dağıtılması izler.

Proofpoint, kampanyada kullanılan URL’lerin 404 TDS adlı bir trafik yönlendirme sistemi (TDS) içerdiğini ve saldırganın yalnızca kurbanların coğrafya, tarayıcı uygulaması ve işletim sistemi gibi belirli bir dizi kriteri karşıladığı senaryolarda kötü amaçlı yazılım sunmasını sağladığını söyledi.

TA866’nın kökenleri henüz belirsizliğini koruyor, ancak 2020 varyantı Kanada ve ABD bankalarına yönelik saldırılarda kullanılan AHK Bot’un kaynak kodunda Rusça değişken adları ve yorumları tanımlanmış olsa da. Kötü amaçlı yazılımın Nisan 2019’da kullanıma sunulduğundan da şüpheleniliyor.

Proofpoint, “Ek yükler dağıtmadan önce güvenliği ihlal edilmiş bir ana bilgisayar hakkında bilgi toplamak için Screenshotter’ın kullanılması, tehdit aktörünün yüksek değerli hedefleri belirlemek için virüsleri manuel olarak incelediğini gösterir” dedi.

“Bir uzlaşmanın başarılı olması için, bir kullanıcının kötü amaçlı bir bağlantıya tıklaması ve başarılı bir şekilde filtrelenirse, ek yükleri indirmek ve çalıştırmak için bir JavaScript dosyasıyla etkileşime girmesi gerektiğini not etmek önemlidir.”

Bulgular, Microsoft’un internetten indirilen Office dosyalarındaki makroları varsayılan olarak bloke etmesinden sonra, tehdit aktörlerinin hedeflerin cihazlarında kod yürütmek için yeni yollar denediği bir dönemde ortaya çıktı.

Bu, yükleri uzak masaüstü uygulamaları ve çevrimiçi toplantı platformları gibi popüler yazılımlar olarak paketleyerek kötü amaçlı yazılım dağıtmak için arama motoru optimizasyonu (SEO) zehirlenmesi, kötü amaçlı reklamcılık ve marka sahtekarlığının kullanımını içerir.

Ayrıca, SentinelOne tarafından belgelenen yeni bir kampanyaya göre, Google arama sonuçlarındaki hileli reklamlar, şüphelenmeyen kullanıcıları Amazon Web Services (AWS) girişlerini çalmak için tasarlanmış sahte kimlik bilgilerine dayalı kimlik avı web sitelerine yönlendirmek için kullanılıyor.

Siber güvenlik şirketi, “AWS kimlik avı web sitelerine yol açan kötü amaçlı Google Reklamlarının çoğalması, yalnızca ortalama kullanıcılar için değil, ağ ve bulut yöneticileri için de ciddi bir tehdit oluşturuyor” dedi.

“Bu saldırıların kolaylıkla başlatılabilmesi, Google Ads’in ulaşabileceği geniş ve çeşitli kitlelerle birleştiğinde, onları özellikle güçlü bir tehdit haline getiriyor.”

Son aylarda artışa tanık olan bir başka teknik de Microsoft OneNote ve Publisher belgeleri gibi yeni dosya biçimlerinin kötü amaçlı yazılım dağıtımı için kötüye kullanılmasıdır.

Saldırılar, diğer kötü amaçlı Office dosyalarını kullanan saldırılardan farklı değildir; burada e-posta alıcısı, belgeyi açmaya ve sahte bir düğmeye tıklamaya kandırılır, bu da Qakbot kötü amaçlı yazılımını almak için gömülü HTA kodunun yürütülmesiyle sonuçlanır.

Sophos araştırmacısı Andrew Brandt, “E-posta yöneticileri, yıllar boyunca, kuruluş dışından gelen ve çeşitli kötüye kullanılabilir dosya biçimleri eklenmiş olan tüm gelen iletileri doğrudan engelleyen veya ciddi uyarılar veren kurallar belirledi” dedi.

“Görünüşe göre OneNote .one not defterleri, e-posta eki kesme bloğunda son bulacak bir sonraki dosya biçimi olacak, ancak şimdilik bu kalıcı bir risk olmaya devam ediyor.”