Microsoft, ‘Mint Sandstorm’ olarak bilinen İranlı bir bilgisayar korsanlığı grubunun İran’ın altyapısına yönelik son saldırılara misilleme olduğuna inanılan ABD’nin kritik altyapısına siber saldırılar düzenlediğini keşfetti.

Mint Sandstorm, İran hükümeti için çalıştığına inanılan ve İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı Fosfor hackleme grubunun yeni adıdır.

Yeni bir raporda, Microsoft’un Tehdit İstihbaratı ekibindeki araştırmacılar, Mint Sandstorm’un bir alt grubunun 2022’de gözetleme yapmaktan ABD’nin kritik altyapısına doğrudan saldırılar gerçekleştirmeye geçtiğini açıklıyor.

Teori, bu izinsiz girişlerin, İran’ın ABD ve İsrail’e atfettiği altyapısına yönelik saldırılara misilleme olduğu yönünde. Bunlar arasında Haziran 2021’de İran’ın demiryolu sistemine yönelik yıkıcı saldırılar ve Ekim 2021’de İran benzin istasyonlarında kesintiye neden olan bir siber saldırı yer alıyor.

Microsoft, İran hükümetinin artık devlet destekli tehdit aktörlerine saldırılar gerçekleştirirken daha fazla özgürlük tanıdığına ve bunun da siber saldırılarda genel bir artışa yol açtığına inanıyor.

Microsoft, Mint Sandstorm hakkındaki bugünkü raporunda, “Bu hedefleme aynı zamanda, Microsoft’un Eylül 2021’den itibaren gözlemlediği başka bir Mint Sandstorm alt grubu da dahil olmak üzere İranlı tehdit aktörlerine atfedilen siber saldırıların hızı ve kapsamındaki daha geniş bir artışla aynı zamana denk geldi.”

“İranlı tehdit aktörlerinin artan saldırganlığı, İran rejiminin yeni bir ulusal güvenlik aygıtı altında yaptığı diğer hamlelerle bağlantılı görünüyordu, bu da bu tür grupların operasyonlarında daha az sınırlı olduklarını gösteriyor.”

Geçen yıl, Hazine Bakanlığı Yabancı Varlıkları Kontrol Ofisi (OFAC), faaliyetleri Fosfor’a atfedilenlerle örtüşen İran İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı on kişi ve iki kuruluşa yaptırım uyguladı.

Özel kötü amaçlı yazılım dağıtma

Microsoft, Mint Sandstorm’un bu yeni alt grubunun, piyasaya sürüldüğü gün bir Zoho ManageEngine PoC kullanan bir saldırı gözlemlediğinden, bunlar halka açıldıkça genellikle kavram kanıtı istismarları kullandığını söylüyor.

Tehdit aktörleri, bilinen güvenlik açıklarından yararlanmak için kullanılan kod olan N-günlük açıklardan yararlanmaya ek olarak, yama uygulanmamış cihazları ihlal etmek için Log4Shell gibi daha eski güvenlik açıklarını da kullandı.

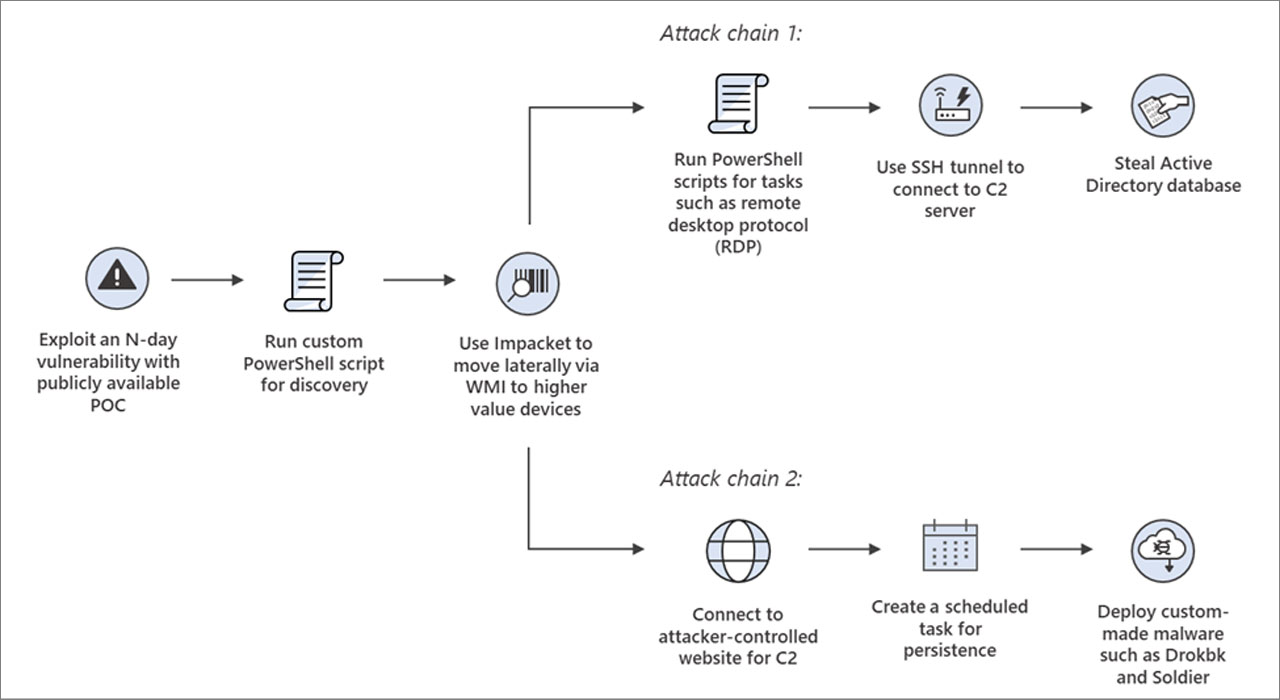

Bir ağa erişim sağladıktan sonra tehdit aktörleri, ortamın yüksek değerli olup olmadığını belirlemek için ortam hakkında bilgi toplamak üzere özel bir PowerShell betiği başlatır.

Bilgisayar korsanları daha sonra, iki saldırı zincirinden birini yürütürken ağa yanal olarak yayılmak için Impacket çerçevesini kullanır.

İlk saldırı zinciri, hedefin Windows Active Directory veritabanının çalınmasına yol açar; bu veritabanı, bilgisayar korsanlarının ağda izinsiz girişi ilerletmelerine veya tespitten kaçmalarına yardımcı olabilecek kullanıcıların kimlik bilgilerini elde etmek için kullanılabilir.

Kaynak: Microsoft

İkinci saldırı zinciri, Drokbk ve Soldier adlı özel arka kapı kötü amaçlı yazılımını dağıtmaktır; her ikisi de güvenliği ihlal edilmiş ağlarda kalıcılığı sürdürmek ve ek yükler dağıtmak için kullanılır.

Microsoft Drokbk diyor (Drokbk.exe) [VirusTotal] saldırgan tarafından kontrol edilen bir GitHub deposundaki bir README dosyasından komut ve kontrol sunucusu adreslerinin bir listesini alan bir yükleyici ve bir arka kapı yükünden oluşan bir .NET uygulamasıdır.

Soldier kötü amaçlı yazılımı ayrıca, ek yükleri indirip çalıştırabilen ve kendisini kaldırabilen bir .NET arka kapısıdır. Drokbk gibi, bir GitHub deposundan komut ve kontrol sunucularının bir listesini alır.

Microsoft, ağları ihlal etmek için açıklardan yararlanmaya ek olarak, saldırganların hedeflenen az sayıda kurbana karşı düşük hacimli kimlik avı saldırıları gerçekleştirdiğini söylüyor.

Bu kimlik avı saldırıları, Orta Doğu’daki güvenlik veya politika hakkında bilgi içermek üzere sahte PDF’leri barındıran OneDrive hesaplarına bağlantılar içeriyordu. Bu PDF’ler ayrıca, cihazda bir veri yükü yürütmek için şablon enjeksiyonunu kullanan kötü niyetli bir Word şablonuna yönelik bağlantılar içerir.

Kaynak: BleepingComputer

Bu kimlik avı saldırıları, kalıcılık ve daha fazla komut yürütmek için CharmPower PowerShell istismar sonrası çerçevesini dağıtmak için kullanıldı.

Microsoft, “Bu Mint Sandstorm alt grubuna atfedilen izinsiz girişlerde gözlemlenen yetenekler, operatörlerin C2 iletişimini gizlemesine, güvenliği ihlal edilmiş bir sistemde devam etmesine ve çeşitli yeteneklere sahip bir dizi uzlaşma sonrası aracı devreye almasına izin verdiği için endişe vericidir” diye uyarıyor.

“Etkiler, operatörlerin izinsiz giriş sonrası faaliyetlerine bağlı olarak değişmekle birlikte, ilk erişim bile yetkisiz erişimi sağlayabilir ve bir ortamın gizliliğini, bütünlüğünü ve kullanılabilirliğini olumsuz yönde etkileyebilecek diğer davranışları kolaylaştırabilir.”

Microsoft, belirli ölçütleri karşılamayan yürütülebilir dosyaları engellemek için saldırı yüzeyi azaltma kurallarının kullanılmasını önerir:

- Yürütülebilir dosyaların bir yaygınlık, yaş veya güvenilir liste ölçütünü karşılamadıkları sürece çalışmasını engelleyin

- Office uygulamalarının yürütülebilir içerik oluşturmasını engelleyin

- PSExec ve WMI komutlarından kaynaklanan işlem oluşturma işlemlerini engelleyin

Tehdit aktörleri, kurumsal ağlara ilk erişim için büyük ölçüde güvenlik açıklarına güvendiğinden, Microsoft, kuruluşların güvenlik güncellemelerini mümkün olan en kısa sürede uygulamalarını önerir.

Tehdit aktörleri için bilinen hedefler oldukları için IBM Aspera Faspex, Zoho ManageEngine ve Apache Log4j2’ye yama uygulanmasına özel dikkat gösterilmelidir.