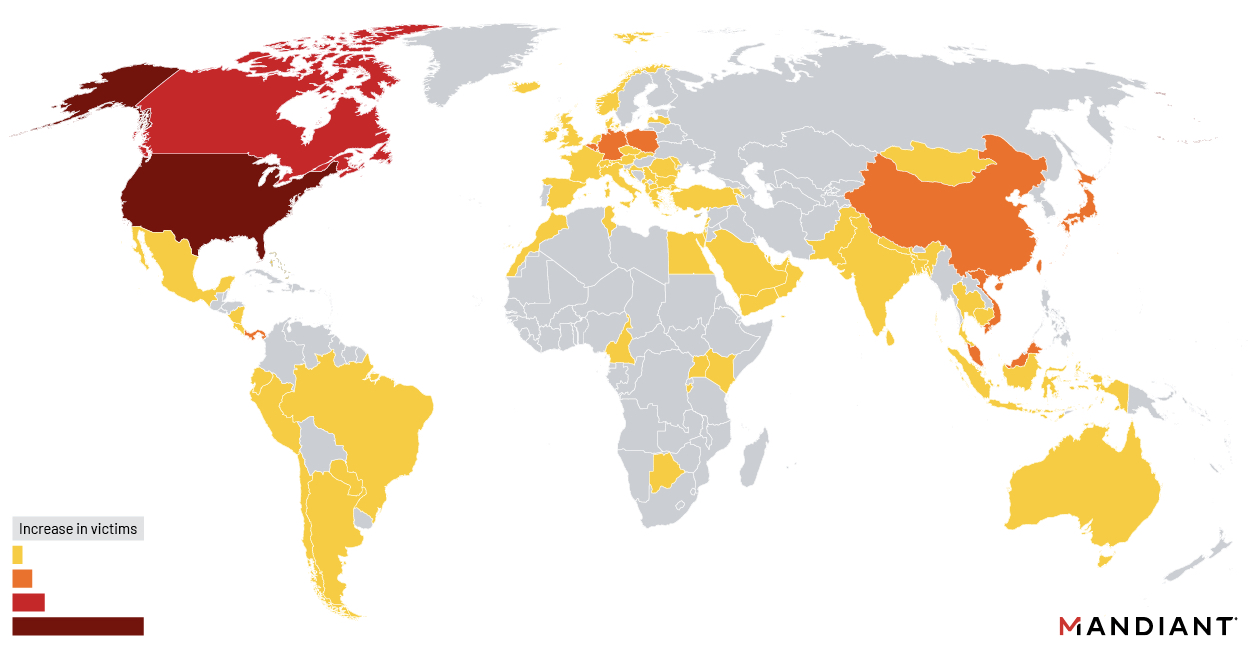

Şüpheli Çinli bilgisayar korsanları, Amerika kıtasındaki kuruluşlara odaklanarak sıfır gün Barracuda E-posta Güvenliği Ağ Geçidini (ESG) hedef alan son saldırılarda dünya çapındaki hükümetleri ve hükümetle bağlantılı kuruluşları orantısız bir şekilde hedef aldı ve ihlal etti.

Bugün yayınlanan Mandiant raporuna göre, bu kampanyada saldırıya uğrayan cihazların neredeyse üçte biri, çoğu Ekim ve Aralık 2022 arasında olmak üzere devlet kurumlarına aitti.

Mandiant, “Özellikle, Kuzey Amerika’da tespit edilen etkilenen kuruluşlar arasında, bu kampanyada hedef alınan çok sayıda eyalet, il, ilçe, kabile, şehir ve kasaba ofisi vardı” dedi.

“Genel yerel yönetim hedeflemesi, belirlenen tüm etkilenen kuruluşların yüzde yedisinden biraz azını oluştursa da, yalnızca ABD merkezli hedeflemeyle karşılaştırıldığında bu istatistik neredeyse yüzde on yediye çıkıyor.”

Saldırıların motivasyonu casusluktu; tehdit aktörü (UNC4841 olarak takip ediliyor) hükümetteki ve yüksek teknoloji sektöründeki yüksek profilli kullanıcılara ait sistemlerden hedefli sızma faaliyetleri gerçekleştiriyordu.

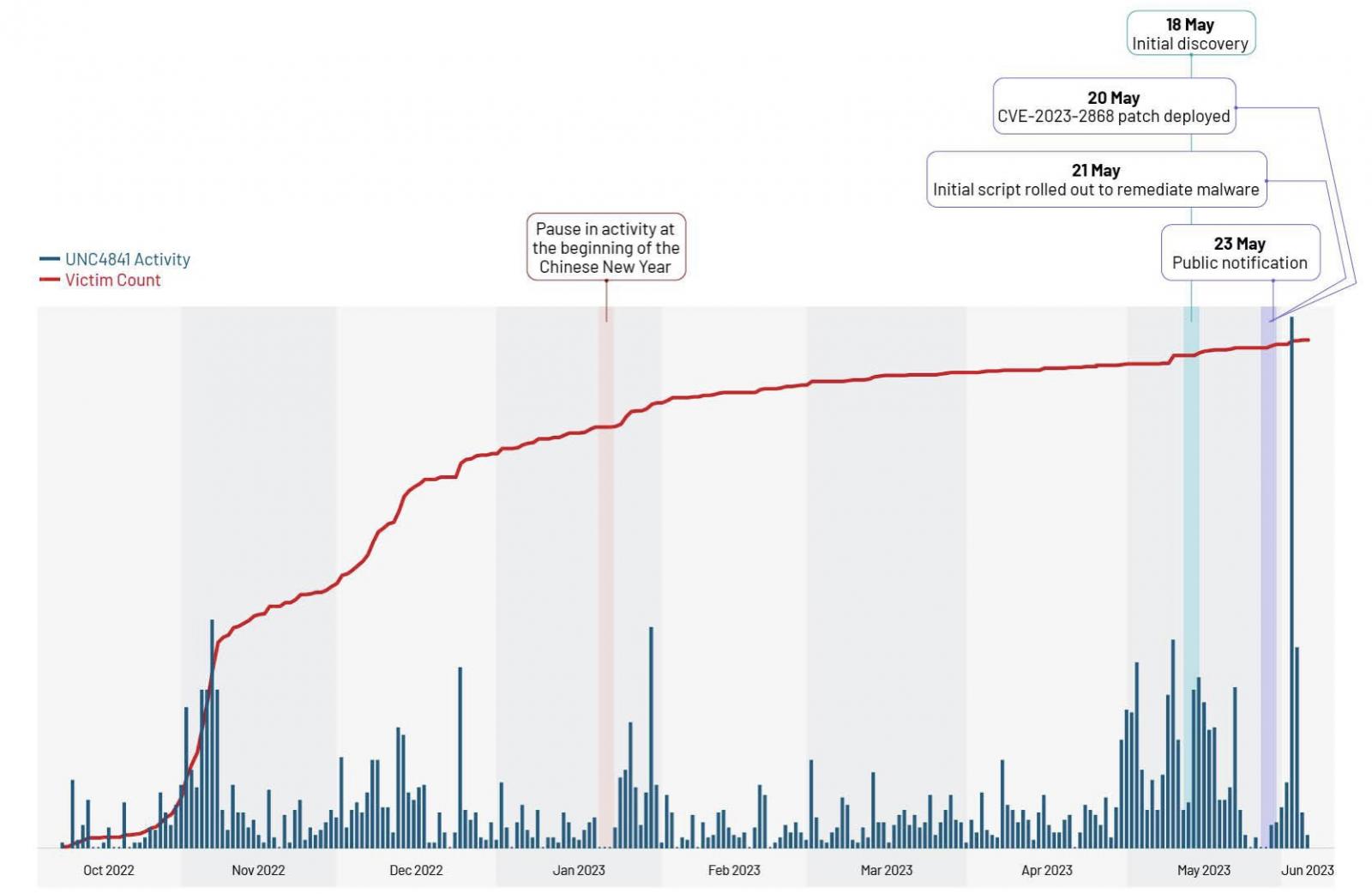

Barracuda, 20 Mayıs’ta güvenlik açığının ESG cihazlarını ihlal etmek için kullanıldığı konusunda müşterileri uyardı ve aynı zamanda tüm savunmasız cihazlara uzaktan yama uyguladı.

On gün sonra şirket, sıfır gün hatasının, daha önce bilinmeyen kötü amaçlı yazılımları bırakmak ve güvenliği ihlal edilmiş sistemlerden veri çalmak için en az Ekim 2022’den bu yana en az yedi ay boyunca saldırılarda kötüye kullanıldığını da ortaya çıkardı.

Müşteriler bir hafta sonra, saldırıya uğramış cihazları, halihazırda yama uygulanmış olanları bile derhal değiştirmeleri gerektiği konusunda uyarıldı (Mandiant’a göre, tüm ESG cihazlarının yaklaşık %5’i saldırılarda ihlal edildi).

Saldırganlar, ters kabuklar aracılığıyla güvenliği ihlal edilmiş sistemlere uzaktan erişim sağlamak için SeaSpy ve Saltwater dahil daha önce bilinmeyen kötü amaçlı yazılımları ve kötü amaçlı bir araç olan SeaSide’ı kullandı.

CISA ayrıca, Barracuda’nın 20 Mayıs’ta Mandiant’ın yüksek değere sahip olduğuna inandığı, önceden güvenliği ihlal edilmiş az sayıda cihaza yönelik tavsiyesinden sonra kalıcılığı korumak için daha sonraki aşamadaki yüklerle aynı saldırılarda kullanılan Submarine (diğer adıyla DepthCharge) ve Whirlpool kötü amaçlı yazılımıyla ilgili ayrıntıları da paylaştı. hedefler.

Mandiant bugünkü raporunda, “Bu, operasyonun küresel kapsamına rağmen fırsatçı olmadığını ve UNC4841’in, hedef ağlara erişimlerini potansiyel olarak kesintiye uğratabilecek beklenmedik durumları tahmin etmek ve bunlara hazırlanmak için yeterli planlama ve finansmana sahip olduğunu gösteriyor” dedi.

Austin Larsen, “Küresel casusluk kampanyalarını fark edilmeden başarılı bir şekilde yürütmek için geniş kaynaklara, fonlara ve teknik bilgiye sahip olan zorlu düşmanlarla mücadele ediyoruz. Çin-bağlantı noktası casusluk aktörleri operasyonlarını daha etkili, gizli ve etkili olacak şekilde geliştiriyor.” Mandiant Kıdemli Olay Müdahale Danışmanı, BleepingComputer’a söyledi.

FBI: Barracuda ESG cihazları hâlâ ateş altında

Mandiant ve Barracuda, yeni ESG cihazlarının yamalandıktan sonra CVE-2023-2868 açıklarından yararlanılarak ele geçirildiğine dair henüz kanıt bulamamış olsa da FBI geçen hafta yamaların “etkisiz” olduğu ve yamalı cihazların halen devam eden süreçte tehlikeye atıldığı konusunda uyardı. saldırılar.

ABD federal kolluk kuvveti ayrıca Barracuda’nın müşterilere, saldırıya uğramış cihazları mümkün olan en kısa sürede izole etmeleri ve değiştirmeleri gerektiği yönündeki uyarısını güçlendirdi, onlara ağlarını potansiyel ihlallere karşı araştırmalarını tavsiye etti ve kurumsal ayrıcalıklı kimlik bilgilerini (ör. Active) iptal edip rotasyona tabi tutmalarını istedi. Dizin) saldırganların ağ kalıcılığını sürdürme girişimlerini engellemek için kullanılır.

Ajans, “FBI aktif izinsiz girişleri gözlemlemeye devam ediyor ve etkilenen tüm Barracuda ESG cihazlarının tehlikeye atıldığını ve bu istismara karşı savunmasız olduğunu düşünüyor” dedi.

“FBI, güvenlik açığından yararlanan tüm ESG cihazlarının, hatta Barracuda tarafından çıkarılan yamalara sahip olanların bile, bu güvenlik açığından yararlanan şüpheli Çin Halk Cumhuriyeti siber aktörlerinin bilgisayar ağının sürekli olarak ele geçirilmesi riski altında olduğunu bağımsız olarak doğruladı.”

Barracuda’nın güvenlik ürünleri, devlet kurumları ve yüksek profilli şirketler de dahil olmak üzere dünya çapında 200.000’den fazla kuruluş tarafından kullanılmaktadır.