Siber suçlular, iki kapsayıcı dağıtarak savunmasız Docker sunucularını hedef alıyor: standart bir XMRig madencisi ve otomatik bir trafik değişim sistemi olan 9Hits görüntüleyici uygulaması.

Cado Güvenlik araştırmacıları, savunmasız Docker sunucularını hedef alan ve iki konteyner (normal bir XMRig madenci ve 9hits görüntüleyici uygulaması) dağıtan yeni bir kampanya keşfettiler. Bu, 9Hits Traffic Exchange görüntüleyici uygulamasını veri yükü olarak dağıtan kötü amaçlı yazılımın belgelenen ilk örneğidir.

Bilginiz olsun, 9hits, üyelerin kendi web sitelerinde oluşturulan trafik karşılığında kredi satın aldıkları ve kredi karşılığında istenen web sitelerini ziyaret etmek için görüntüleme uygulamasını çalıştırabilecekleri bir platformdur.

Araştırmacılar, saldırganların balküpünü Shodan veya benzeri bir hizmet aracılığıyla keşfettiklerinden şüpheleniyor; çünkü IP’leri yaygın suiistimal veritabanlarında yer almıyor veya tarama için farklı bir sunucu kullanıyor olabilirler.

Daha ayrıntılı incelemeler, saldırganın muhtemelen DOCKER_HOST değişkenini ayarlamak ve sunucunun güvenliğini aşmak için normal CLI’yi çalıştırmak için bir komut dosyası kullandığını ortaya çıkardı. Docker’ı hedef alan kampanyalar için yaygın bir saldırı vektörü olan 9hits ve XMRig yazılımları için Dockerhub’dan hazır görüntüler alıyorlar.

Saldırganlar genel olarak bir kapsayıcıdan çıkmak ve ana bilgisayarda kötü amaçlı yazılım çalıştırmak için genel bir Alpine görüntüsü kullanır. Ancak bu kampanyada konteynerden çıkıp önceden belirlenmiş bir argümanla çalıştırmaya çalışmıyorlar.

Yayıcı, yapılandırma/oturum tanımlayıcıları da dahil olmak üzere bir Docker kapsayıcısını çağırmak için özel bir komut kullanarak bulaşmayı başlatır. Nh.sh süreci giriş noktasıdır ve saldırgan oturum belirtecini ekledikten sonra 9hits uygulamasının sunucularında kimlik doğrulaması yapmasına ve ziyaret edilecek sitelerin bir listesini getirmesine olanak tanır. Uygulama siteyi ziyaret ettiğinde, oturum belirteci sahibine 9hits platformunda bir kredi verilir.

Oturum belirteci sisteminin, güvenilmeyen bağlamlarda çalışacak şekilde tasarlandığını ve uygulamanın, saldırganın hesabının tehlikeye atılma riski olmadan, meşru olmayan kampanyalarda çalıştırılmasına izin verdiğini belirtmekte fayda var.

Başsız bir Chrome uygulaması olan 9hits, yetişkinlere yönelik ve pop-up siteler de dahil olmak üzere çeşitli web sitelerini ziyaret etmek için kullanılır. 2017’de Chrome 59, kullanıcıların tarayıcıyı görünür bir kullanıcı arayüzü olmadan gözetimsiz bir ortamda çalıştırmasına olanak tanıyan Başsız modunu tanıttı ve bu, onu Puppeteer veya ChromeDriver gibi projelerle tarayıcı otomasyonu için popüler hale getirdi.

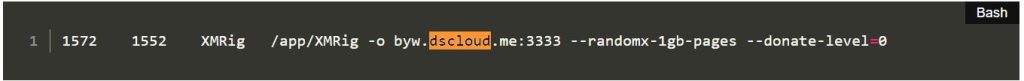

Cado Security’nin blog gönderisine göre ilginç bir şekilde saldırgan, uygulamanın kriptoyla ilgili siteleri ziyaret etme yeteneğini devre dışı bıraktı. XMRig dağıtımlarındaki -o seçeneği, genellikle sahibinin cüzdan adresini içeren genel bir havuz olan bir madencilik havuzunu belirtir, ancak bu durumda özel görünerek kampanya istatistik analizini engeller.

Ayrıca aşağıdaki resimde görüldüğü gibi, saldırganın IP’si ile Synology sunucusu tarafından güncellenen dscloud alanı dinamik DNS için kullanılır. Adres, bal küpüne bulaşan IP’nin aynısı olan 2736.82.56’ya çözümlenir.

Docker ana bilgisayarlarına maruz kalma, saldırganlar için ortak bir giriş vektörü olmaya devam ediyor ve bu da sistemlerin kötü niyetli kullanımını önlemek için sistem güvenliğinin sürdürülmesinin önemini vurguluyor. Kampanya, CPU kaynaklarını tüketerek güvenliği ihlal edilmiş ana bilgisayarları önemli ölçüde etkiliyor ve meşru iş yüklerinin başarısız olmasına neden oluyor.

Ek olarak, sistemde uzak bir kabuk bırakarak daha ciddi bir ihlale neden olabilir. Bu, saldırganların güvenliği ihlal edilmiş ana bilgisayarlardan yararlanmak için yeni stratejiler arayışındaki süregelen eğilimi vurgulamaktadır.

İLGİLİ MAKALELER

- Parolanızı değiştirin: Docker ihlale maruz kalır; 190 bin kullanıcı etkilendi

- Bilgisayar Korsanları Kötü Amaçlı Yazılım Dağıtmak İçin Adobe ColdFusion Güvenlik Açıklarından Yararlanıyor

- Tehdit aktörleri Monero madenciliği için Bitbucket ve Docker Hub’ı ele geçirdi

- OracleIV DDoS Botnet Kötü Amaçlı Yazılımı Docker Engine API Örneklerini Hedefliyor

- Kinsing Kripto Kötü Amaçlı Yazılım, Apache ActiveMQ Kusuru Yoluyla Linux Sistemlerini Hedefliyor