Resim: Yolculuğun ortasında

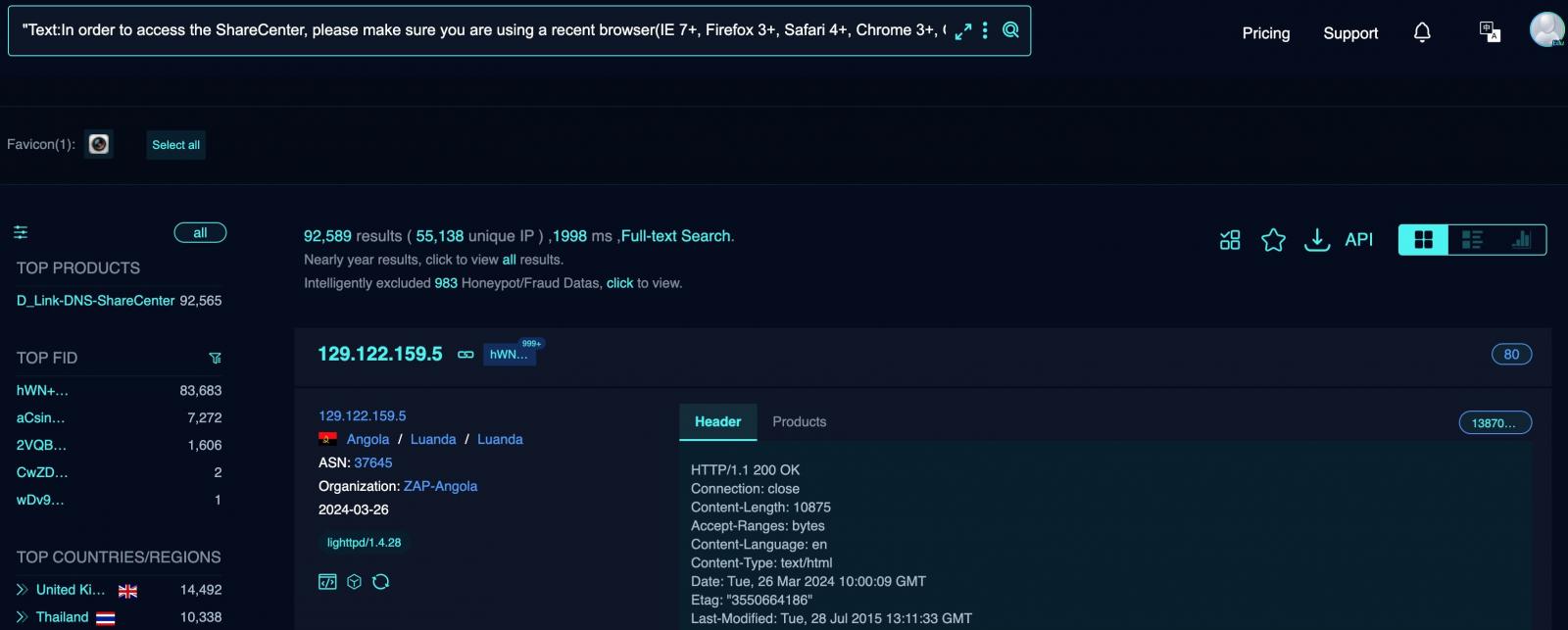

Saldırganlar artık kritik bir uzaktan kod yürütme (RCE) sıfır gün kusuruna karşı çevrimiçi olarak açığa çıkan ve yama yapılmamış 92.000’den fazla kullanım ömrü sonu D-Link Ağa Bağlı Depolama (NAS) cihazını aktif olarak hedefliyor.

BleepingComputer’ın ilk olarak Cumartesi günü bildirdiği gibi, bu güvenlik açığı (CVE-2024-3273), sabit kodlanmış bir hesap (kullanıcı adı “messagebus” ve boş parola) yoluyla sağlanan bir arka kapının ve “system” parametresi yoluyla bir komut ekleme sorununun sonucudur.

Tehdit aktörleri artık Mirai kötü amaçlı yazılımının (skid.x86) bir çeşidini dağıtmak için bu iki güvenlik açığını zincirliyor. Mirai çeşitleri genellikle büyük ölçekli dağıtılmış hizmet reddi (DDoS) saldırılarında kullanılabilecek virüslü cihazları bir botnet’e eklemek için tasarlanmıştır.

Bu saldırılar, gözlemlendiği üzere Pazartesi günü başladı. siber güvenlik firması GreyNoise Ve tehdit izleme platformu ShadowServer. İki hafta önce güvenlik araştırmacısı Netsecfish, D-Link’in ömrünü tamamlamış bu cihazlara yama yapılmayacağını bildirmesinin ardından güvenlik açığını açıklamıştı.

Netsecfish, “Açıklanan güvenlik açığı, diğerlerinin yanı sıra DNS-340L, DNS-320L, DNS-327L ve DNS-325 modelleri de dahil olmak üzere birden fazla D-Link NAS cihazını etkiliyor” diye açıklıyor.

“Bu güvenlik açığının başarılı bir şekilde kullanılması, bir saldırganın sistemde rastgele komutlar yürütmesine olanak tanıyabilir ve bu da potansiyel olarak hassas bilgilere yetkisiz erişime, sistem yapılandırmalarında değişiklik yapılmasına veya hizmet koşullarının reddedilmesine yol açabilir.”

Bu sıfır gün güvenlik açığını gidermek için güvenlik güncellemelerinin yayınlanıp yayınlanmayacağı sorulduğunda D-Link, BleepingComputer’a artık bu kullanım ömrü sonu (EOL) NAS cihazlarını desteklemediklerini de söyledi.

“Tüm D-Link Ağa Bağlı depolama birimleri uzun yıllardır Kullanım Ömrü ve Hizmet Ömrü Sonu olmuştur [and] Bir D-Link sözcüsü BleepingComputer’a yaptığı açıklamada, bu ürünlerle ilgili kaynakların geliştirilmesinin durdurulduğunu ve artık desteklenmediğini söyledi.

“D-Link, bu ürünlerin kullanımdan kaldırılmasını ve ürün yazılımı güncellemeleri alan ürünlerle değiştirilmesini öneriyor.”

| Modeli | Hizmet Ömrünün Sonu | Sabit Firmware | Çözüm |

| DNS-320L | 31.05.2020: Bağlantı | Müsait değil | Emekli Ol ve Değiştir |

| DNS-325 | 09/01/2017: Bağlantı | Müsait değil | Emekli Ol ve Değiştir |

| DNS-327L | 31.05.2020: Bağlantı | Müsait değil | Emekli Ol ve Değiştir |

| DNS-340L | 31.07.2019: Bağlantı | Müsait değil | Emekli Ol ve Değiştir |

Sözcü, bu NAS cihazlarının otomatik çevrimiçi güncelleme veya uyarı verme yeteneklerine sahip olmadığını, bu nedenle de devam eden saldırıların sahiplerini bilgilendirmenin imkansız olduğunu ekledi.

Açıklamanın ardından D-Link, perşembe günü sahiplerine güvenlik açığı hakkında bilgi veren ve etkilenen cihazları mümkün olan en kısa sürede kullanımdan kaldırmalarını veya değiştirmelerini tavsiye eden bir güvenlik tavsiyesi yayınladı.

Ayrıca eski cihazlar için bir destek sayfası oluşturdu ve sahiplerini, eski destek web sitesi aracılığıyla mevcut olan en son güvenlik ve ürün yazılımı güncellemelerini uygulamaları konusunda uyardı, ancak bu, cihazlarını saldırganlardan korumayacaktır.

D-Link, “ABD’li tüketiciler bu cihazları D-Link’in tavsiyesine aykırı olarak kullanmaya devam ederse, lütfen cihazın bilinen en son donanım yazılımına sahip olduğundan emin olun” uyarısında bulundu.

D-Link’in söylemediği şey, verileri çalmak veya şifrelemek için genellikle fidye yazılımı saldırılarında hedef alındıkları için NAS cihazlarının çevrimiçi ortamda açığa çıkmaması gerektiğidir.

Son aylarda, diğer D-Link cihazları (bazıları kullanım ömrünü tamamlamış) birkaç Mirai tabanlı DDoS botnet’i (bunlardan biri IZ1H9 olarak izleniyor) tarafından hedef alındı. Sahipleri sürekli olarak yeteneklerini genişletmeye, saldırılara yeni açıklardan yararlanmalar ve hedefler eklemeye çalışıyor.