Arkasındaki siber suçlular tarafından işletilen kurbanı utandıran web sitesi 8Taban Şu anda en aktif fidye yazılımı gruplarından biri olan bu grup, bugünün erken saatlerine kadar, suç grubunun muhtemelen kamuya açıklamayı düşünmediği pek çok bilgiyi sızdırıyordu. Sızan veriler, web sitesinin kodlarının en azından bir kısmının başkent Moldova’da yaşayan 36 yaşındaki bir programcı tarafından yazıldığını gösteriyor.

8Base fidye yazılımı grubunun karanlık ağdaki kurbanları utandıran web sitesi.

8Base, yalnızca ücretsiz olarak kullanılabilen küresel bir anonimlik ağı olan Tor aracılığıyla erişilebilen bir darknet web sitesine sahiptir. Sitede yüzlerce mağdur kuruluş ve şirket listeleniyor; bunların hepsinin, çalınan verilerinin yayınlanmasını önlemek için fidye ödemeyi reddeden kurbanları hacklediği iddia ediliyor.

8Base darknet sitesinde ayrıca, muhtemelen 8Base kurbanlarının gaspçılarla iletişim kurabilmesi ve pazarlık yapabilmesi için yerleşik bir sohbet özelliği de bulunuyor. Laravel web uygulaması çerçevesinde çalışan bu sohbet özelliği, siteye bilgi *gönderdiğiniz* sürece (yani bir “POST” isteği yaparak) düzgün çalışır.

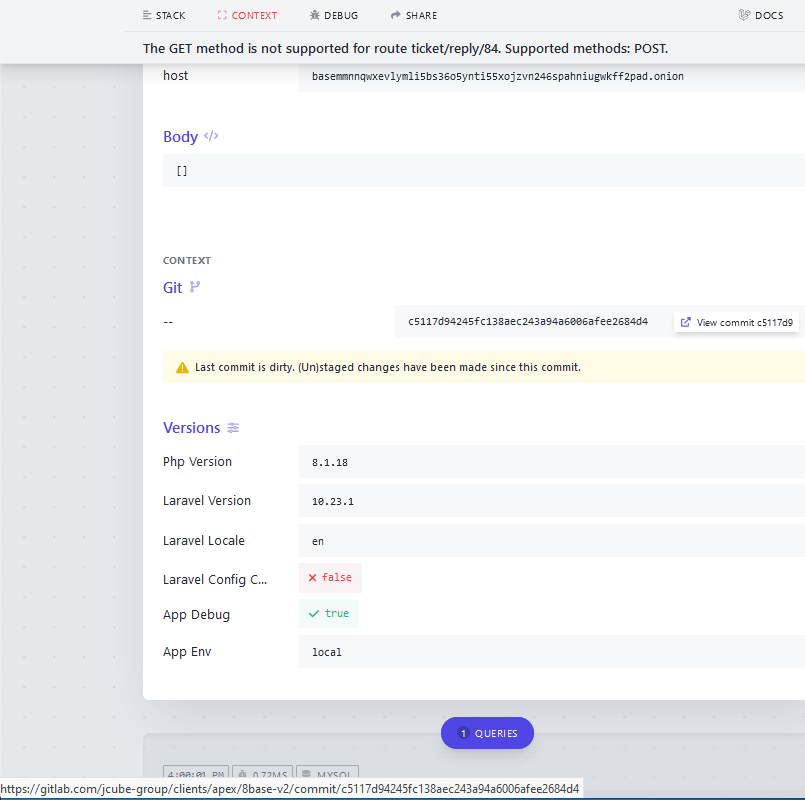

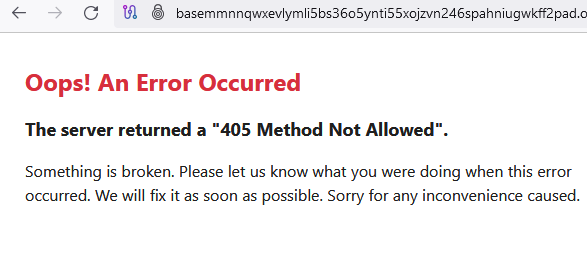

Ancak, aynı sohbet servisinden veri alınmaya çalışıldığında (“GET” isteğinde bulunularak), web sitesi yakın zamana kadar son derece ayrıntılı bir hata mesajı veriyordu:

8Base’in darknet sitesinden veri çekilmeye çalışıldığında ortaya çıkan ayrıntılı hata mesajı. Bu görüntünün alt kısmında, “Git” başlığı altındaki “Taahhüdü görüntüle” mesajının üzerine gelindiğinde oluşturulan bağlantıya dikkat edin.

Bu hata sayfası, 8Base web sitesini barındıran gizli Tor hizmetinin gerçek İnternet adresini ortaya çıkardı: 95.216.51[.]DomainTools.com’a göre Finlandiya’da bulunan ve Almanya merkezli barındırma devi Hetzner’e bağlı bir sunucu olan 74.

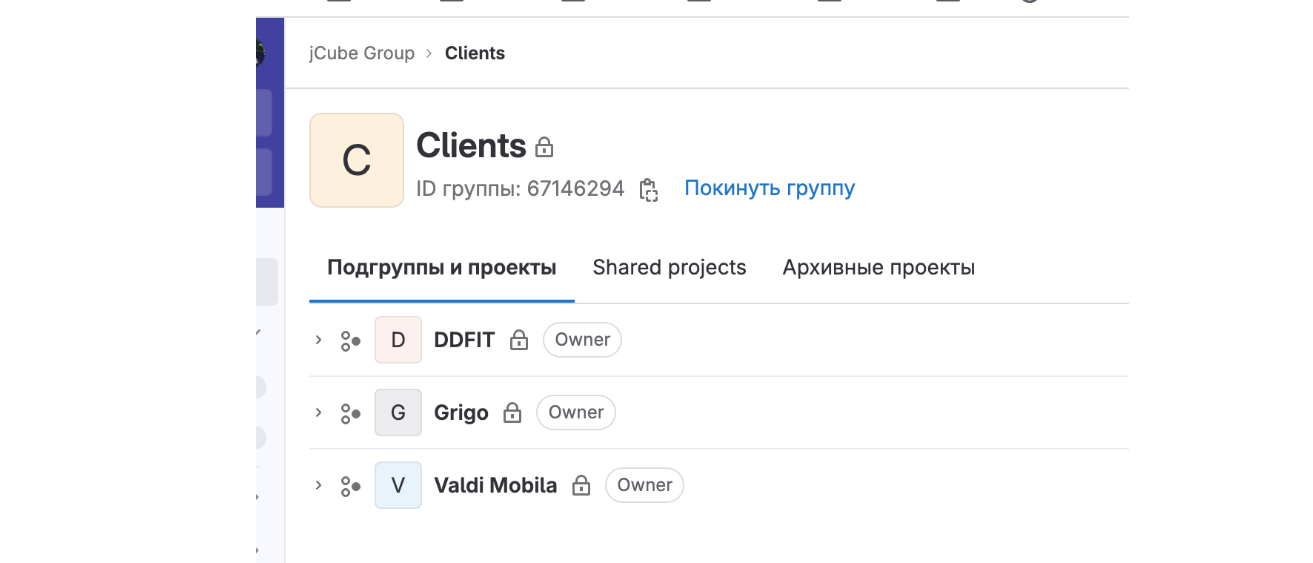

Ancak ilginç olan kısım bu değil: Uzun hata mesajını aşağı kaydırdığımızda, Jcube grubu adı verilen özel bir Gitlab sunucusuna giden bağlantıyı görebiliriz: gitlab[.]com/jcube-group/clients/apex/8base-v2. Bu Gitlab hesabının daha da derinlerine indiğimizde, JCube Grubunun genel kod deposunda mevcut olan bazı ilginç veri noktalarını bulabiliriz.

Örneğin, yaklaşık bir ay önce JCube Group’un Gitlab deposuna tahsis edilen bu “status.php” sayfası, “KYC” teriminden birkaç kez bahseden kodu içermektedir (örn. KYC_UNVERIFIED, KYC_VERIFIED ve KYC_PENDING).

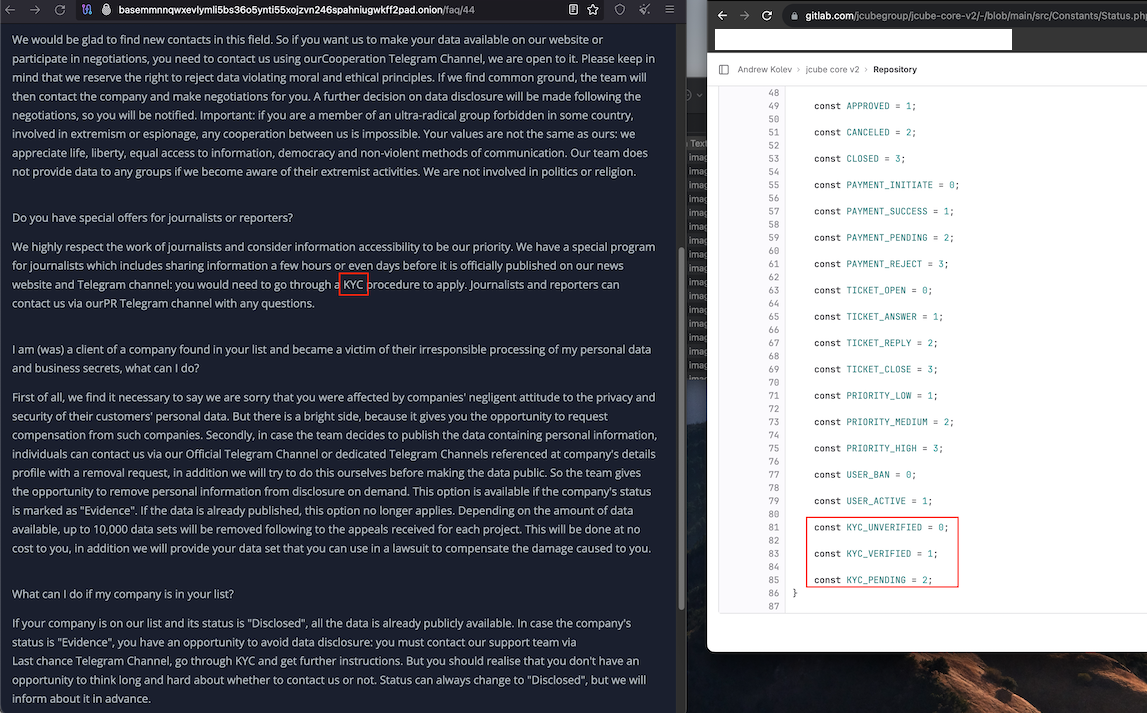

Bu çok ilginç çünkü 8Base darknet sitesindeki SSS bölümünde “gazeteciler ve muhabirler için özel teklifler” başlıklı bir bölüm yer alıyor; burada suç grubunun röportajlara açık olduğu ancak gazetecilerin herhangi bir röportaj yapılmadan önce kimliklerini kanıtlamaları gerektiği belirtiliyor. 8base SSS’sinde bu inceleme süreci genellikle “Müşterinizi Tanıyın” anlamına gelen “KYC” olarak anılır.

8Base SSS’de “Gazetecilerin çalışmalarına son derece saygı duyuyoruz ve bilgiyi önceliğimiz olarak görüyoruz” yazıyor. “Gazeteciler için, haber web sitemizde ve Telegram kanalımızda resmi olarak yayınlanmadan birkaç saat, hatta gün önce bilgi paylaşımını içeren özel bir programımız var: Başvuru için bir KYC prosedüründen geçmeniz gerekecek. Gazeteciler ve muhabirler her türlü sorularını PR Telegram kanalımız üzerinden bize ulaştırabilirler.”

8Base SSS (solda) ve Kolev’in Gitlab hesabındaki KYC kodu (sağda)

8Base darknet sitesinde ayrıca, havaalanı gibi görünen bir yere park edilmiş ticari bir yolcu uçağının görüntüsünün yer aldığı, halka açık bir “yönetici” giriş sayfası da bulunuyor. Uçak fotoğrafının yanında “8Base’e hoş geldiniz. 8Base kontrol paneline Yönetici Girişi yapın.”

8Base fidye yazılımı grubunun darknet web sitesindeki giriş sayfası.

8Base yönetici sayfasına sağ tıklayıp “Kaynağı Görüntüle”yi seçmek sayfanın HTML kodunu üretir. Bu kod, yaklaşık üç hafta önce JCube Group’un Gitlab deposuna yazılan ve kaydedilen “login.blade.php” sayfasıyla neredeyse aynı.

Görünüşe göre JCube Group’un kodundan sorumlu kişi, Moldova’nın Kişinev kentinden 36 yaşındaki bir geliştirici. Andrey Kolev. Bay Kolev’in LinkedIn sayfası, kendisinin JCube Group’ta tam kapsamlı bir geliştirici olduğunu ve şu anda iş aradığını söylüyor. Jcubegroup’un ana sayfası[.]com’da Moldova ticari kayıtlarının Bay Kolev’e bağlı olduğunu doğruladığı bir adres ve telefon numarası listeleniyor.

Bay Kolev’in (@andrewkolev) Twitter hesabındaki gönderilerin tamamı Rusça yazılmıştır ve eklentilerpro da dahil olmak üzere artık faaliyet göstermeyen birçok çevrimiçi işletmeye atıfta bulunmaktadır.[.]ru.

LinkedIn aracılığıyla yorumuna ulaşılan Bay Kolev, 8Base darknet sitesinin neden kendi özel JCube Group Gitlab deposunun “istemciler” dizininden kod aldığına veya 8Base adının nasıl dahil edildiğine dair hiçbir fikri olmadığını söyledi.

“BEN [don’t have] bir ipucu, depomda o proje yok,” diye açıkladı Kolev. “Onlar [aren’t] müşterilerim. Aslında şu anda sadece kendi projelerimiz var.”

Bay Kolev, mevcut projelerinin bir ekran görüntüsünü paylaştı, ancak bundan hemen sonra paylaştığı görseli sildi. Ancak KrebsOnSecurity, kaldırılmadan önce bunun bir kopyasını yakaladı:

Bay Kolev’in hızla sildiği mevcut projelerinin ekran görüntüsü.

Bay Kolev’e neden ulaşıp bu bağlantıyı bulma sürecinde ona yol gösterdiğimi açıkladıktan birkaç dakika sonra 8Base web sitesi değişti ve JCube Grubunun özel Gitlab deposuna bağlanan hata mesajı artık görünmedi. Bunun yerine, yukarıda açıklanan aynı “GET” yöntemini denemek, 8Base web sitesinin “405 Yönteme İzin Verilmiyor” hata sayfası döndürmesine neden oldu:

Bay Kolev, 8Base sitesindeki özel Gitlab deposuna atıfta bulunan ve artık kaldırılan hata sayfası hakkında hiçbir şey bilmediğini iddia etti ve özel bilgiler içerdiği için ekran görüntüsünü LinkedIn sohbetimizden sildiğini söyledi.

Fidye yazılımı gruplarının, geliştiricileri tam olarak kim olduklarını veya yeni işe alınan kodun nasıl kullanılacağını açıklamadan belirli projeler için uzaktan işe aldıkları biliniyor ve Bay Kolev’in müşterilerinden birinin yalnızca 8Base için bir paravan olması da mümkün. Ancak 8Base’in gazetecilerle yazışmaktan mutlu olduklarını açıklamasına rağmen KrebsOnSecurity, Telegram kanalı aracılığıyla gruptan hâlâ bir yanıt bekliyor.

Sızdıran 8Base web sitesi hakkındaki ipucu, isminin gizli kalmasını isteyen bir okuyucu tarafından sağlandı. Bu okuyucu, meşru bir güvenlik uzmanı ve araştırmacıdır. @htmalgae Twitter’da, 8Base web sitesini geliştiren kişinin muhtemelen onu yanlışlıkla “geliştirme modunda” bıraktığını ve bunun da sitenin hata mesajlarıyla bu kadar ayrıntılı olmasına neden olduğunu söyledi.

Steve, “8Base, uygulamayı geliştirme modu yerine üretim modunda çalıştırsaydı, Tor’un anonimleştirilmesi asla mümkün olmazdı” dedi.

Yakın zamanda yayınlanan bir blog yazısı VMware 8Base fidye yazılımı grubunu, 2023 yazında faaliyetteki büyük artışa rağmen nispeten bilinmeyen bir grup olarak nitelendirdi.

VMware araştırmacıları, “8Base, Mart 2022’den beri aktif olan ve Haziran 2023’te önemli bir aktivite artışı gösteren bir Fidye Yazılımı grubudur” diye yazdı. “Kendilerini ‘basit kalem testçileri’ olarak tanımlayan sızıntı siteleri, Sıkça Sorulan Sorular ve Kurallar bölümlerinin yanı sıra onlarla iletişime geçmenin birden fazla yolu aracılığıyla kurban ayrıntıları sağladı. ”

VMware’e göre, 8Base’in iletişim stilinde özellikle ilginç olan şey, bilinen başka bir siber suç grubu olan RansomHouse’un çarpıcı biçimde aşina olduğu laf kalabalığının kullanılmasıdır.

VMware araştırmacıları şöyle yazdı: “Grup, kurbanlarını fidye ödemeye zorlamak için ‘isim verme ve utandırma’ teknikleriyle birlikte şifreleme kullanıyor.” “8Base, çeşitli endüstrilere yayılan son kurbanlarla fırsatçı bir uzlaşma modeline sahip. Yüksek miktarda taviz verilmesine rağmen, bu olayların ardındaki kimlikler, metodoloji ve altta yatan motivasyona ilişkin bilgiler hâlâ bir sır olarak kalıyor.”