Kötü şöhretli cryptojacking grubu şu şekilde izlendi: 8220 çetesi Oracle WebLogic sunucularındaki altı yıllık bir güvenlik açığını, savunmasız örnekleri bir botnet’e hapsetmek ve kripto para madenciliği kötü amaçlı yazılımını dağıtmak için silah haline getirdiği tespit edildi.

Söz konusu kusur CVE-2017-3506’dır (CVSS puanı: 7.4), bu açıktan başarıyla yararlanıldığında, kimliği doğrulanmamış bir saldırganın uzaktan rasgele komutlar yürütmesine izin verebilir.

Trend Micro araştırmacısı Sunil Bharti, bu hafta yayınlanan bir raporda, “Bu, saldırganların hassas verilere yetkisiz erişim elde etmesine veya tüm sistemi tehlikeye atmasına olanak tanıyor” dedi.

İlk olarak 2018’in sonlarında Cisco Talos tarafından belgelenen 8220 Gang, komuta ve kontrol (C2) ağ iletişimleri için 8220 numaralı bağlantı noktasını orijinal olarak kullanmasından dolayı bu adı almıştır.

SentinelOne geçen yıl “8220 Gang, halka açık internette yanlış yapılandırılmış veya savunmasız ana bilgisayarları tarayarak hedefleri belirliyor” dedi. “8220 Gang’ın, güvenliği ihlal edilmiş bir ağ içinde yanal hareket amacıyla enfeksiyon sonrası SSH kaba kuvvet saldırılarını kullandığı biliniyor.”

Bu yılın başlarında Sydig, “düşük beceriye sahip” suç yazılımı grubu tarafından Kasım 2022 ile Ocak 2023 arasında düzenlenen ve savunmasız Oracle WebLogic ve Apache web sunucularını ihlal etmeyi ve bir kripto para madencisi kurmayı amaçlayan saldırıları ayrıntılı olarak açıkladı.

Madenci yükünü gizlemek ve güvenlik yazılımı tarafından tespit edilmekten kaçınmak için PureCrypter olarak bilinen kullanıma hazır bir kötü amaçlı yazılım indiricisinin yanı sıra ScrubCrypt kod adlı bir crypter kullandığı da gözlemlendi.

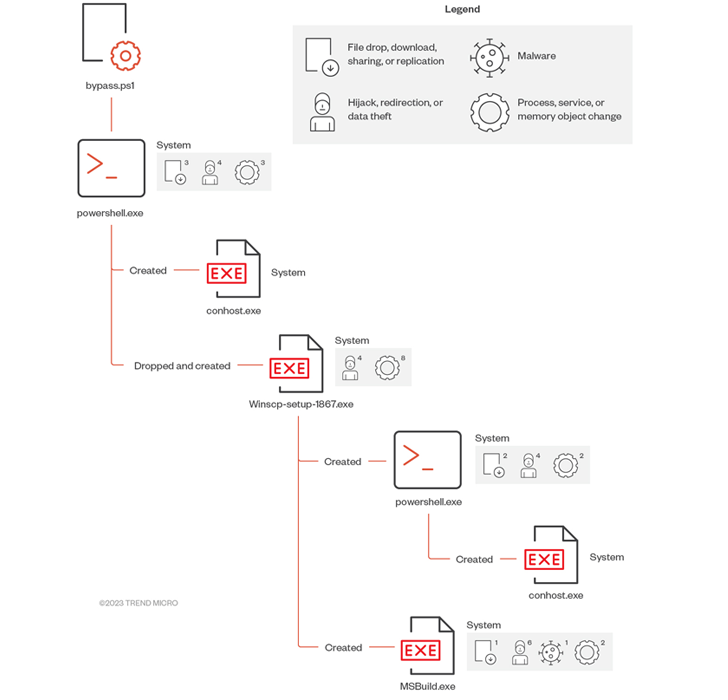

Trend Micro tarafından belgelenen en son saldırı zincirinde, Oracle WebLogic Server güvenlik açığı, daha sonra bellekte gizlenmiş başka bir PowerShell komut dosyası oluşturmak için kullanılan bir PowerShell yükü sağlamak için kullanılır.

Bu yeni oluşturulan PowerShell komut dosyası, Windows Kötü Amaçlı Yazılımdan Koruma Tarama Arabirimi (AMSI) algılamasını devre dışı bırakır ve “titizlikle gizlenmiş” bir yükü almak için daha sonra uzak bir sunucuya ulaşan bir Windows ikili programı başlatır.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Ara DLL dosyası, kendi adına, üç C2 sunucusundan birinden (179.43.155) bir kripto para madencisi indirecek şekilde yapılandırılmıştır.[.]202, iş.letmaker[.]top ve su-94.letmaker[.]üst – 9090, 9091 veya 9092 numaralı TCP bağlantı noktalarını kullanarak.

Trend Micro, son saldırıların, güvenliği ihlal edilmiş ana bilgisayardaki rastgele dosyaları kaydetmek için lwp-download adlı meşru bir Linux aracının kötüye kullanılmasını da gerektirdiğini söyledi.

Bharti, “lwp-download, varsayılan olarak birkaç platformda bulunan bir Linux yardımcı programıdır ve 8220 Gang, bunu herhangi bir kötü amaçlı yazılım rutininin bir parçası haline getirirse, birden fazla kez yeniden kullanılsa bile bir dizi hizmeti etkileyebilir” dedi.

“Tehdit aktörünün araçları farklı kampanyalar için yeniden kullanma ve cephaneliğin bir parçası olarak meşru araçları kötüye kullanma eğilimi göz önüne alındığında, kuruluşların güvenlik ekipleri, bu aracı kötüye kullanan saldırıları savuşturmak için başka tespit ve engelleme çözümleri bulmaya zorlanabilir.”