8220 Çetesi, Amerika, Avrupa ve Afrika’da cryptojacking kötü amaçlı yazılımını yaymak için Oracle WebLogic Server güvenlik açığı da dahil olmak üzere birçok güvenlik açığından yararlanıyor.

Imperva Tehdit Araştırması, 8220 çetesi olarak bilinen bir hacker grubunun belgelenmemiş faaliyetlerini keşfetti. Bu grup, sürekli gelişen bir TTP cephaneliğini kullanarak toplu kötü amaçlı yazılım dağıtımıyla tanınıyor. 8220 çetesi esas olarak kripto korsanlık kötü amaçlı yazılımlarıyla Windows ve Linux web sunucularını hedef alıyor.

Çin kökenli olduğuna inanılan 8220 çetesi, ilk olarak 2017 yılında Cisco Talos tarafından, cryptojacking kötü amaçlı yazılımını yaymak amacıyla Drupal, Hadoop YARN ve Apache Struts2 uygulamalarını hedef aldığında tespit edildi. grup, Confluence ve Log4j güvenlik açıklarından yararlandı ve son zamanlarda Trend Micro, bunların sistemlere bulaşmak için Oracle WebLogic güvenlik açığından (CVE-2017-3506) yararlandığını buldu.

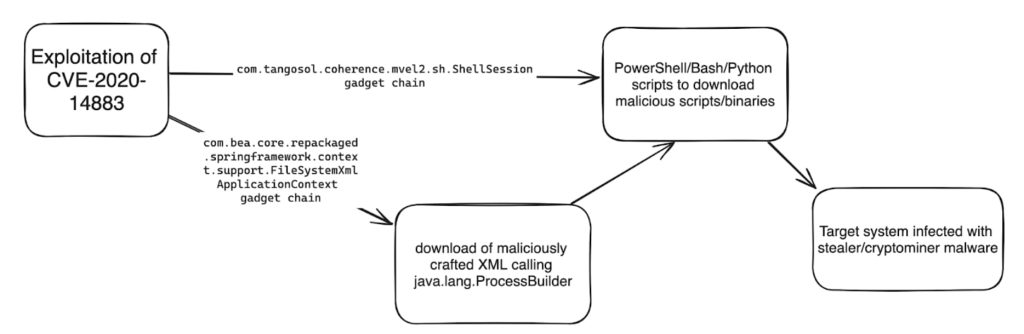

Imperva’nın blog gönderisine göre 8220 çetesi, kötü amaçlı yazılım yaymak için Oracle WebLogic Server’daki Uzaktan Kod Yürütme güvenlik açığı olan CVE-2020-14883’ten de yararlanıyor. Bu güvenlik açığı uzaktaki saldırganların bir gadget zinciri kullanarak kod yürütmesine olanak tanır. Genellikle CVE-2020-14882 (kimlik doğrulama atlama güvenlik açığı) veya sızdırılmış/zayıf/çalınmış kimlik bilgileriyle zincirlenir. Çete iki gadget zinciri kullanıyor; biri bir XML dosyası yükler, diğeri ise işletim sistemindeki komutları yürütür.

Mali amaçlarla hareket eden bu çete, güvenlik açıklarını hedeflemek ve kolay hedeflerden yararlanmak için basit istismarlardan yararlanıyor. Basit doğalarına rağmen, tespit edilmekten kaçınmak için sürekli olarak taktiklerini geliştirirler. İzlenebilir IoC’leri ve TTP’leri kullanmaları ve sıklıkla aynı IP adreslerini, web sunucularını, yüklerini ve saldırı araçlarını yeniden kullanmaları nedeniyle saldırıları bu gruba atfetmek kolaydır.

8220 çetesi, Linux ana bilgisayarlarını hedeflemek için cURL, wget, lwp-download, python urllib ve özel bir bash işlevi dahil olmak üzere çeşitli yöntemler kullanıyor. İndirilen bir betiği yürütmek için Windows’ta PowerShell WebClient komutunu da kullanırlar.

Başka bir varyasyonda, Java kodunu harici olarak barındırılan bir XML dosyası olmadan çalıştırmak için bir gadget zinciri kullanırlar. Enjekte edilen Java kodu, işletim sisteminin Windows mu yoksa Linux mu olduğunu değerlendirir ve uygun komut dizelerini çalıştırır. İndirilen dosyalar yürütülür ve istismar edilen ana bilgisayarlara bilinen AgentTesla, rhajk ve nasqa kötü amaçlı yazılım çeşitleri bulaşır.

Imperva araştırmacılarına göre 8220 çetesi, sağlık, telekomünikasyon ve finansal hizmetleri kapsayan hedef seçimi nedeniyle fırsatçı bir grup gibi görünüyor.

Esas olarak Amerika Birleşik Devletleri, Güney Afrika, İspanya, Kolombiya ve Meksika’daki kuruluşları hedef alıyor. Üstelik çete, saldırı kampanyalarında Python’da yazılmış özel araçları kullanmayı tercih ediyor ve saldıran IP’ler bilinen barındırma şirketleriyle ilişkilendiriliyor.

Imperva Cloud WAF ve şirket içi WAF, 8220 çetesinin kötü amaçlı faaliyetler için kullandığı web güvenlik açıklarını belirledi ve azalttı. Bu güvenlik açıkları arasında CVE-2017-3506, CVE-2019-2725, CVE-2020-14883, CVE-2021-26084, CVE-2021-44228, Apache Log4j JNDI ve CVE-2022-26134 yer alıyor.

Imperva, kuruluşları güvenliği korumaya çağırıyor. İşletmeler, bu tür grupların kurbanı olmamak için uygulamalarına yama yapmalı ve birden fazla güvenlik önlemi uygulamalıdır.

İLGİLİ YAZI

- Yamalı OpenSSH IoT ve Linux Kripto Madenciliği için Kullanılıyor

- Bilgisayar korsanları son 2 yıldır Microsoft SQL veri tabanlarında Monero madenciliği yapıyor

- Kötü amaçlı Chrome uzantıları, kripto madencilik kötü amaçlı yazılımlarıyla veri çalıyor

- Yanlış Yapılandırılmış Kubernetes Kümelerinde Kripto Madencilik ve Kötü Amaçlı Yazılım Yayılıyor

- Yeni JaskaGO Kötü Amaçlı Yazılımı Kripto ve Tarayıcı Verileri için Mac ve Windows’u Hedefliyor