800’den fazla N-mümkün N-merkezli sunucu, geçen hafta aktif olarak kullanıldığı gibi etiketlenen bir çift kritik güvenlik açıklamasına karşı açılmamıştır.

N-Central, merkezi bir web tabanlı konsoldan ağları ve cihazları izlemek ve yönetmek için birçok yönetilen hizmet sağlayıcısı (MSP) ve BT departmanları tarafından kullanılan popüler bir platformdur.

CVE-2025-8875 ve CVE-2025-8876 olarak izlenen iki kusur, kimlik doğrulamalı saldırganların kullanıcı girişinin uygunsuz sanitasyonu nedeniyle komutları enjekte etmesine izin verebilir ve sırasıyla güvensiz bir sazerleştirme zayıflığından yararlanarak açılmamış cihazlarda komutlar yürütür.

N-Eble, onları N-Central 2025.3.1’de yamaladı ve Perşembe günü BleepingComputer’a güvenlik hatalarının aktif sömürü altında olduğunu söyledi ve bu hatalar hakkında daha fazla bilgi yayınlanmadan önce yöneticileri sunucularını güvence altına almaya çağırdı.

N-Eble, BleepingComputer’a verdiği demeçte, “Güvenlik araştırmalarımız, sınırlı sayıda şirket içi ortamda bu tür bir sömürü kanıtı gösterdi. N-mümkün olan barındırılan bulut ortamlarında herhangi bir sömürü kanıtı görmedik.”

Çarşamba danışmanlığına eklenen N-“,” Şirket içi n-central’ınızı 2025.3.1’e yükseltmelisiniz (CVES’in ayrıntıları, güvenlik uygulamalarımıza göre sürümden üç hafta sonra yayınlanacak.).

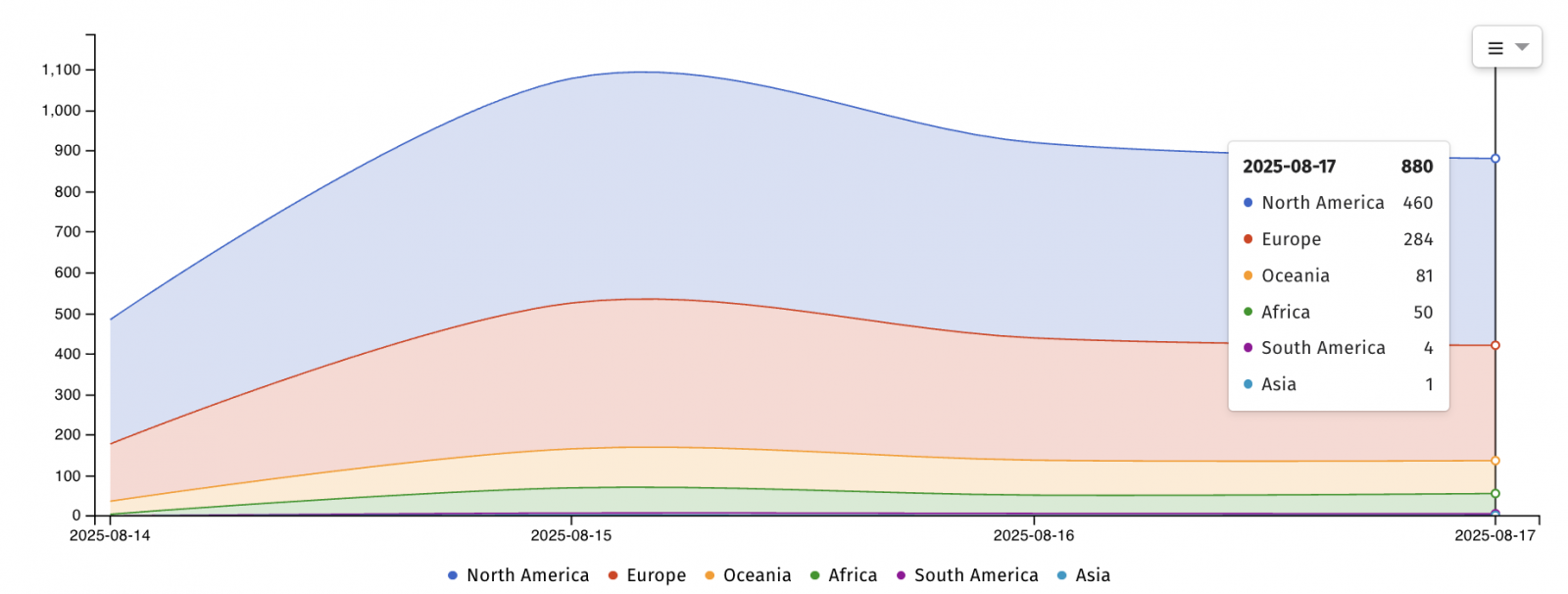

Cuma günü, İnternet Güvenliği Kâr Amacı Gütmeyen Shadowserver Vakfı, çoğu ABD, Kanada ve Hollanda’da bulunan iki güvenlik açıklarından yararlanan saldırılara karşı savunmasız olan 880 N-merkezli sunucuyu izliyor.

Shadowserver, “Bu sonuçlar, benzersiz IP’lerin sayısının toplanmasıyla hesaplandı, yani ‘benzersiz’ bir IP, bir kereden fazla sayılmış olabilir. Herhangi bir rakam kesin yerine gösterge olarak ele alınmalıdır.” Dedi.

Shodan aramalarına göre, toplamda yaklaşık 2.000 n-merkez örneği çevrimiçi olarak açıklanmaktadır.

Federal ajanslar bir hafta içinde hafifletmeyi emretti

CISA ayrıca, bilinen sömürülen güvenlik açıkları kataloğuna kusurları ekledi ve N-Eble’ın kusurların vahşi doğada istismar edildiğini doğrulmadan bir gün önce sıfır gün saldırılarında kullanıldığı gibi etiketledi.

ABD Siber Güvenlik Ajansı, İç Güvenlik Bakanlığı, Hazine Bakanlığı ve Enerji Bakanlığı da dahil olmak üzere tüm Federal Sivil Yürütme Şubesi (FCEB) ajanslarına, Kasım 2021 Bağlayıcı Operasyonel Direktifi (BOD) 22-01 tarafından zorunlu kılınan bir hafta içinde sistemlerini bir hafta içinde düzeltmesini emretti.

BOD 22-01’in öncelikle ABD federal ajanslarını hedeflediği gibi, sivil toplum kuruluşlarının harekete geçmeleri gerekmese de, CISA tüm ağ savunucularını sistemlerini devam eden saldırılara karşı güvence altına almaya çağırdı.

Cisa, “Tedarikçi talimatları başına hafifletmeler uygulayın, bulut hizmetleri için geçerli BOD 22-01 rehberliğini izleyin veya hafifletmeler mevcut değilse ürünün kullanımını durdurun.” Dedi.

Diyerek şöyle devam etti: “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleridir ve federal işletme için önemli riskler oluşturmaktadır.”

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.