Yakın Alan İletişimi teknolojisinden yararlanan gelişmiş bir siber suç kampanyası, zLabs’taki araştırmacıların bankacılık kimlik bilgilerini çalmak ve sahte işlemleri kolaylaştırmak için tasarlanmış 760’tan fazla kötü amaçlı Android uygulamasını tespit etmesiyle birden fazla kıtada patlama yaşadı.

Başlangıçta Nisan 2024’te münferit olaylar olarak görünen olaylar, Rusya, Polonya, Çek Cumhuriyeti, Slovakya, Brezilya ve ötesindeki finans kuruluşlarını hedef alan büyük ölçekli bir tehdit operasyonuna dönüştü.

Kötü amaçlı yazılım ekosistemi, 70’ten fazla komuta ve kontrol sunucusundan, veri sızıntısı için düzinelerce özel Telegram kanalından ve yaklaşık 20 meşru bankacılık kurumunu ve devlet hizmetini taklit eden uygulamalardan oluşan kapsamlı bir altyapı üzerinden çalışıyor.

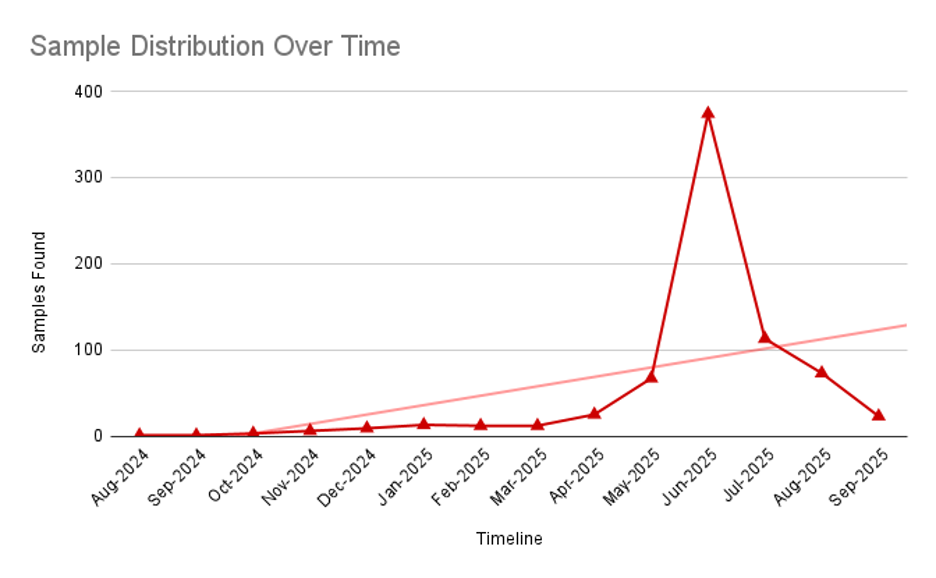

Bu kampanyaları izleyen güvenlik araştırmacıları, 2024 yılı boyunca kötü amaçlı örneklerde istikrarlı bir artış olduğunu belgeledi; bu da tehdit aktörlerinin sürekli olarak tekniklerini geliştirdiklerini ve coğrafi erişimlerini genişlettiklerini gösteriyor.

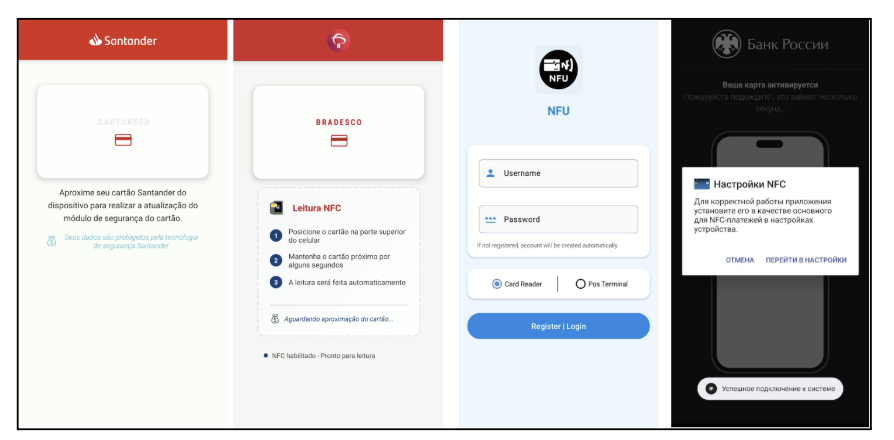

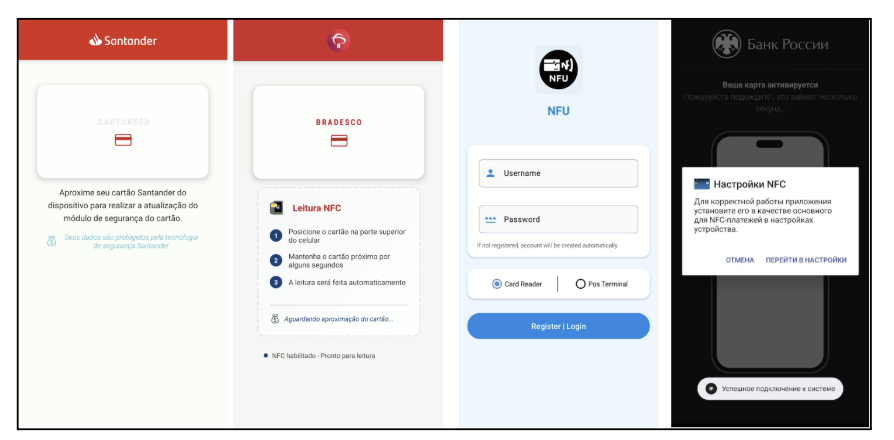

Bu kötü amaçlı uygulamalar, büyük finans kurumlarının ve devlet kurumlarının meşru hizmetleriymiş gibi davranarak sosyal mühendislikten yararlanıyor.

Tehdit aktörleri, VTB Bank, Tinkoff Bank, Santander, PKO Bank Polski, Bradesco, Itaú gibi önde gelen kuruluşların ve hatta Rusya’nın Gosuslugi portalı gibi devlet hizmetlerinin ve Rusya Merkez Bankası ve Slovakya Ulusal Bankası gibi düzenleyici kurumların kimliğine büründü.

Saldırganlar, bu güvenilir varlıkların markasını ve arayüzlerini kopyalayarak, kurbanları uygulamalara tehlikeli NFC izinleri vermeleri için başarıyla kandırıyor.

Kötü amaçlı yazılım, kullanıcılar temassız işlemler yapmaya çalıştığında ödeme verilerine müdahale etmek için Android’in Ana Kart Emülasyonu işlevini kullanıyor.

Bu uygulamalar yüklendikten sonra, ikna edici tam ekran bankacılık arayüzlerini görüntülerken varsayılan NFC ödeme yöntemi olmayı talep eder; bu arayüzler genellikle orijinalliği artırmak için Web Görünümleri içinde oluşturulur.

Bu görünümün arkasında arka plan hizmetleri, ödeme girişimleri sırasında iletilen kart numaralarını, son kullanma tarihlerini ve kritik EMV veri alanlarını sessizce yakalar.

Veri Hırsızlığından Otomatik Dolandırıcılık Operasyonlarına

Operasyonel yöntemler farklı tehdit aktörü gruplarına göre farklılık gösterir. Bazı kampanyalar, bir aracın kart verilerini çıkarırken diğerinin sahte satın alma işlemlerini tamamlamak için satış noktası sistemleriyle arayüz oluşturduğu eşleştirilmiş uygulamalar kullanır.

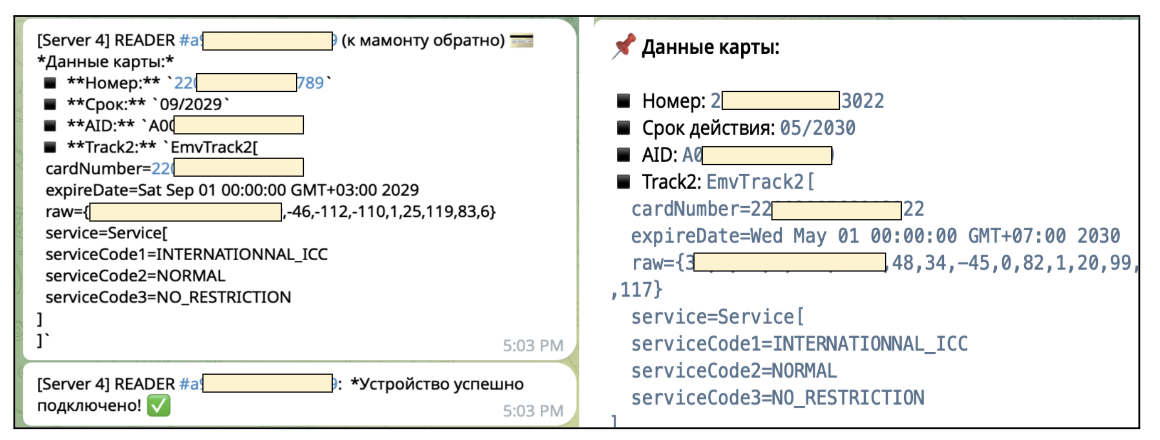

Diğer varyantlar ise özel olarak veri sızdırmaya odaklanıyor; çalınan kimlik bilgileri, siber suçluların cihaz tanımlayıcıları, tüm kart ayrıntılarını ve işlem meta verilerini içeren yapılandırılmış mesajları aldığı özel Telegram kanallarına otomatik olarak aktarılıyor.

Kötü amaçlı yazılım, cihaz kaydı, terminal iletişimi için APDU aktarımı, PIN toplama ve durum izleme dahil olmak üzere kapsamlı bir komut protokolü aracılığıyla komuta ve kontrol altyapısıyla sürekli iletişimi sürdürüyor.

“apdu_command” ve “apdu_response” gibi komutlar, kötü amaçlı uygulamanın ödeme terminali isteklerini saldırganlar tarafından kontrol edilen uzak sunuculara ilettiği ve suçluların dünyanın herhangi bir yerinden kurbanların ödeme kimlik bilgilerini kullanarak işlem yapmasına etkili bir şekilde izin verdiği gerçek zamanlı geçiş saldırılarına olanak tanır.

Siber suç forumları, bu planların kurbanlarını ifade etmek için Rusça argo terimi olan “mamut” anlamına gelen “Mamont”u benimsemiş ve bu operasyonların organize doğasının ve bunların Doğu Avrupa siber suç ağlarındaki köklerinin altını çizmiştir.

Büyüyen Tehdit Daha Fazla Dikkat Gerektiriyor

NFC tabanlı ödeme kötü amaçlı yazılımlarının hızla yaygınlaşması, siber suçluların temassız ödeme teknolojilerinin giderek artan şekilde benimsenmesine uyum sağladığını yansıtıyor.

“Dokunarak Öde” işlemleri dünya genelinde yaygınlaştıkça, NFC istismarına yönelik saldırı yüzeyi genişlemeye devam ediyor.

Yüzlerce kötü amaçlı uygulama, kapsamlı sunucu altyapısı ve koordineli Telegram tabanlı komut kanallarıyla kanıtlanan bu tehdidin boyutu, bunun artık deneysel bir faaliyet değil, yerleşik ve kârlı bir suç girişimi olduğunu gösteriyor.

Finansal kurumlar, anormal NFC işlem kalıplarını tespit etmek için dolandırıcılık tespit sistemlerini geliştirmeli, mobil cihaz üreticileri ise NFC izinleri konusunda daha sıkı kontroller uygulamalıdır.

Kullanıcılar, özellikle resmi olmayan kaynaklardan veya ödemeyle ilgili ayrıcalıklar talep eden yabancı geliştiricilerden uygulamalar yüklerken, herhangi bir uygulamaya NFC ödeme işlevine erişim izni vermeden önce son derece dikkatli olmalıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.