7-Zip dosya arşivleyicisindeki yüksek önemdeki bir güvenlik açığı, saldırganların Web İşareti (MotW) Windows güvenlik özelliğini atlamasına ve iç içe geçmiş arşivlerden kötü amaçlı dosyaları ayıklarken kullanıcıların bilgisayarlarında kod yürütmesine olanak tanıyor.

7-Zip, Haziran 2022’de 22.00 sürümünden itibaren MotW desteğini ekledi. O zamandan beri, indirilen arşivlerden çıkarılan tüm dosyalara otomatik olarak MotW bayrakları (özel ‘Zone.Id’ alternatif veri akışları) eklendi.

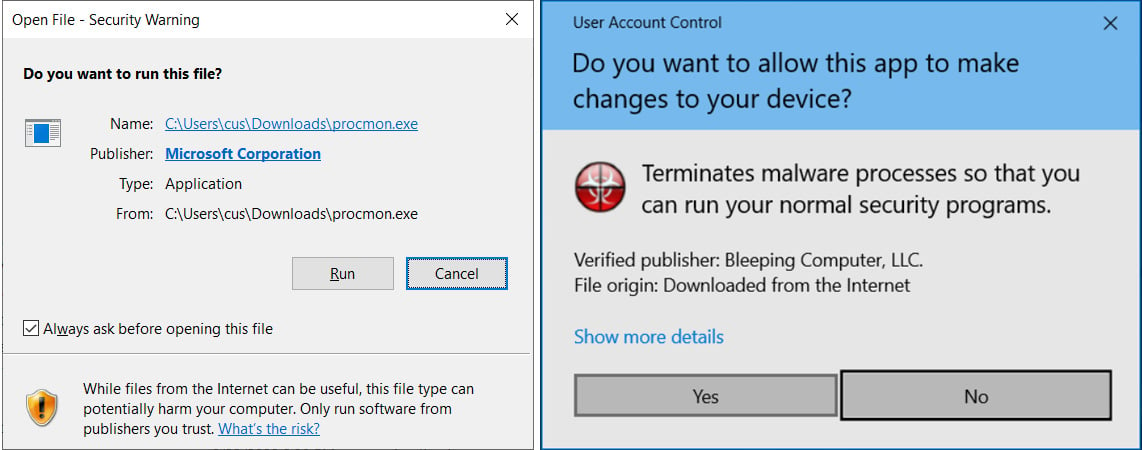

Bu işaret, işletim sistemine, web tarayıcılarına ve diğer uygulamalara, dosyaların güvenilmeyen kaynaklardan gelebileceği ve dikkatli kullanılması gerektiği konusunda bilgi verir.

Sonuç olarak, 7-Zip kullanılarak çıkarılan riskli dosyalara çift tıklandığında kullanıcılar, bu tür dosyaları açmanın veya çalıştırmanın, cihazlarına kötü amaçlı yazılım yüklemek de dahil olmak üzere potansiyel olarak tehlikeli davranışlara yol açabileceği konusunda uyarılacak.

Microsoft Office ayrıca MotW işaretlerini de kontrol edecek ve eğer bulunursa belgeleri otomatik olarak salt okunur modu etkinleştiren ve tüm makroları devre dışı bırakan Korumalı Görünüm’de açacaktır.

Ancak Trend Micro’nun hafta sonu yayınlanan bir danışma belgesinde açıkladığı gibi, CVE-2025-0411 olarak takip edilen bir güvenlik açığı, saldırganların bu güvenlik uyarılarını atlamasına ve hedef bilgisayarlarda kötü amaçlı kod çalıştırmasına olanak tanıyor.

“Bu güvenlik açığı, uzak saldırganların, etkilenen 7-Zip kurulumlarında Web İşareti koruma mekanizmasını atlamasına olanak tanır. Hedefin kötü amaçlı bir sayfayı ziyaret etmesi veya kötü amaçlı bir dosyayı açması gerektiğinden, bu güvenlik açığından yararlanmak için kullanıcı etkileşimi gerekir.” Trend Micro diyor.

“Arşivlenmiş dosyaların işlenmesinde belirli bir kusur mevcut. Web İşareti’ni taşıyan hazırlanmış bir arşivden dosyalar ayıklanırken, 7-Zip Web İşareti’ni çıkarılan dosyalara yaymıyor. Saldırgan, mevcut kullanıcının bağlamında rastgele kod yürütmek için bu güvenlik açığından yararlanabilir.”

Neyse ki, 7-Zip geliştiricisi Igor Pavlov, 30 Kasım 2024’te 7-Zip 24.09’un piyasaya sürülmesiyle bu güvenlik açığını zaten kapattı.

Pavlov, “7-Zip Dosya Yöneticisi, iç içe geçmiş arşivlerden çıkarılan dosyalar için Zone.Identifier akışını yaymadı (başka bir açık arşivin içinde açık arşiv varsa),” dedi.

Kötü amaçlı yazılım dağıtmak için kullanılan benzer kusurlar

Ancak 7-Zip’in otomatik güncelleme özelliği bulunmadığından birçok kullanıcı, tehdit aktörlerinin kendilerine kötü amaçlı yazılım bulaştırmak için kullanabileceği savunmasız bir sürümü kullanmaya devam ediyor olabilir.

Bu tür güvenlik açıklarının genellikle kötü amaçlı yazılım saldırılarında istismar edildiğini göz önünde bulundurarak, tüm 7-Zip kullanıcılarının kurulumlarına mümkün olan en kısa sürede yama yapması gerekir.

Örneğin, Haziran ayında Microsoft, DarkGate kötü amaçlı yazılım operatörlerinin Mart 2024’ten bu yana SmartScreen korumasını atlatmak ve yükleyici olarak kamufle edilmiş kötü amaçlı yazılım yüklemek için vahşi doğada sıfır gün olarak istismar ettiği bir Mark of the Web güvenlik atlama güvenlik açığını (CVE-2024-38213) ele aldı. Apple iTunes, NVIDIA, Notion ve diğer yasal yazılımlar için.

Finansal motivasyona sahip Water Hydra (aka DarkCasino) hack grubu, DarkMe uzaktan erişim truva atı (RAT) ile hisse senedi alım satım Telegram kanallarını ve forex alım satım forumlarını hedef alan saldırılarda başka bir MotW bypassından (CVE-2024-21412) yararlandı.