Saldırganların Web (MOTW) Windows güvenlik özelliğinin işaretini atlamasına izin veren 7-ZIP güvenlik açığı, Eylül 2024’ten bu yana Rus hackerlar tarafından sıfır gün olarak kullanıldı.

Trend mikro araştırmacılarına göre, kusur Ukrayna hükümetini ve ülkedeki özel kuruluşları hedefleyen Smokeloader kötü amaçlı yazılım kampanyalarında kullanıldı.

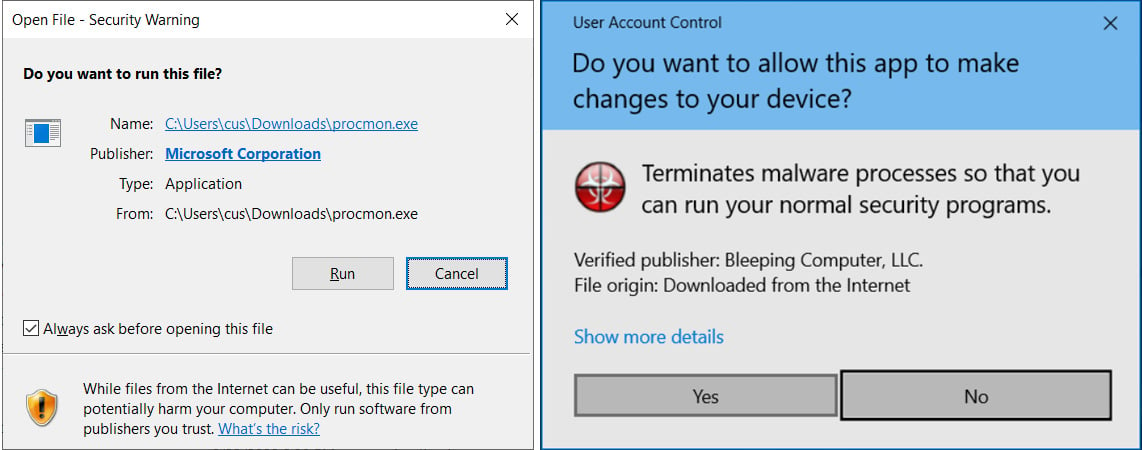

Web’in işareti, kullanıcıları yürütecekleri dosyanın güvenilmez kaynaklardan geldiğini ve ek bir bilgi için bir onay adımı talep eden bir Windows Güvenlik özelliğidir. MOTW’yi atlamak, kötü amaçlı dosyaların uyarı yapmadan kurbanın makinesinde çalışmasına izin verir.

Web’den belgeleri ve yürütülebilir dosyaları indirirken veya e-posta eki olarak alınırken, Windows dosyaya Web’in İşareti (MOTW) adı verilen özel bir ‘Zone.ID’ alternatif veri akışı ekler.

İndirilen bir dosyayı açmaya çalışırken, Windows bir MOTW olup olmadığını kontrol eder ve eğer öyleyse, dosyayı çalıştırmak isteyip istemediklerinden emin olup olmadıklarını sorarak kullanıcıya ek uyarılar görüntüler. Benzer şekilde, bir MOTW bayrağı ile Word veya Excel’de bir belge açarken, Microsoft Office ek uyarılar oluşturacak ve makroları kapatacaktır.

Kaynak: BleepingComputer

Web güvenlik özelliklerinin işareti tehlikeli dosyaların otomatik olarak çalışmasını engellediğinden, tehdit aktörleri genellikle Motw baypaslarını bulmaya çalışır, böylece dosyaları otomatik olarak çalışır ve yürütür.

Yıllarca, siber güvenlik araştırmacıları Web’in işaretine 7 ZIP ADD destek istedi, ancak sadece 2022’de özellik için destek eklendi.

MOTW Saldırılarda Sömürülen Bypass

Trend Micro’nun Sıfır Günü Girişimi (ZDI) ekibi ilk olarak 25 Eylül 2024’te CVE-2025-0411 olarak izlenen kusuru keşfetti ve Rus tehdit aktörleri tarafından yapılan saldırılarda gözlemledi.

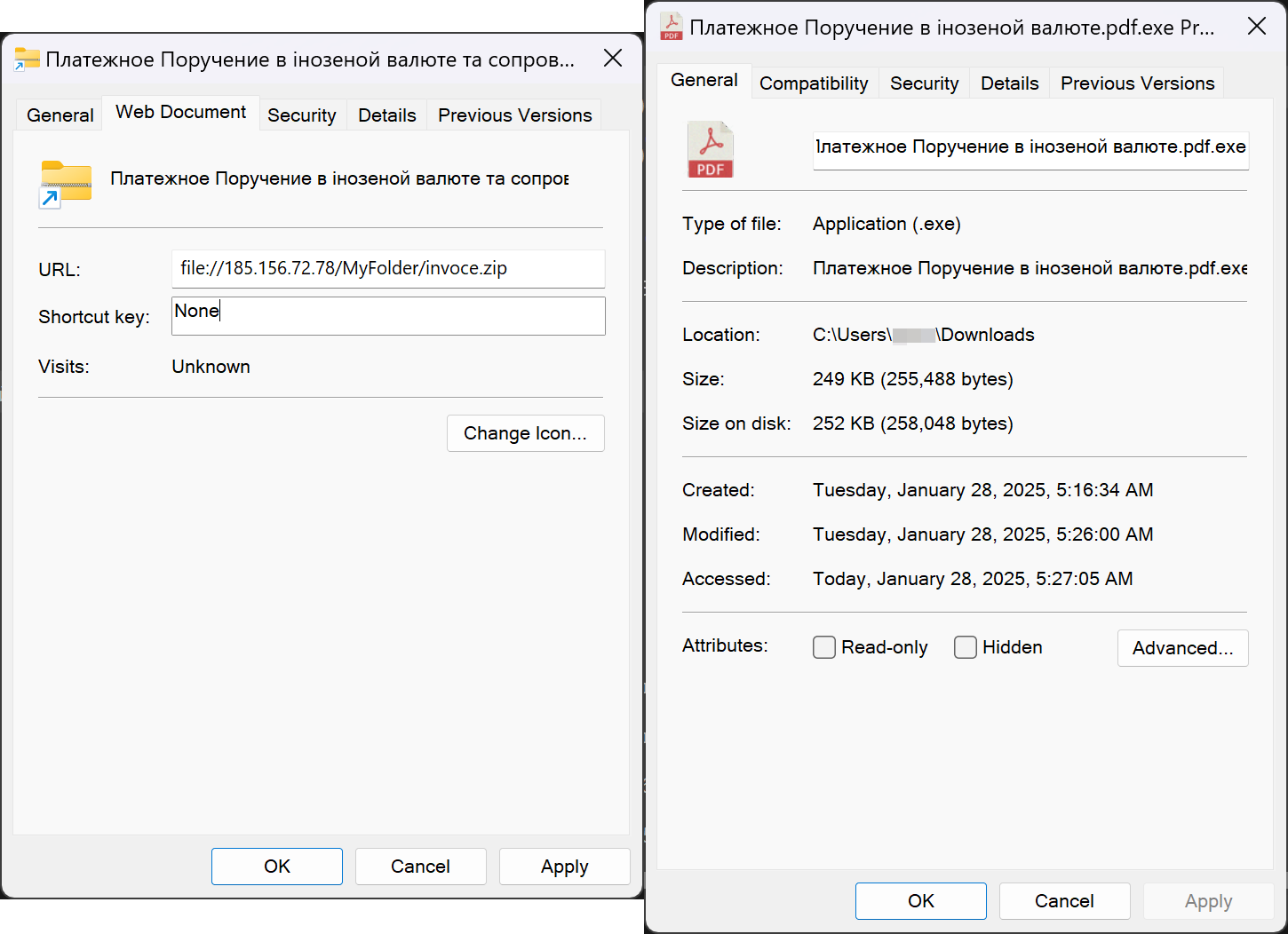

Bilgisayar korsanları, MOTW bayrağının miras eksikliğinden yararlanmak için çift arşivlenmiş dosyalar (bir arşiv içinde bir arşiv) kullanarak CVE-2025-0411’den yararlandı ve bu da uyarıları tetiklemeden kötü amaçlı dosya yürütmesine neden oldu.

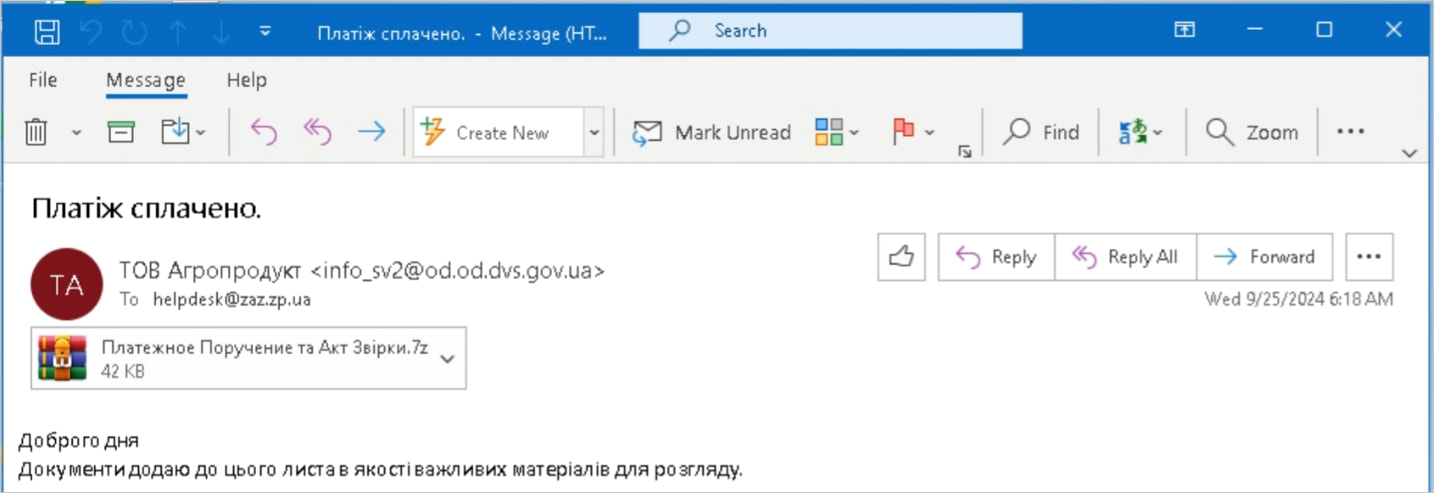

Özel olarak hazırlanmış arşiv dosyaları, güvenliği ihlal edilmiş Ukrayna hükümet hesaplarından güvenlik filtrelerini atlamak ve meşru görünmek için kimlik avı e -postaları yoluyla hedeflere gönderildi.

Kaynak: Trend Micro

Homoglif tekniklerini kullanan saldırganlar, yüklerini 7-ZIP dosyalarında saklayarak zararsız kelime veya PDF belgeleri gösterdi.

Ana arşivi açmak MOTW bayrağını yaymasına rağmen, CVE-2025-0411 kusuru, bayrağın iç arşivin içeriğine yayılmamasına ve kötü amaçlı komut dosyalarının ve yürütülebilir ürünlerin doğrudan başlatılmasına izin vermesine neden oldu.

Kaynak: Trend Micro

Bu son adım, geçmişte info-stajyerler, truva atları, fidye yazılımı yüklemek veya kalıcı erişim için arka kapılar oluşturmak için kullanılan bir kötü amaçlı yazılım damlası olan Smokeloader yükünü tetikler.

Trend Micro, bu saldırıların aşağıdaki kuruluşları etkilediğini söylüyor:

- Ukrayna Devlet İcra Servisi (SES) – Adalet Bakanlığı

- Zaporizhzhzhia Otomobil Yapı Tesisi (PRJSC ZAZ) – Otomobil, otobüs ve kamyon üreticisi

- Kyivpastrans – KYIV toplu taşıma hizmeti

- Deniz şirketi – aletler, elektrikli ekipman ve elektronik üreticisi

- Verkhovyna Bölge Devlet İdaresi -Ivano-Frankivsk Oblast uygulaması

- Ateş – Sigorta Şirketi

- Dnipro City Bölgesel Eczane – Bölgesel eczane

- Kyivvodokanal – Kiev su tedarik şirketi

- Zalishchyky Kent Konseyi – Belediye Meclisi

GÜNCELLEME 7-ZIP

Sıfır günün keşfi Eylül ayında gelmesine rağmen, 7-ZIP geliştiricileriyle çalışan bir kavram kanıtı (POC) istismarını paylaşmak 1 Ekim 2024’e kadar trend micro aldı.

İkincisi, 30 Kasım 2024’te yayınlanan 24.09 sürümünde uygulanan bir yama ile riskleri ele aldı. Ancak, 7-ZIP bir otomatik güncelleme özelliği içermediğinden, 7-ZIP kullanıcılarının eski sürümleri çalıştırması yaygındır.

Bu nedenle, kullanıcıların bu güvenlik açığından korunduklarından emin olmak için en son sürümü indirmeleri şiddetle tavsiye edilir.