Kardeşten toplam 689 yazıcı modeli, Fujifilm, Toshiba ve Konica Minolta’dan 53 diğer modelle birlikte, uzak saldırganların üretebileceği varsayılan bir yönetici şifresi ile birlikte geliyor. Daha da kötüsü, mevcut yazıcılardaki ürün yazılımı yoluyla kusuru düzeltmenin bir yolu yoktur.

CVE-2024-51978 altında izlenen kusur, kardeş donanımının uzun bir incelemesi sırasında Rapid7 araştırmacıları tarafından keşfedilen sekiz güvenlik açıkının bir parçasıdır.

| CVE | Tanım | Etkilenen hizmet | CVSS |

|---|---|---|---|

| CVE-2024-51977 | Kimliği doğrulanmamış bir saldırgan hassas bilgileri sızdırabilir. | HTTP (bağlantı noktası 80), HTTPS (bağlantı noktası 443), IPP (bağlantı noktası 631) | 5.3 (Orta) |

| CVE-2024-51978 | Kimliği doğrulanmamış bir saldırgan cihazın varsayılan yönetici şifresini oluşturabilir. | HTTP (bağlantı noktası 80), HTTPS (bağlantı noktası 443), IPP (bağlantı noktası 631) | 9.8 (kritik) |

| CVE-2024-51979 | Kimliği doğrulanmış bir saldırgan, yığın tabanlı bir arabellek taşmasını tetikleyebilir. | HTTP (bağlantı noktası 80), HTTPS (bağlantı noktası 443), IPP (bağlantı noktası 631) | 7.2 (Yüksek) |

| CVE-2024-51980 | Kimliği doğrulanmamış bir saldırgan, cihazı bir TCP bağlantısı açmaya zorlayabilir. | HTTP üzerinden web hizmetleri (bağlantı noktası 80) | 5.3 (Orta) |

| CVE-2024-51981 | Kimliği doğrulanmamış bir saldırgan, cihazı keyfi bir HTTP isteği gerçekleştirmeye zorlayabilir. | HTTP üzerinden web hizmetleri (bağlantı noktası 80) | 5.3 (Orta) |

| CVE-2024-51982 | Kimliği doğrulanmamış bir saldırgan cihazı çökertebilir. | PJL (bağlantı noktası 9100) | 7.5 (yüksek) |

| CVE-2024-51983 | Kimliği doğrulanmamış bir saldırgan cihazı çökertebilir. | HTTP üzerinden web hizmetleri (bağlantı noktası 80) | 7.5 (yüksek) |

| CVE-2024-51984 | Kimliği doğrulanmış bir saldırgan, yapılandırılmış bir harici hizmetin şifresini açıklayabilir. | LDAP, FTP | 6.8 (Orta) |

Bu önemli güvenlik açığı, yönetici şifresini belirlemek, cihazların kontrolünü ele geçirmek, uzaktan kod yürütmeyi gerçekleştirmek veya bağlı oldukları ağlar içinde pivot için Rapid7 tarafından keşfedilen diğer güvenlik açıkları ile zincirlenebilir.

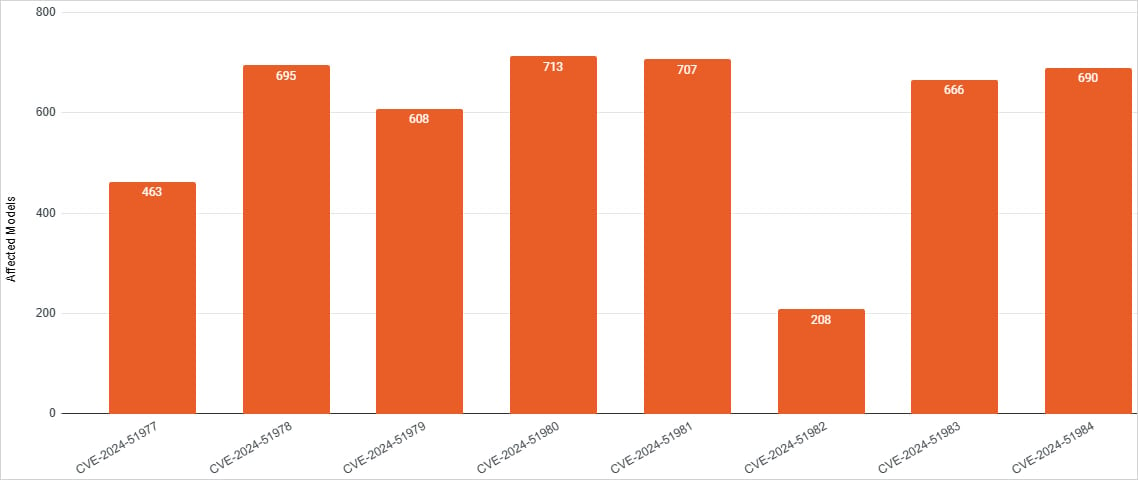

Kusurların hepsi 689 erkek kardeş yazıcı modelinin her birini etkilemez, ancak Fujifilm (46 model), Konica Minolta (6), Ricoh (5) ve Toshiba (2) dahil olmak üzere diğer üreticiler de etkilenir.

Kaynak: Rapid7

Güvensiz şifre üretimi

Etkilenen yazıcılardaki varsayılan şifre, cihazın seri numarasına dayalı özel bir alogthirtm kullanılarak üretim sırasında oluşturulur.

Rapid7’nin ayrıntılı bir teknik analizine göre, şifre oluşturma algoritması kolayca geri dönüşümlü bir işlemi izler:

- Seri numarasının ilk 16 karakterini alın.

- Statik bir “tuz” tablosundan türetilen 8 bayt ekleyin.

- Sonuç SHA256 ile hash.

- Base64-Hash.

- İlk sekiz karakteri alın ve bazı harfleri özel karakterlerle değiştirin.

Saldırganlar, çeşitli yöntemleri kullanarak veya CVE-2024-51977’den yararlanarak hedef yazıcının seri numarasını sızdırabilir. Daha sonra varsayılan yönetici şifresini oluşturmak ve yönetici olarak oturum açmak için algoritmayı kullanabilirler.

Oradan, yazıcıyı yeniden yapılandırabilir, depolanan taramalara erişebilir, adres defterlerini okuyabilir, uzaktan kod yürütme için CVE-2024-51979’dan istismar edebilir veya kimlik bilgilerini hasat etmek için CVE-2024-51984’ü sömürebilirler.

Rapid7 açıklama sürecine Mayıs 2024’te başladı ve JPCERT/CC tarafından diğer üreticilere açıklamaları koordine etmede yardımcı oldu.

Her ne kadar tüm kusurlar etkilenen üreticiler tarafından sağlanan ürün yazılımı güncellemelerinde sabitlenmiş olsa da, CVE-2024-51978 ile ilgili dava risk yönetimi açısından karmaşıktır.

Güvenlik açığı, donanım üretiminde kullanılan şifre üretim mantığına dayanır ve bu nedenle, keşfinden önce yapılan cihazlarda, kullanıcılar değiştirmedikçe öngörülebilir şifrelere sahip olacaktır.

CVE-2024-51978 ile ilgili RAPID7, “Kardeş, bu güvenlik açığının ürün yazılımında tam olarak iyileştirilemeyeceğini ve etkilenen tüm modellerin üretim sürecinde bir değişiklik gerektirdiğini belirtti.”

Etkilenen modellerde listelenen mevcut kardeş yazıcıların kullanıcıları, cihazlarını savunmasız olarak görmeli ve varsayılan yönetici şifresini hemen değiştirmeli ve ardından ürün yazılımı güncellemeleri uygulanmalıdır.

Genel olarak, teminatsız protokoller ve harici ağlar üzerinden yazıcının yönetici arayüzlerine erişimin kısıtlanması önerilir.

Kullanıcıların ne yapması gerektiğine dair talimatlara sahip güvenlik bültenleri, kardeşi Konica Minolta, Fujifilm, Ricoh ve Toshiba için mevcuttur.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.