Kuzey Koreli tehdit aktörleri, Düğüm Paket Yöneticisi’ne (NPM) çevrimiçi depoya 67 kötü amaçlı paket dikti.

Paketler toplu olarak 17.000’den fazla indirme sayıyor ve devam eden bulaşıcı görüşme operasyonunun bir parçası olduğunu değerlendiren paket güvenlik platformu soketindeki araştırmacılar tarafından keşfedildi.

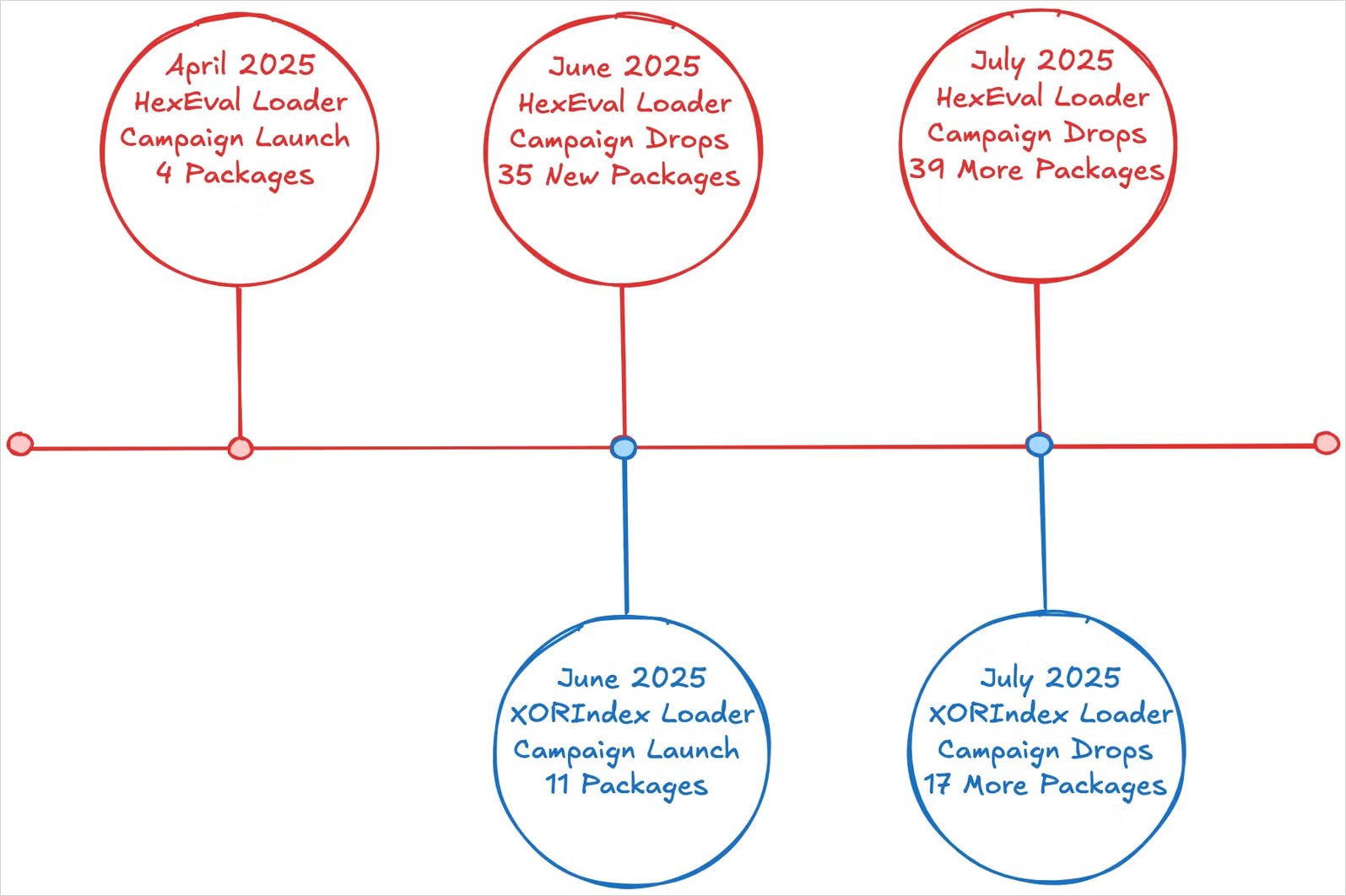

Soket araştırmacıları, kampanyanın Nisan ayından bu yana tespit edilen tehdit faaliyetlerini takip ettiğini söylüyor. Geçen ay, aynı aktör NPM’ye bilgi çalan ve geri çekilenleri geliştiricilerin cihazlarına bırakan 35 paketle sızdı.

Kaynak: soket

Saldırılara Genel Bakış

Bulaşıcı röportaj, çoğunlukla sahte işleri olan geliştiricileri hedefleyen Kuzey Kore devlet destekli bir kampanyadır, onları sistemlerinde kötü amaçlı kod çalıştırmaya yönlendirir.

Amaç, ihlal şirketlerinin kripto para birimi varlıklarını çalmasına izin veren hassas bilgilerin toplanmasından değişmektedir.

Düğüm Paket Yöneticisi (NPM), geliştiricilerin JavaScript kitaplıklarını ve araçlarını yayınladığı ve yüklediği bir platform olan Node.js için varsayılan paket yöneticisidir. Web geliştirmede yaygın olarak kullanılmaktadır, ancak aynı zamanda kötü amaçlı yazılım dağıtımı için tehdit aktörleri tarafından sıklıkla sömürülmektedir.

67 paketten bu sefer NPM’ye yüklenen tehdit aktörleri, meşru yazılım projelerinin ve kütüphanelerinin adlarını taklit eden veya harmanlayan birkaç tane var:

- Vite-Meta-Plugin

- Vite-Postcss-Tools

- vite-logging-tool

- hızlı yol

- güzel tebeşir

- Postcss-Preloader

- JS-Prettier

- Flowframe

- heykelcik

- Midd-JS, Middy-JS

Mağdurlar bu paketlerden herhangi birini yüklediklerinde, bir ‘post -install’ komut dosyası, geçmiş saldırılarda gözlemlenen bir kötü amaçlı yazılım damlası olan Hexeval Loader’a paralel olarak kullanılmış gibi görünen yeni bir araç olan XorIndex Loader’ı başlatacak.

XorIndex Loader, her kurbanı profillemek için ana bilgisayar verileri toplar ve Vercel Cloud Application Company’nin altyapısında barındırılan sabit kodlu bir komut ve kontrol (C2) adresine gönderir.

C2 sunucusu, Değer () kullanılarak kurbanın sisteminde yürütülen bir veya daha fazla JavaScript yükü ile yanıt verir. Bu yükler tipik olarak Beaverail ve InvisibleFerret Backdoor’dur, her ikisi de Kuzey Kore bulaşıcı görüşme operasyonlarına atfedilir.

İki kötü amaçlı yazılım, tehlikeye atılan makinelere erişim sağlar, veri açığa çıkmasına izin verir ve daha fazla yük indirebilir.

Araştırmacılara göre, Kuzey Koreli bilgisayar korsanları eski ve yeni araçları tespit etmek için ince değişikliklerle harmanlıyor ve NPM bir enfeksiyonu her temizlediğinde, farklı NPM hesapları ve paket adları aracılığıyla geri dönüyorlar.

“Bulaşıcı görüşme tehdidi aktörleri, kötü amaçlı yazılım portföylerini çeşitlendirmeye, yeni NPM koruyucu takma adları boyunca döndürmeye, hekseval yükleyici ve beavertail ve fultisibleferet gibi kötü amaçlı yazılım ailelerini yeniden kullanmaya ve xorindex yükleyici dahil olmak üzere yeni gözlemlenen varyantları aktif olarak dağıtmaya devam edecek” – Socket

Araştırmacılar, “Savunucular, bu yükleyicilerin yeni yayınlanan paketlerde, genellikle algılamadan kaçınmak için küçük bir varyasyonlarla devam eden yinelemelerini beklemelidir” diye uyarıyor.

Soket araştırmacıları, en son kampanyadaki tüm kötü amaçlı paketleri NPM’ye bildirdiklerini, ancak bazılarının depoda hala mevcut olabileceğini söylediklerini söylüyor.

Tecrorfuz olmadıklarından emin olmak için kaynaklı paketleri iki kez kontrol etmek, sadece tanınmış projelere ve yayıncılara kanıtlanmış bir kayda sahip olmak ve otomasyon belirtileri için son depo etkinliğini incelemek önemlidir.

Mümkün olduğunda, her zaman şaşkınlık için kaynak kodunu inceleyin ve güvenliklerini değerlendirmek için izole ortamlarda yeni kütüphaneler yürütün.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.