660.000’den fazla açığa çıkan Rsync sunucusu, sunucularda uzaktan kod yürütülmesine izin veren kritik öneme sahip yığın arabellek taşması kusuru da dahil olmak üzere altı yeni güvenlik açığına karşı potansiyel olarak savunmasızdır.

Rsync, artımlı aktarımlar gerçekleştirme, veri aktarım sürelerini ve bant genişliği kullanımını azaltma yeteneği nedeniyle değerli olan açık kaynaklı bir dosya senkronizasyonu ve veri aktarım aracıdır.

Yerel dosya sistemi aktarımlarını, SSH gibi güvenli protokoller üzerinden uzaktan aktarımları ve kendi arka plan programı aracılığıyla doğrudan dosya senkronizasyonunu destekler.

Araç, Rclone, DeltaCopy, ChronoSync gibi yedekleme sistemleri, genel dosya dağıtım havuzları ve bulut ve sunucu yönetimi operasyonları tarafından yaygın olarak kullanılmaktadır.

Rsync kusurları, Google Cloud ve bağımsız güvenlik araştırmacıları tarafından keşfedildi ve uzaktan sistem güvenliğinin ihlal edilmesine yol açan güçlü yararlanma zincirleri oluşturmak için birleştirilebilir.

Openwall’da yayınlanan bültende şöyle yazıyor: “En şiddetli CVE’de, bir saldırgan, sunucunun üzerinde çalıştığı makinede rastgele kod yürütmek için yalnızca genel ayna gibi bir rsync sunucusuna anonim okuma erişimine ihtiyaç duyar.”

Altı kusur aşağıda özetlenmiştir:

- Yığın Arabellek Taşması (CVE-2024-12084): Rsync arka plan programında sağlama toplamı uzunluklarının hatalı işlenmesinden kaynaklanan ve arabellekte sınırların dışında yazmalara yol açan güvenlik açığı. 3.2.7’den < 3.4.0'a kadar olan sürümleri etkiler ve isteğe bağlı kod yürütülmesine olanak sağlayabilir. Azaltma, SHA256 ve SHA512 özet desteğini devre dışı bırakmak için belirli işaretlerle derlemeyi içerir. (CVSS puanı: 9,8)

- Başlatılmamış Yığın Yoluyla Bilgi Sızıntısı (CVE-2024-12085): Dosya sağlama toplamlarını karşılaştırırken başlatılmamış yığın verilerinin sızmasına izin veren kusur. Saldırganlar bu güvenlik açığından yararlanmak için sağlama toplamı uzunluklarını değiştirebilir. Bu durum 3.4.0’ın altındaki tüm sürümleri etkiler ve yığın içeriğini başlatmak için -ftrivial-auto-var-init=zero bayrağıyla derlenerek azaltılabilir. (CVSS puanı: 7,5)

- Sunucu Rastgele İstemci Dosyalarını Sızdırıyor (CVE-2024-12086): Kötü amaçlı bir sunucunun, dosya aktarımı sırasında değiştirilmiş sağlama toplamı değerlerini kullanarak rastgele istemci dosyalarını bayt bayt numaralandırmasına ve yeniden yapılandırmasına olanak tanıyan güvenlik açığı. 3.4.0’ın altındaki tüm sürümler etkilenir. (CVSS puanı: 6,1)

- –inc-recursive Seçeneği aracılığıyla Yol Geçişi (CVE-2024-12087): –inc-recursive seçeneğini kullanırken yetersiz sembolik bağlantı doğrulamasından kaynaklanan sorun. Kötü amaçlı sunucular, istemcide amaçlanan dizinlerin dışına dosya yazabilir. 3.4.0’ın altındaki tüm sürümler savunmasızdır. (CVSS puanı: 6,5)

- –safe-links Seçeneğinin Atlanması (CVE-2024-12088): Rsync’in diğer bağlantıları içeren sembolik bağlantı hedeflerini doğru şekilde doğrulamaması durumunda ortaya çıkan kusur. Bu, yol geçişine ve belirlenen dizinlerin dışına rastgele dosya yazma işlemine neden olur. 3.4.0’ın altındaki tüm sürümler etkilenir. (CVSS puanı: 6,5)

- Sembolik Bağlantı Yarış Durumu (CVE-2024-12747): Sembolik bağlantıların işlenmesinde yarış durumundan kaynaklanan güvenlik açığı. Bu istismar, saldırganların hassas dosyalara erişmesine ve ayrıcalıkları yükseltmesine olanak tanıyabilir. 3.4.0’ın altındaki tüm sürümler etkilenir. (CVSS puanı: 5,6)

CERT Koordinasyon Merkezi (CERT/CC), Rsync kusurları hakkında bir bülten uyarısı yayınlayarak Red Hat, Arch, Gentoo, Ubuntu NixOS, AlmaLinux OS Foundation ve Triton Veri Merkezi’nin etkilendiğini belirtti.

Ancak potansiyel olarak etkilenen daha birçok proje ve tedarikçi henüz yanıt vermedi.

CERT/CC, “Birleştirildiğinde, ilk iki güvenlik açığı (yığın arabellek taşması ve bilgi sızıntısı), bir istemcinin Rsync sunucusunun çalıştığı bir cihazda rastgele kod çalıştırmasına izin veriyor” diye uyardı.

“İstemci, sunucuya yalnızca genel aynalar gibi anonim okuma erişimi gerektirir. Ayrıca, saldırganlar kötü amaçlı bir sunucunun kontrolünü ele geçirebilir ve bağlı herhangi bir istemcinin rastgele dosyalarını okuyabilir/yazabilir. SSH anahtarları gibi hassas veriler çıkarılabilir ve ~/.bashrc veya ~/.popt gibi dosyaların üzerine yazılarak kötü amaçlı kod çalıştırılabilir.”

RedHat, CVE-2024-12084 hakkındaki kendi bülteninde pratik bir azaltıcı önlem olmadığını ve kusurun Rsync’in varsayılan yapılandırmasında kullanılabileceğini belirtti.

RedHat, “rsync’in varsayılan rsyncd yapılandırmasının, bu güvenlik açığı riski taşıyan anonim dosya senkronizasyonuna izin verdiğini unutmayın” diye açıklıyor.

“Aksi takdirde, saldırganın kimlik doğrulaması gerektiren sunucular için geçerli kimlik bilgilerine ihtiyacı olacaktır.”

Tüm kullanıcılara mümkün olan en kısa sürede sürüm 3.4.0’a yükseltme yapmaları önerilir.

Yaygın etki

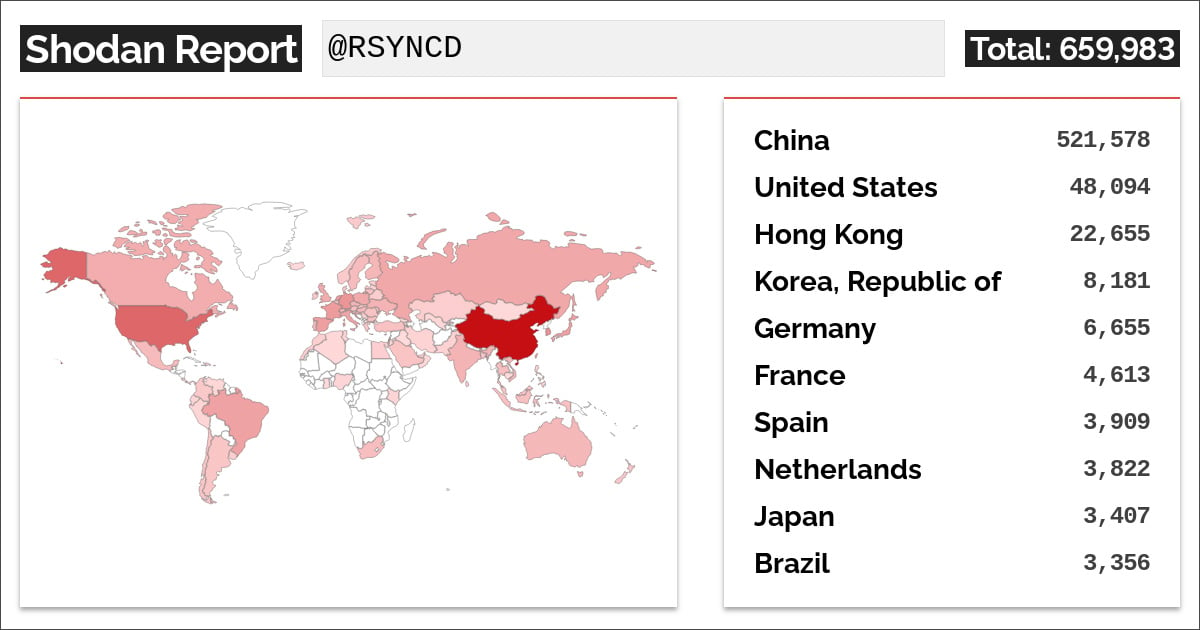

BleepingComputer tarafından yürütülen bir Shodan araştırması, açığa çıkan Rsync sunucularına sahip 660.000’den fazla IP adresinin bulunduğunu gösteriyor.

IP adreslerinin çoğu Çin’de bulunuyor ve 521.000’i açığa çıkıyor; bunu çok daha az sayıda ABD, Hong Kong, Kore ve Almanya izliyor.

Açığa çıkan bu Rsync sunucularından 306.517’si, varsayılan TCP bağlantı noktası 873’te çalışıyor ve 21.239’u, genellikle SSH tüneli üzerinden Rsync için kullanılan 8873 numaralı bağlantı noktasını dinliyor.

Binary Edge ayrıca çok sayıda açıkta kalan Rsync sunucusunu da gösteriyor ancak bunların sayısı 424.087 ile daha düşük.

Açığa çıkan çok sayıda sunucu olmasına rağmen, saldırganların geçerli kimlik bilgilerine ihtiyaç duyması veya sunucunun, test etmediğimiz anonim bağlantılar için yapılandırılması gerekmesi nedeniyle bunların yeni açıklanan güvenlik açıklarına karşı savunmasız olup olmadığı belirsizdir.

Tüm Rsync kullanıcılarının 3.4.0 sürümüne yükseltmeleri veya arka plan programını kimlik bilgileri gerektirecek şekilde yapılandırmaları önemle tavsiye edilir.

Şimdi yükseltme yapamayanlar için, sunucuların uzaktan erişilememesi için çevredeki TCP bağlantı noktası 873’ü de engelleyebilirsiniz.