Bilgi çalan kötü amaçlı yazılımları zorlamak için sahte yazılım güncellemeleri ve hatalar görüntüleyen kötü amaçlı eklentiler yüklemek için WordPress siteleri saldırıya uğruyor.

Geçtiğimiz birkaç yılda, çalınan kimlik bilgileri ağları ihlal etmek ve verileri çalmak için kullanıldığından, bilgi çalan kötü amaçlı yazılımlar dünya çapındaki güvenlik savunucuları için bir bela haline geldi.

2023 yılından bu yana, ClearFake adlı kötü amaçlı bir kampanya, bilgi çalan kötü amaçlı yazılımlar dağıtan güvenliği ihlal edilmiş web sitelerinde sahte web tarayıcısı güncelleme bannerları görüntülemek için kullanılıyor.

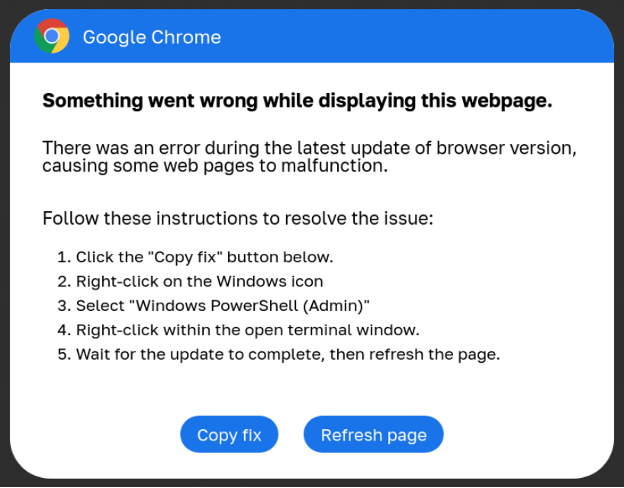

2024 yılında, ClearFake ile birçok benzerliği paylaşan ancak bunun yerine düzeltmeler içeren yazılım hata mesajları gibi davranan ClickFix adlı yeni bir kampanya tanıtıldı. Ancak bu “düzeltmeler”, çalıştırıldığında bilgi çalan kötü amaçlı yazılımları indirip yükleyecek PowerShell komut dosyalarıdır.

Kaynak: BleepingComputer

Tehdit aktörlerinin Google Chrome, Google Meet konferansları, Facebook ve hatta captcha sayfaları için sahte hatalar gösteren bannerlar görüntülemek üzere siteleri tehlikeye atmasıyla, ClickFix kampanyaları bu yıl giderek daha yaygın hale geldi.

Kötü amaçlı WordPress eklentileri

Geçtiğimiz hafta GoDaddy, ClearFake/ClickFix tehdit aktörlerinin, bu kampanyalarla ilişkili sahte uyarıları görüntüleyen kötü amaçlı eklentiler yüklemek için 6.000’den fazla WordPress sitesini ihlal ettiğini bildirdi.

GoDaddy güvenlik araştırmacısı Denis Sinegubko şöyle açıklıyor: “GoDaddy Güvenlik ekibi, sahte WordPress eklentileri yoluyla dağıtılan ClickFix’in (ClearFake olarak da bilinir) yeni bir sahte tarayıcı güncelleme kötü amaçlı yazılım türünü izliyor.”

“Bu görünüşte meşru eklentiler, web sitesi yöneticilerine zararsız görünecek şekilde tasarlandı, ancak son kullanıcılara sahte tarayıcı güncelleme istemleri gönderen gömülü kötü amaçlı komut dosyaları içeriyor.”

Kötü amaçlı eklentiler, Wordfense Security ve LiteSpeed Cache gibi meşru eklentilere benzer adlar kullanırken diğerleri genel, uydurma adlar kullanır.

Haziran ile Eylül 2024 arasında bu kampanyada görülen kötü amaçlı eklentilerin listesi şöyle:

| LiteSpeed Önbellek Klasik | Özel CSS Enjektörü |

| MonsterInsights Klasik | Özel Altbilgi Oluşturucu |

| Wordfence Güvenliği Klasik | Özel Giriş Şekillendirici |

| Arama Sıralaması Arttırıcı | Dinamik Kenar Çubuğu Yöneticisi |

| SEO Güçlendirici Pro | Kolay Tema Yöneticisi |

| Google SEO Geliştirici | Form Oluşturucu Pro |

| Sıra Yükseltici Pro | Hızlı Önbellek Temizleyici |

| Yönetici Çubuğu Özelleştirici | Duyarlı Menü Oluşturucu |

| Gelişmiş Kullanıcı Yöneticisi | SEO Optimize Edici Pro |

| Gelişmiş Widget Yönetimi | Basit Gönderi Geliştirici |

| İçerik Engelleyici | Sosyal Medya Entegratörü |

Web sitesi güvenlik firması Sucuri, “Universal Popup Plugin” adlı sahte bir eklentinin de bu kampanyanın bir parçası olduğunu kaydetti.

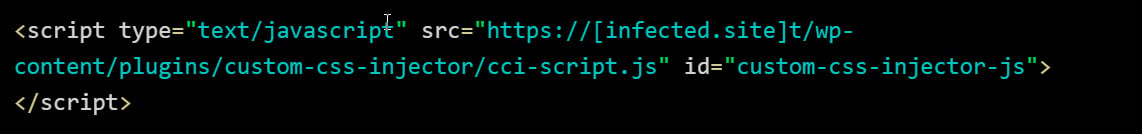

Kötü amaçlı eklenti yüklendiğinde, sitenin HTML’sine kötü amaçlı bir JavaScript komut dosyası enjekte etmek için varyanta bağlı olarak çeşitli WordPress eylemlerini bağlar.

Kaynak: GoDaddy

Bu komut dosyası yüklendiğinde, Binance Akıllı Zincir (BSC) akıllı sözleşmesinde saklanan başka bir kötü amaçlı JavaScript dosyasını yüklemeye çalışacak ve bu dosya daha sonra sahte banner’ları görüntülemek için ClearFake veya ClickFix komut dosyasını yükleyecektir.

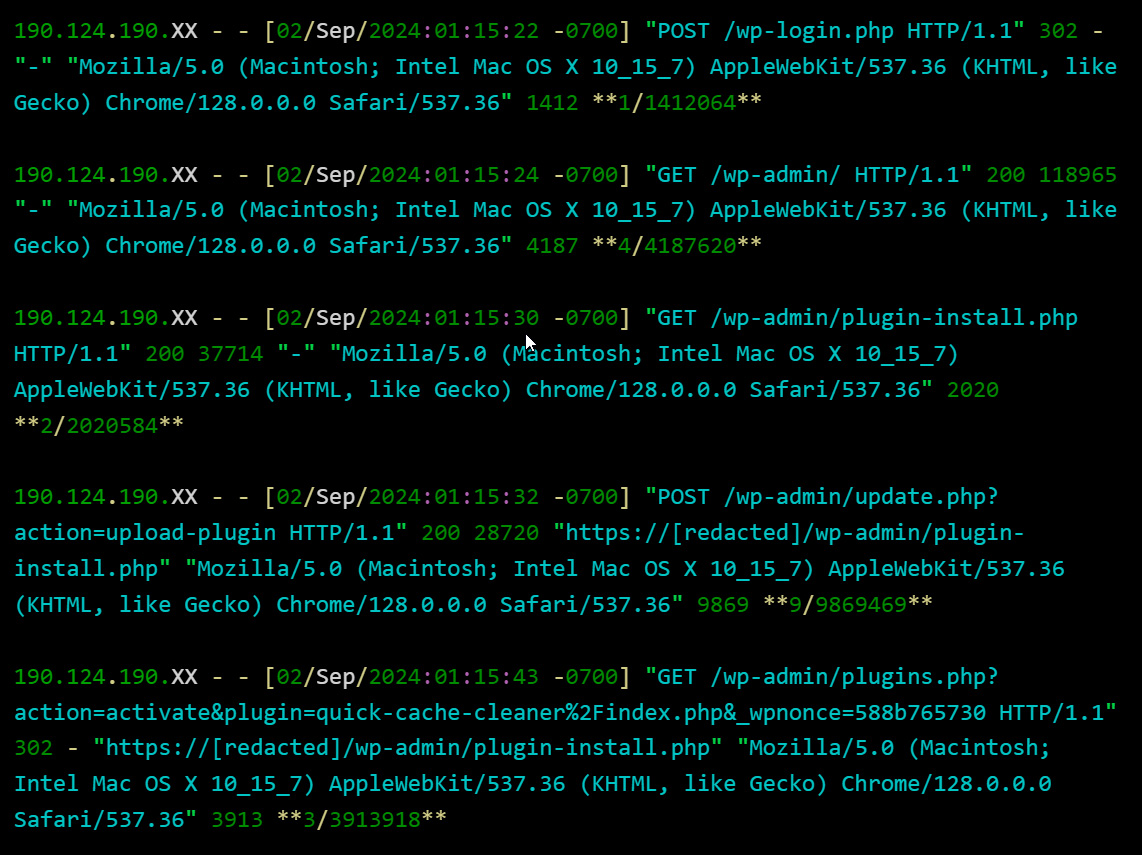

Sinegubko tarafından analiz edilen web sunucusu erişim günlüklerine göre, tehdit aktörleri WordPress sitesine giriş yapmak ve eklentiyi otomatik bir şekilde yüklemek için çalınan yönetici kimlik bilgilerini kullanıyor gibi görünüyor.

Aşağıdaki görüntüden de görebileceğiniz gibi tehdit aktörleri, öncelikle sitenin giriş sayfasını ziyaret etmek yerine tek bir POST HTTP isteği aracılığıyla giriş yapıyor. Bu, kimlik bilgileri zaten alındıktan sonra işlemin otomatik bir şekilde yapıldığını gösterir.

Tehdit aktörü oturum açtıktan sonra kötü amaçlı eklentiyi yükleyip yükler.

Kaynak: GoDaddy

Tehdit aktörlerinin kimlik bilgilerini nasıl elde ettiği belirsiz olsa da araştırmacı, bunun daha önceki kaba kuvvet saldırıları, kimlik avı ve bilgi hırsızlığı yapan kötü amaçlı yazılımlar yoluyla olabileceğini belirtiyor.

Bir WordPress işletmesiyseniz ve ziyaretçilere sahte uyarıların görüntülendiğine dair raporlar alıyorsanız, hemen yüklü eklentilerin listesini incelemeli ve kendi yüklemediğiniz eklentileri kaldırmalısınız.

Bilinmeyen eklentiler bulursanız, yönetici kullanıcıların şifrelerini derhal yalnızca sitenizde kullanılan benzersiz bir şifreye sıfırlamanız gerekir.