Kâr amacı gütmeyen güvenlik kuruluşu Shadowserver, 6.000’den fazla SmarterMail sunucusunun çevrimiçi ortamda açığa çıktığını ve kritik bir kimlik doğrulama atlama güvenlik açığından yararlanan saldırılara karşı muhtemelen savunmasız olduğunu tespit etti.

Siber güvenlik şirketi watchTowr, güvenlik kusurunu 8 Ocak’ta geliştirici SmarterTools’a bildirdi ve geliştirici SmarterTools, 15 Ocak’ta bir tanımlayıcı atamadan bir düzeltme yayınladı.

Güvenlik açığı daha sonra CVE-2026-23760 olarak atandı ve kimliği doğrulanmamış saldırganların yönetici hesaplarını ele geçirmesine ve ana bilgisayarda uzaktan kod yürütmesine olanak tanıyarak güvenlik açığı bulunan sunucuların kontrolünü ele geçirmelerine olanak tanıdığı için kritik önem derecesine sahip oldu.

Perşembe günü NIST ulusal güvenlik açığı veritabanına eklenen bir öneriye göre, “9511 derlemesinden önceki SmarterTools SmarterMail sürümleri, parola sıfırlama API’sinde bir kimlik doğrulama atlama güvenlik açığı içeriyor”.

“Şifreyi zorla sıfırlama uç noktası, anonim isteklere izin verir ve sistem yöneticisi hesapları sıfırlanırken mevcut şifreyi veya sıfırlama jetonunu doğrulamayı başaramaz. Kimliği doğrulanmamış bir saldırgan, hesabı sıfırlamak için bir hedef yönetici kullanıcı adı ve yeni bir şifre sağlayabilir, bu da SmarterMail örneğinin tamamen idari olarak ele geçirilmesine neden olabilir.”

watchTowr, bu kimlik doğrulama atlama kusurunu, SmarterMail’de (CVE-2025-52691) saldırganların yama uygulanmamış sunucularda uzaktan kod yürütme olanağı sağlayan başka bir kritik kimlik doğrulama öncesi güvenlik açığı bulmasından iki hafta sonra keşfetti.

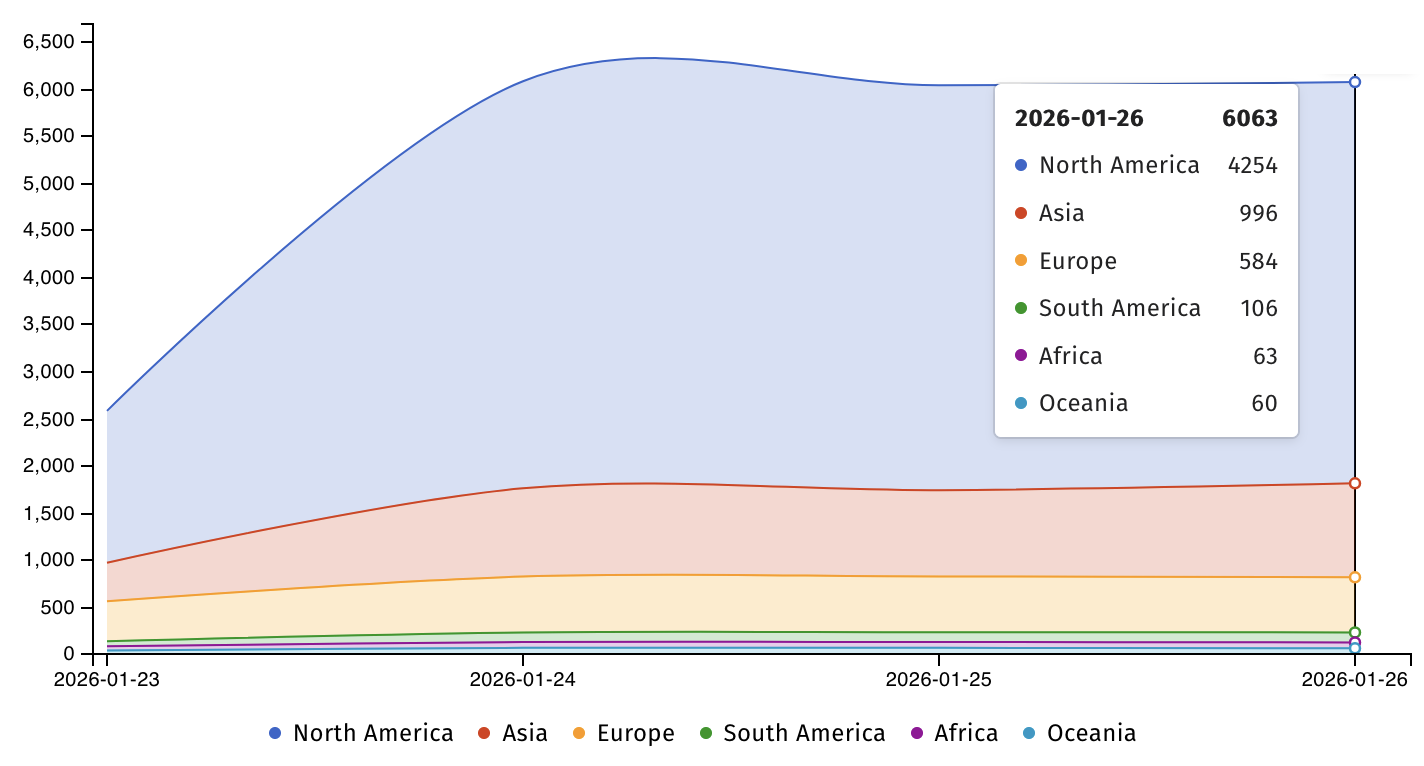

Pazartesi günü Shadowserver, devam eden CVE-2026-23760 saldırılarına karşı “muhtemelen savunmasız” olarak işaretlenen 6.000’den fazla SmarterMail sunucusunu (Kuzey Amerika’da 4.200’den fazlası ve Asya’da yaklaşık 1.000) takip ettiğini açıkladı.

Macnica tehdit araştırmacısı Yutaka Sejiyama ayrıca BleepingComputer’a, taramalarının CVE-2026-23760 saldırılarına karşı hala savunmasız olan 8.550’den fazla SmarterMail örneğini geri getirdiğini söyledi.

Yalnızca yönetici hesabının kullanıcı adı hakkında önceden bilgi sahibi olmayı gerektiren bir kavram kanıtı istismarını paylaşan watchTowr, 21 Ocak’ta kusurun yaygın olarak kullanıldığına dair ihbar alındığını belirtti. Siber güvenlik firması Huntress, ertesi gün raporlarını doğruladı ve kötü niyetli saldırıların kitlesel, otomatik istismara işaret ettiğini belirtti.

Pazartesi günü CISA, aktif olarak yararlanılan güvenlik açıkları listesine CVE-2026-23760’ı ekledi ve ABD devlet kurumlarına 16 Şubat’a kadar üç hafta içinde sunucularını koruma altına almalarını emretti.

CISA, “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleri oluşturuyor ve federal kuruluşlar için önemli riskler oluşturuyor” uyarısında bulundu. “Satıcı talimatlarına göre azaltımları uygulayın, bulut hizmetleri için geçerli BOD 22-01 kılavuzunu izleyin veya azaltıcı önlemler mevcut değilse ürünü kullanmayı bırakın.”

Dün Shadowserver, GNU Inetutils telnetd sunucusundaki kritik bir kimlik doğrulama bypass güvenlik açığını hedef alan devam eden saldırılar sırasında Telnet parmak izlerine sahip neredeyse 800.000 IP adresi bulduğunu da bildirdi.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.