Resim: Bing Resim Oluşturucu

ESET kötü amaçlı yazılım araştırmacıları, Google Play Store’da on binlerce yüklemeye sahip bir Android ekran kayıt uygulamasında gizlenmiş yeni bir uzaktan erişim truva atı (RAT) buldu.

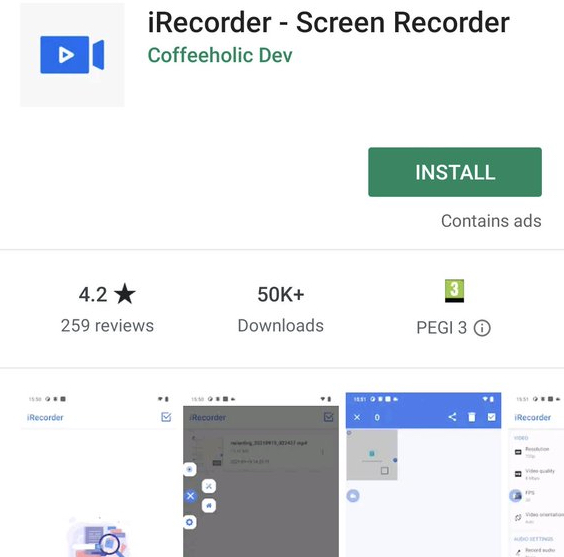

Mağazaya ilk olarak Eylül 2021’de eklenmiş olan “iRecorder – Screen Recorder” uygulaması, muhtemelen yaklaşık bir yıl sonra, Ağustos 2022’de yayınlanan kötü amaçlı bir güncellemeyle truva atı haline getirildi.

Uygulamanın adı, istek bir ekran kayıt aracının beklenen yetenekleriyle eşleştiğinden, ses kaydı yapmak ve virüs bulaşmış cihazlardaki dosyalara erişmek için izin istemeyi kolaylaştırdı.

Uygulama, kaldırılmadan önce Google Play Store’da 50.000’den fazla yükleme topladı ve kullanıcıları kötü amaçlı yazılım bulaşmasına maruz bıraktı.

ESET kötü amaçlı yazılım araştırmacısı Lukas Stefanko, “iRecorder’ın kötü niyetli davranışıyla ilgili bildirimimizin ardından, Google Play güvenlik ekibi onu mağazadan kaldırdı” dedi.

“Ancak, uygulamanın alternatif ve resmi olmayan Android pazarlarında da bulunabileceğini belirtmek önemlidir. iRecorder geliştiricisi, Google Play’de başka uygulamalar da sağlar, ancak bunlar kötü amaçlı kod içermez.”

ESET tarafından AhRat olarak adlandırılan söz konusu kötü amaçlı yazılım, AhMyth olarak bilinen açık kaynaklı bir Android RAT’a dayanmaktadır.

Virüslü cihazların konumunu izleme, arama kayıtlarını, kişileri ve kısa mesajları çalma, SMS mesajları gönderme, fotoğraf çekme ve arka plan sesini kaydetme dahil ancak bunlarla sınırlı olmamak üzere çok çeşitli yeteneklere sahiptir.

Daha yakından incelendiğinde ESET, kötü niyetli ekran kayıt uygulamasının kendisinin yalnızca RAT’ın yeteneklerinin bir alt kümesini kullandığını, çünkü yalnızca ortam sesi kayıtları oluşturmak ve dışarı sızdırmak ve belirli uzantılara sahip dosyaları çalmak için kullanıldığını ve potansiyel casusluk faaliyetlerine işaret ettiğini buldu.

Bu, Google Play mağazasına sızan AhMyth tabanlı Android kötü amaçlı yazılımının ilk örneği değil. ESET ayrıca 2019’da, bir radyo yayın uygulaması kılığına girerek Google’ın uygulama inceleme sürecini iki kez kandıran, AhMyth tarafından trojanlaştırılmış başka bir uygulamanın ayrıntılarını da yayınladı.

Stefanko, “Daha önce, açık kaynaklı AhMyth, APT36 olarak da bilinen, toplum mühendisliği tekniklerini kapsamlı bir şekilde kullanması ve Güney Asya’daki hükümet ve askeri kuruluşları hedef almasıyla tanınan bir siber casusluk grubu olan Transparent Tribe tarafından kullanılıyordu” dedi.

“Yine de, mevcut örnekleri belirli bir gruba atfedemiyoruz ve bunların bilinen bir gelişmiş kalıcı tehdit (APT) grubu tarafından üretildiğine dair hiçbir belirti yok.”