Siber güvenlik araştırmacıları, son beş yılda milyonlarca kötü amaçlı “görüntüsüz” konteyner yerleştirerek Docker Hub’ı hedef alan çok sayıda kampanya keşfettiler ve açık kaynak kayıtlarının tedarik zinciri saldırılarına nasıl yol açabileceğinin altını bir kez daha çizdiler.

JFrog güvenlik araştırmacısı Andrey Polkovnichenko, The Hacker News ile paylaşılan bir raporda, “Docker Hub’daki dört milyondan fazla deponun görüntüsü yoktur ve depo belgeleri dışında hiçbir içeriğe sahip değildir” dedi.

Dahası, dokümantasyonun konteynerle hiçbir bağlantısı yoktur. Bunun yerine, kullanıcıları kimlik avı veya kötü amaçlı yazılım barındıran web sitelerini ziyaret etmeye teşvik etmek için tasarlanmış bir web sayfasıdır.

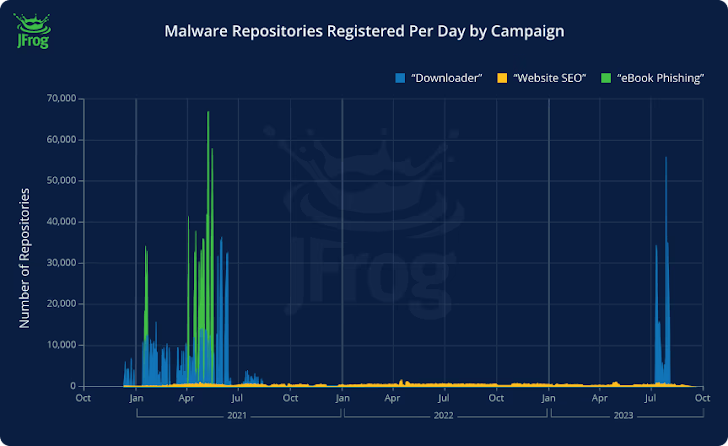

Ortaya çıkarılan 4,79 milyon resimsiz Docker Hub deposundan 3,2 milyonunun, üç geniş kampanyanın parçası olarak şüphelenmeyen kullanıcıları sahte sitelere yönlendirmek için açılış sayfaları olarak kullanıldığı söyleniyor:

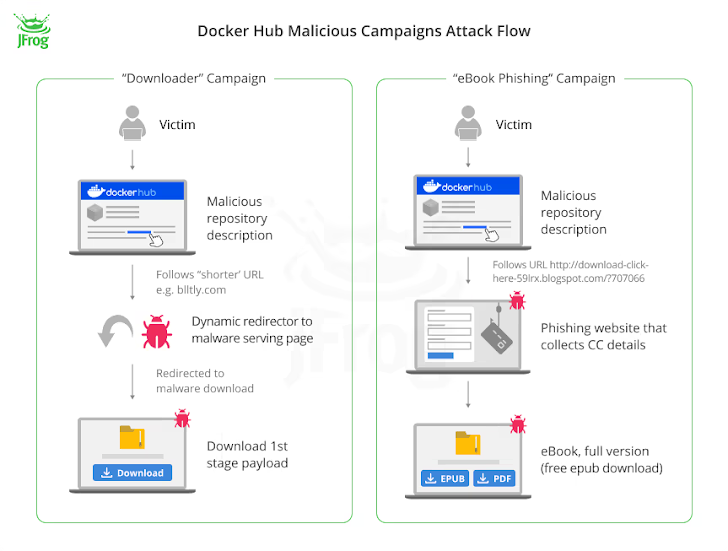

- Korsan olduğu iddia edilen içeriğe veya video oyunlarına yönelik hilelere yönelik bağlantıların reklamını yapan, ancak ya doğrudan kötü amaçlı kaynaklara ya da meşru bir kaynağa bağlantı veren ve karşılığında JavaScript kodunu içeren, 500 milisaniye sonra kötü amaçlı yük.

- E-kitap arayan kullanıcıları bir web sitesine (“rd.lesac.ru”) yönlendiren ve ardından e-kitapları indirmek için mali bilgilerini girmeye teşvik eden e-kitap kimlik avı (2021’in ortasında oluşturulan veri havuzları) kitap.

- Bazı durumlarda Penzu adı verilen çevrimiçi günlük barındırma hizmetine bağlantı içeren web sitesi (Nisan 2021’den Ekim 2023’e kadar her gün oluşturulan binlerce veri deposu).

İndirme kampanyasının bir parçası olarak sunulan yük, bir komuta ve kontrol (C2) sunucusuyla iletişim kurmak ve sistem meta verilerini iletmek için tasarlandı; ardından sunucu, kırılmış yazılıma bir bağlantıyla yanıt veriyor.

Öte yandan, kampanyanın aynı zamanda gevşek bir içerik denetleme politikasına sahip sitelerde de yayılması nedeniyle, web sitesi kümesinin kesin hedefi şu anda belirsizdir.

JFrog’un güvenlik araştırmaları kıdemli direktörü Shachar Menashe, “Bu üç kampanyanın en endişe verici yönü, kullanıcıların başlangıçta kendilerini korumak için dikkatli davranmak dışında yapabilecekleri pek bir şeyin olmamasıdır.” dedi. Hacker Haberleri.

“Aslında, bazı durumlarda yapımı üç yıl süren bir kötü amaçlı yazılım oyun alanına bakıyoruz. Bu tehdit aktörleri oldukça motive olmuş durumda ve kurbanları cezbetmek için Docker Hub adının güvenilirliğinin arkasına saklanıyorlar.”

XZ Utils’in ele geçirilmesi örneğinde de görüldüğü gibi, tehdit aktörlerinin iyi bilinen hizmetleri zehirlemek için yoğun çaba harcadığı göz önüne alındığında, geliştiricilerin açık kaynaklı ekosistemlerden/paketleri indirme konusunda dikkatli olmaları zorunludur.

Menashe, “Murphy Yasası’nın da belirttiği gibi, eğer bir şey kötü amaçlı yazılım geliştiricileri tarafından istismar edilebilecekse, bu kaçınılmaz olarak olacaktır, bu nedenle bu kampanyaların Docker Hub’dan daha fazla veri havuzunda bulunmasını bekliyoruz” dedi.