Slack, ekipler ve her yeni iletişim aracı ile bile, e -posta işletmeler için en iyi saldırı vektörü olmaya devam ediyor. Neden? Çünkü tanıdık, güvenilir ve sömürülmesi kolaydır.

İkna edici bir mesaj, gereken her şeydir ve tehditler ses çıkarmadan filtreler, AV’ler ve EDR’lerin hemen yanından geçer.

Aşağıda, geleneksel araçlar tarafından tespit edilmeyen ancak herhangi birinde tam olarak ortaya çıkan beş gerçek saldırı örneği bulunmaktadır.

Nasıl çalıştıklarını ve bu tür tehditleri çok daha az çaba ile nasıl durdurabileceğinizi görmek için kontrol edin.

1. Kötü amaçlı yazılım ekleri: rutin görünen tehdit

Birçok SoC için, kötü amaçlı yazılım ekleri en sinir bozucu kör noktalardan biri olmaya devam etmektedir. Yüzeyde, bu dosyalar günlük iş belgeleri, PDF’ler, faturalar, gönderim notları gibi görünür.

Sık sık geçerler çünkü statik analiz dosyanın gerçekte ne yaptığını yakalamıyor.

Socs neden özlüyor:

- Statik tarayıcılar sadece imzaları kontrol ediyor, davranış değil

- Güvenilir Hizmetler (SharePoint gibi) yük yükünü barındıran yanlış negatifleri artırır

- Gerçek kullanıcı etkileşimi, tam yük zincirinin test ortamlarında yürütülmediği anlamına gelir

Ancak any.Run gibi etkileşimli bir sanal alan ile SOC ekipleri tam olarak eksik olanı elde eder: bir dosya açıldığı andan itibaren son uygulama girişimine tam görünürlük.

Statik tarayıcıların aksine, sanal alan dosya ile aktif olarak etkileşime girer, düğmeleri tıklar, bağlantıları açar ve gizli yükleri tetikleyerek, aksi takdirde uykuda kalacak davranışları ortaya çıkarır.

Yüzeyde temiz görünen dosyalar bile gerçek zamanlı olarak izlendiğinde gerçek doğalarını ortaya çıkarır.

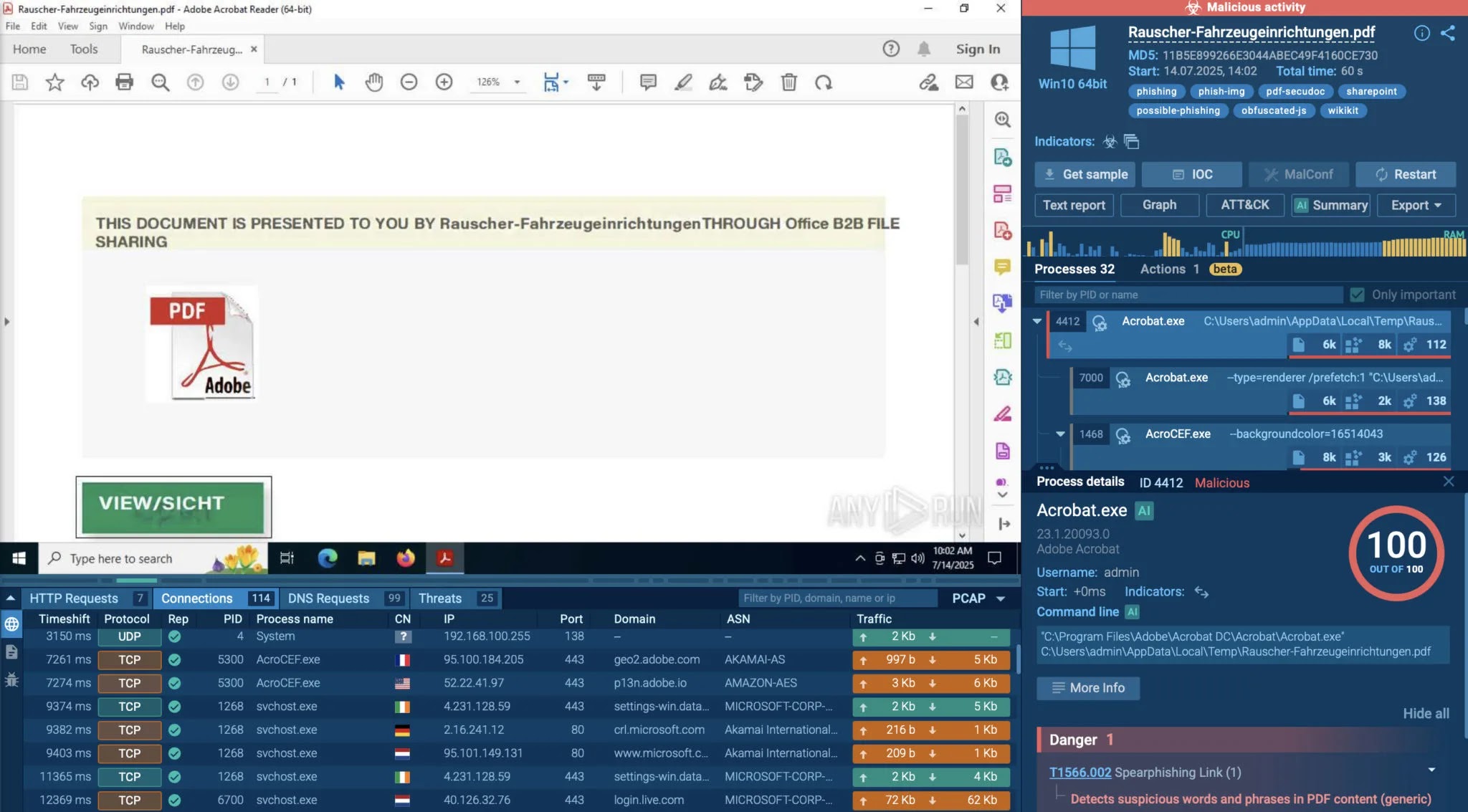

Gerçek durum: yasal görünen tehlikeli bir PDF

İlk bakışta, Rauscher-Fahrzeugeinrichtungen.pdf rutin bir iş dosyası gibi görünüyordu. Ancak herhangi birinde patladığında, Run’un kum havuzu, çok farklı bir resim ortaya çıktı.

Dosya açıldığında, bir kimlik avı sayfasına ulaştı. SharePoint; Filtreleri atlamak için sıklıkla kullanılan güvenilir bir Microsoft etki alanı.

İçeride, gizlenmiş JavaScript, lansmanı da dahil olmak üzere sessizce daha fazla sistem etkinliğini tetikledi. Adobe Acrobat Ve Microsoft Edge.

Kenar yüklendi Sahte Microsoft Giriş Sayfasıkimlik bilgilerini çalmak için inşa edildi. Bu arada, verileri eklemek için harici sunuculara bağlı arka plan işlemleri.

Herhangi bir.run bunu bir Sosyal Mühendislik Saldırısıeşleme MITER T1566 (Kimlik avı) ve açıktan kimlik bilgisi hırsızlık girişimine kadar tam yürütme zincirinin ortaya çıkması.

Bir kum havuzu olmadan, bu dosya temiz görünüyordu. Herhangi bir.Run ile SOC ekipleri, zarar vermeden önce tehditleri tespit etmek, anlamak ve durdurmak için ihtiyaç duydukları görünürlüğü elde ederler.

Equip your SOC with ANY.RUN’s sandbox to detect evasive email threats in real time and cut response time with less manual effort -> Sign up now 2. Kimlik Bilgisi hırsızlığı: Bir tıklama kapıyı açtığında

Kimlik bilgisi hırsızlığı, özellikle MFA’yı atlamak için tasarlanmış araçlarla eşleştirildiğinde, SOCS için en tehlikeli e -posta tehditlerinden biri olmaya devam ediyor.

Bu kimlik avı kampanyaları genellikle geleneksel savunmalar için neredeyse görünmez olan meşru görünen ve davranışları tetikleyen iyi hazırlanmış bağlantılara güvenir.

Çoğu SOC aracı bilinen göstergeler için tarar, ancak bir bağlantı tıklandıktan sonra nadiren ne olduğunu yakalarlar. Etkileşimli sanal alanların tüm farkı yarattığı yer burasıdır.

Gerçek Durum: Tycoon 2FA ile Kimlik Avı

Bu saldırıda, bir kimlik avı e -postası, Tycoon 2fa; Microsoft ve Google hesaplarında MFA’yı atlamak için kullanılan bir araç.

Tıklandıktan sonra, herhangi bir.Run Sandbox, birden fazla kenar işlemi başlatma gözlemledi; Erken kırmızı bayrak. Bu işlemler tarayıcı önbelleği ve kullanıcı verilerini değiştirmeye başladı ve hatta kayıt defteri anahtarlarını düzenlemeye başladı.

Mağdur daha sonra bir Microsoft Oturum Açma Sayfasının Mükemmel Çoğaltılmasıkötü niyetli bir alanda barındırılır. Buraya girilen kimlik bilgileri doğrudan saldırgana gider.

Sandbox da bir potansiyeli işaretledi Tor bağlantısımuhtemelen çalınan verileri dışarı atmak için kullanılır.

.webp)

Bir kum havuzu olmadan, bu tür kimlik avı etkinliği normal bir tarama seansına benziyor.

Ancak, SOC’niz tam saldırı akışını görebilir, şüpheli kalıpları tanımlayabilir, MFA baypas girişimlerini tespit edebilir ve kimlik bilgileri kaybolmadan önce bunları engelleyebilir.

3. Sıfır gün istismarları: beklemeyen saldırılar

Sıfır günleri SOC’ler için bir kabustur çünkü henüz bir yama veya imzası olmayan kusurlardan yararlanırlar. Geleneksel araçlar tanımadıkları şeyi yakalayamaz ve bu tehditleri tam olarak bu kadar tehlikeli kılan şey budur.

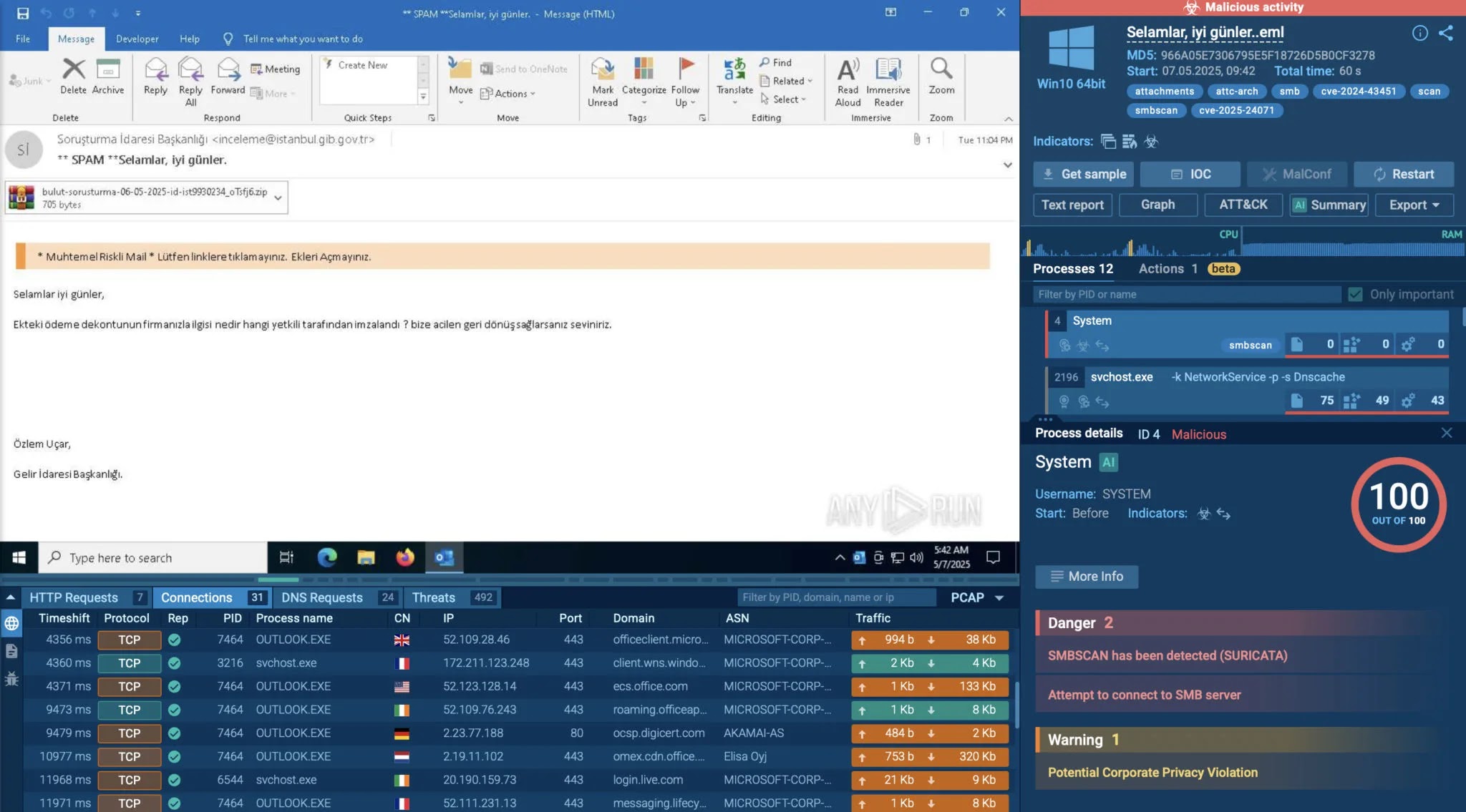

Yakın tarihli bir dava dahil CVE-2024-43451sadece kötü niyetli bir kısayol dosyasıyla etkileşime girerek NTLMV2 karmalarını sızdıran bir Windows güvenlik açığı.

Tıklama gerekmez, sadece e -postanın önizlemesi saldırıyı başlatmak için yeterliydi.

Gerçek durum: sıfır gün istismarıyla kimlik avı

Herhangi bir.Run Sandbox’ın içinde, kötü niyetli bir .eml dosyası açıldı. Herhangi bir kullanıcı eylemi olmadan tetiklendi KenarDaha sonra Winrarve sonunda güvenlik açığını kötüye kullanan gizli komutlar başlattı.

Sonunda sessiz SMB bağlantısı kullanıcının ntlmv2 karma işlemini gideren saldırganlara bir yol verdi hurma yanal hareket.

SOCS için tam olarak bu yüzden davranışsal görünürlük önemlidir. Herhangi bir.Run ile, saldırganlar içeri girmeden önce bir dakikadan kısa bir süre içinde algılanır ve haritalanır.

4.

QR kodları aracılığıyla kimlik avı, SOCS için artan bir zorluktur. Bu saldırılar, kötü niyetli QR kodlarını e -postalara veya eklere yerleştirerek kullanıcıları telefonlarıyla taramaya çeker.

Mobil cihazlar genellikle kurumsal savunmaların dışında oturduğundan, saldırı filtreleri, EDR’leri ve e -posta ağ geçitlerini tamamen atlar.

Gerçek durum: QR üzerinden sesli mesaj Phish

Run oturumunda, bir kimlik avı e -postası kullanıcının bir sesli mesajı olduğunu iddia etti. Yakalama? Bunu duymak için bir QR kodu taramak zorunda kaldılar.

Sandbox’ın içinde, herhangi bir.Run’un otomatik etkileşimi başladı, Kodu taramak, URL’yi kodlamak ve kimlik avı sitesini ortaya çıkarmak saniyeler içinde, analistten herhangi bir manuel adım olmadan.

SOC ekipleri için bu, daha hızlı algılama, daha az analist süresi ve geleneksel e -posta korumalarını tamamen atlayan tehditleri yakalama yeteneği anlamına gelir.

5. CVE-2017-11882: Eski istismar, devam eden tehdit

Yaşlı olmasına rağmen, CVE-2017-11882 hala aktif olarak kullanılmaktadır, esas olarak kimlik avı e -postaları aracılığıyla teslim edilen kötü amaçlı .rtf veya .doc dosyaları aracılığıyla kullanılmaktadır.

Güvenlik açığı, modası geçmiş Microsoft Denklem Düzenleyicisi’nde yaşıyor ve etkinleştiriyor Uzak Kod Yürütme Belge açılır açılmaz.

SoC’ler için, bu tür eski istismarlar genellikle tespit edilmez, çünkü yük aktif olarak çalışana kadar standart bir ofis dosyası gibi görünür.

Gerçek durum: e -posta eki ile tetiklenen istismar

Run oturumunda, saldırı bir ofis belgesi içeren bir .eml dosyası aracılığıyla geldi.

Açıldığında, Eqnedt32.exe bir kötü niyetli eylem zincirinin yürütülmesi ve yürütülmesi; Sistem yapılandırmaları, sertifikalara erişme, dosyalar bırakma ve harici sunuculara ulaşma.

Run, istismarı anında işaretledi ve SOC ekibine derhal netlik kazandırarak ve manuel soruşturma için zaman kazandırarak ATT & CK ile eşleştirdi.

Bunun gibi bilinen istismarları gerçek zamanlı olarak tespit ederek, kum havuzları ekiplerin MTTD’yi azaltmasına ve yayılmadan önce modası geçmiş saldırı yöntemlerini bile durdurmasına yardımcı olur.

SoC’nizi gerçek dünyadaki e-posta tehditlerine hazır hale getirin

Beş e -posta saldırısı, vahşi doğada yakalanan gerçek durumlardır, genellikle geleneksel savunmaları atlar ve doğrudan çalışan gelen kutularına iniş yapar.

Çoğu SoC için, statik taramalar, e -posta filtreleri ve EDR’ler tıklamadan sonra gerçekte olanları ortaya çıkarmak için yeterli değildir. Bu yüzden Any.Run’un etkileşimli sanal alan gibi bir çözüme ihtiyacınız var.

Herhangi biriyle. Run Sandbox, SOC kazançlarınız:

- Eklere, bağlantılara ve yüklere derin davranışsal görünürlük

- Geleneksel araçları atlayan kaçış tehditlerinin tespiti

- Analist iş yükünü ve yanıt süresini azaltan otomasyon

- Daha hızlı araştırma ve SIEM entegrasyonu için zenginleştirilmiş IOC’ler

- Yanıtı ve uyumluluğu desteklemek için ayrıntılı, paylaşılabilir raporlar

14 günlük denemenize başlayın. Run ve SOC’nize gerçek dünyadaki algılama gücü getirin.