Binlerce Cisco güvenlik duvarını etkileyen kritik bir sıfır günlük güvenlik açığı, vahşi doğada tehdit aktörleri tarafından aktif olarak sömürülüyor.

CVE-2025-20333 olarak izlenen güvenlik açığı, bu yıl kurumsal güvenlik duvarı altyapısında keşfedilen en ciddi güvenlik kusurlarından birini temsil eden CVSS puanı 9.9 ile dünya çapında kuruluşlar için derhal bir risk oluşturmaktadır.

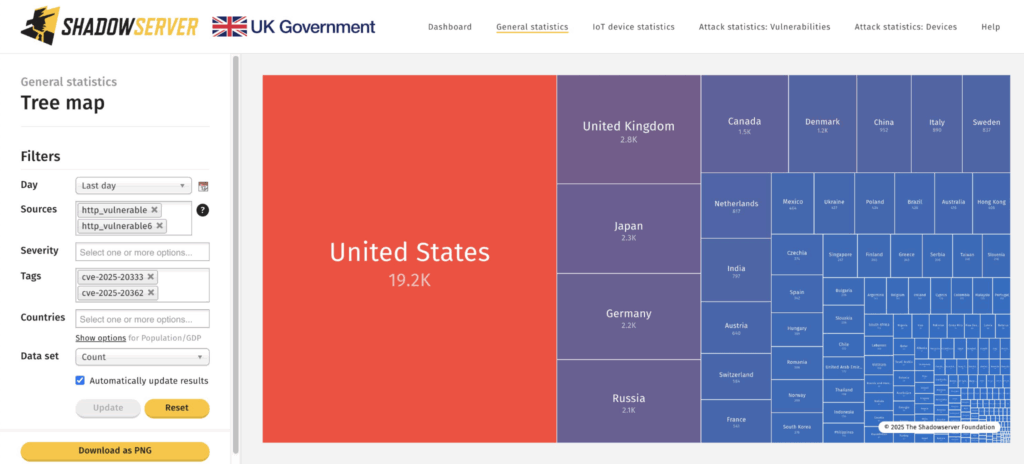

The Shadowserver Vakfı’ndan elde edilen verilere göre, 29 Eylül 2025’te 48.800’den fazla IP adresi tespit edildi ve ABD en fazla maruz kaldı.

Güvenlik açığı, Cisco Güvenli Güvenlik Güvenlik Güvenlik Cihazı (ASA) yazılımı ve Cisco Güvenli Güvenlik Duvarı Tehdit Savunma (FTD) yazılımını, özellikle milyonlarca kuruluşun uzaktan erişim özelliklerine güvendiği VPN Web Sunucusu bileşenini hedefliyor.

Cisco Güvenlik Duvarları Savunmasız

Tampon Taşma Güvenlik Açığı (CVE-2025-20333)

Güvenlik açığı, VPN Web sunucusu tarafından işlenen HTTP (S) isteklerinde kullanıcı tarafından sağlanan girişin uygunsuz doğrulanmasından kaynaklanmaktadır.

CWE-120 arabelleği taşması olarak sınıflandırılan kusur, kimliği doğrulanmış uzaktan saldırganların etkilenen cihazlarda kök ayrıcalıkları ile keyfi kod yürütmesine izin verir.

Bu erişim seviyesi esasen güvenlik duvarı üzerinde tam kontrol sağlar, bu da saldırganların güvenlik politikalarını değiştirmelerini, ağ trafiğini kesmesini ve kalıcı arka planlar oluşturmasını sağlar.

Saldırı vektörü, saldırganların kimlik bilgisi doldurma, kimlik avı kampanyaları veya zayıf kimlik doğrulama mekanizmalarından yararlanma gibi çeşitli yöntemlerle elde edebilecekleri geçerli VPN kullanıcı kimlik bilgileri gerektirir.

Kimlik doğrulandıktan sonra, saldırganlar, bellek arabelleğini taşan kötü amaçlı yükler içeren özel hazırlanmış HTTP istekleri gönderebilir ve kök kullanıcı bağlamında kabuk kodunun yürütülmesine izin verir.

Cisco’nun ürün güvenliği olay müdahale ekibi (PSIRT) aktif sömürü girişimlerini doğruladı ve başarılı saldırıların tam cihaz uzlaşmasına neden olabileceği konusunda uyardı.

Güvenlik açığı, ASA veya FTD yazılımının savunmasız sürümlerini çalıştıran cihazları, AnyConnect IKEV2 Uzaktan Erişim, Mobil Kullanıcı Güvenliği (MOS) ve SSL VPN hizmetleri dahil olmak üzere belirli konfigürasyonlarla etkinleştirir.

Etkilenen yapılandırmalar, kuruluşların güvenli uzaktan erişim için bağlı olduğu kritik kurumsal özellikleri kapsar. Savunmasız yapılandırmalar şunları içerir:

- AnyConnect IKEV2 Müşteri Hizmetleri Etkin İle Uzaktan Erişim

- Mobil Kullanıcı Güvenliği (MUS) uygulamaları

- SSL VPN dağıtımları

Bu konfigürasyonlar, özellikle uzaktan işgücü girişimlerini destekleyen kurumsal ortamlarda standarttır.

Güvenlik açığının şiddeti, Cisco’nun güvenlik yamaları uygulamadan riski azaltmak için herhangi bir geçici çözüm bulunmadığı gerçeğiyle birleştirilir.

Eksik Yetkilendirme Kususu (CVE-2025-20362)

İkincil bir güvenlik açığı olan CVE-2025-20362 (CVSS 6.5), birincil kusura eşlik eder ve kimlik doğrulanmamış saldırganların kimlik doğrulaması gerektiren kısıtlı VPN uç noktalarına erişmesini sağlar.

CWE-862 (eksik yetkilendirme) olarak sınıflandırılan bu yetkisiz erişim güvenlik açığı, daha karmaşık saldırılar planlayan saldırganlar için bir keşif aracı olarak hizmet edebilir.

| CVE | Başlık | CVSS 3.1 puanı | Şiddet |

| CVE-2025-20333 | VPN Web Sunucusu Uzaktan Kod Yürütme Güvenlik Açığı | 9.9 | Eleştirel |

| CVE-2025-20362 | VPN Web Sunucusu Yetkisiz Erişim Güvenlik Açığı | 6.5 | Orta |

Cisco, hem güvenlik açıklarını ele alan hem de hemen yama yapmayı şiddetle tavsiye eden acil durum güvenlik güncellemeleri yayınladı.

Etkilenen sistemlerin aktif sömürüsü ve kritik doğası göz önüne alındığında kuruluşlar bu güncellemelere öncelik vermelidir.

Şirket ayrıca, kimlik doğrulama saldırılarına ve yetkisiz bağlantı girişimlerine karşı korumayı geliştirmek için VPN hizmetleri için tehdit algılama yapılandırmalarının gözden geçirilmesini önermektedir.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.